ГОСТ Р МЭК 62443-2-1-2015

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

СЕТИ КОММУНИКАЦИОННЫЕ ПРОМЫШЛЕННЫЕ

Защищенность (кибербезопасность) сети и системы

Часть 2-1

Составление программы обеспечения защищенности (кибербезопасности) системы управления и промышленной автоматики

Industrial communication networks. Network and system security. Part 2-1. Establishing an industrial automation and control system security programme

МКС 25.040.40*

35.040

_____________________

* По данным официального сайта Росстандарта МКС 25.040.40,

33.040 здесь и далее. - .

Дата введения 2016-01-01

Предисловие

1 ПОДГОТОВЛЕН Негосударственным образовательным частным учреждением "Новая инженерная школа" (НОЧУ "НИШ") на основе аутентичного перевода на русский язык указанного в пункте 4 международного стандарта, который выполнен Российской комиссией экспертов МЭК/ТК 65, и Федеральным государственным унитарным предприятием "Всероссийский научно-исследовательский институт стандартизации и сертификации в машиностроении" (ВНИИНМАШ)

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 306 "Измерения и управление в промышленных процессах"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 22 июня 2015 г. N 774-ст

4 Настоящий стандарт идентичен международному стандарту МЭК 62443-2-1:2010* "Промышленные коммуникационные сети. Защищенность (кибербезопасность) сети и системы. Часть 2-1. Составление программы обеспечения защищенности (кибербезопасности) системы управления и промышленной автоматики" (IEC 62443-2-1:2010, "Industrial communication networks - Network and system security - Part 2-1: Establishing an industrial automation and control system security program").

________________

* Доступ к международным и зарубежным документам, упомянутым в тексте, можно получить, обратившись в Службу поддержки пользователей. - .

Алфавитный указатель терминов, используемых в настоящем стандарте, приведен в дополнительном приложении ДА.

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты Российской Федерации, сведения о которых приведены в дополнительном приложении ДБ

5 ВВЕДЕН ВПЕРВЫЕ

6 В настоящем стандарте часть его содержания может быть объектом патентных прав

Правила применения настоящего стандарта установлены в ГОСТ Р 1.0-2012 (раздел 8). Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.gost.ru)

0 Введение

0.1 Обзор

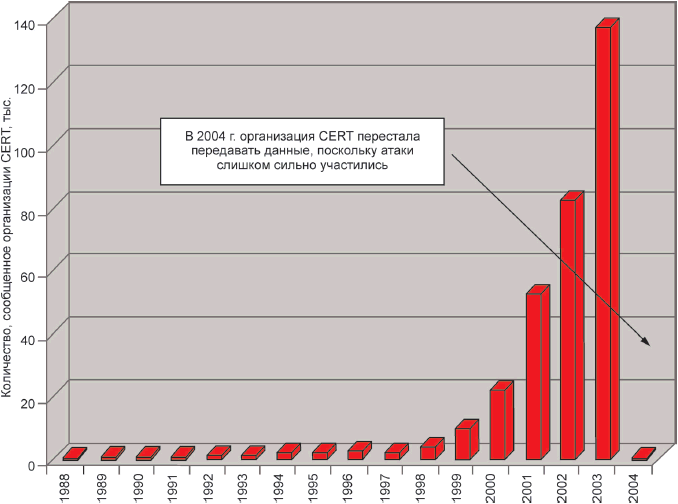

Кибербезопасность приобретает все большее значение для современных компаний. Многие организации, работающие в сфере информационных технологий, много лет занимаются вопросами кибербезопасности и за это время внедрили зарекомендовавшие себя системы управления кибербезопасностью (CSMS), которые приведены в стандартах Международной организации по стандартизации (ISO) и Международной электротехнической комиссии (МЭК) (см. ИСО/МЭК 17799 [23] и ИСО/МЭК 27001 [24]). Такие системы управления обеспечивают хорошо отлаженный метод защиты объектов организации от кибератак.

Организации, применяющие IACS (системы промышленной автоматики и контроля), начали применять готовые коммерческие технологии (COTS), разработанные для бизнес-систем, используемых в их повседневных процессах, в результате чего возрос риск кибератак, направленных на оборудование IACS. Как правило, такие системы в среде IACS по многим причинам не настолько робастны, как системы, специально спроектированные как IACS для подавления кибератак. Подобные недостатки могут привести к последствиям, которые отразятся на уровне охраны труда, промышленной безопасности и охраны окружающей среды (HSE).

Организации могут попытаться использовать существовавшие ранее решения в сфере информационных технологий и кибербезопасности бизнеса для обеспечения безопасности IACS, при этом не осознавая последствий своих действий. И хотя многие такие решения можно применять в отношении IACS, реализовывать их необходимо правильным способом, чтобы избежать неблагоприятных последствий.

0.2 Система управления кибербезопасностью для IACS

Система управления описывает компоненты, которые должны быть включены в систему управления, но при этом не определяет, каким образом она должна разрабатываться. В настоящем стандарте рассмотрены аспекты компонентов, включенных в CSMS для IACS, и приводятся указания по разработке CSMS для IACS.

Для решения сложной задачи в качестве общего проектного подхода проблема разбивается на мелкие компоненты, каждый из которых рассматривается в определенном порядке. Такой основательный подход позволяет изучить риски, связанные с кибербезопасностью для IACS. Однако частой ошибкой при этом является то, что работа одновременно осуществляется с одной системой. Обеспечение информационной безопасности представляет собой гораздо более сложную задачу, которая требует решений для всего набора IACS, включая политики, процедуры, практики и персонал, в работе которого применяются такие IACS. Возможно, для внедрения масштабной системы управления потребуется изменение культуры внутри организации.

Постановка вопроса кибербезопасности на уровне всей организации может выглядеть устрашающе. К сожалению, решить подобную задачу простым способом не представляется возможным. Это объясняется разумной причиной: не имеется комплекса практик безопасности, подходящих для всего и всех. Может быть, и реально достичь абсолютной безопасности, но навряд ли рекомендуется, ведь это чревато потерей функциональности, которая требуется для достижения этого почти идеального состояния. Безопасность на деле является балансом между риском и затратами. Все ситуации будут отличаться друг от друга. В некоторых случаях риск может быть скорее связан с факторами HSE, нежели чем с чисто экономическим воздействием. Реализация риска скорее закончится непоправимыми последствиями, чем небольшим финансовыми трудностями. Поэтому готовый набор обязательных практик в области обеспечения безопасности будет либо слишком жестким и, скорее всего, дорогостоящим, либо недостаточным для того, чтобы решить проблему риска.

0.3 Связь между настоящим стандартом и ИСО/МЭК 17799 и ИСО/МЭК 27001

ИСО/МЭК 17799 [23] и ИСО/МЭК 27001 [24] - это очень хорошие стандарты, в которых описана система управления кибербезопасностью для бизнес-систем и систем информационных технологий. Многие положения этих стандартов также применяются и в отношении IACS. В настоящем стандарте сделан акцент на необходимость соответствия практик управления кибербезопасностью IACS и практик управления кибербезопасностью бизнес-систем и систем информационных технологий. Экономический эффект появится когда, будет достигнуто соответствие между этими программами. Пользователям настоящего стандарта предлагается ознакомиться с ИСО/МЭК 17799 и ИСО/МЭК 27001, в которых представлена дополнительная информация. Настоящий стандарт разработан на основе указаний, приведенных в указанных стандартах ИСО/МЭК. В нем рассматриваются некоторые существенные различия между IACS и общими бизнес-системами и системами информационных технологий, а также раскрывается важная концепция, суть которой заключается в том, что риски кибербезопасности для IACS могут негативным образом отразиться на охране труда, промышленной безопасности и охране окружающей среды и должны быть объединены с прочими существующими практиками по управлению такими рисками.

1 Область применения

Настоящий стандарт определяет элементы, необходимые для встраивания системы управления кибербезопасностью (CSMS) в системы управления и промышленной автоматики (IACS). В настоящем стандарте также приведено руководство по разработке таких элементов. В настоящем стандарте широко трактуются определения и сфера применения компонентов IACS, описанных в IEC/TS 62443-1-1.

Элементы CSMS, приведенные в настоящем стандарте, в целом включают в себя политику, процедуру, практику и соответствующий персонал и служат описанием того, что включается или должно быть включено в окончательный вариант CSMS для организации.

Примечание 1 - В других стандартах серии МЭК 62443, а также в документах, приведенных в элементе "Библиография" настоящего стандарта, более подробно описаны специфические технологии и/или решения для систем кибербезопасности.

Руководство по разработке CSMS (см. приложение А) приведено в настоящем стандарте в качестве примера. В указанном руководстве отражена точка зрения разработчика относительно того, каким образом организация может разрабатывать элементы, но при этом руководство не является источником решений во всех возможных ситуациях. Пользователям настоящего стандарта следует ознакомиться с требованиями и применять указанное руководство при разработке CSMS, обладающих полной функциональностью. Политики и процедуры, описанные в настоящем стандарте, должны составляться разрабатываться с учетом особых требований каждой организации.

Примечание 2 - Могут возникнуть ситуации, когда в работе находится ранее существовавшая CSMS и добавляется часть IACS, либо могут быть организации, которые ранее никогда официально не создавали CSMS. В настоящем стандарте не могут быть предусмотрены все случаи, когда организации придется устанавливать CSMS для среды IACS, поэтому настоящий стандарт не является источником решений для всех возможных ситуаций.

2 Нормативные ссылки

Документ*, ссылка на который приведена ниже, обязателен при применении настоящего стандарта. Для датированных ссылок применяют только указанное издание. Для недатированных ссылок применяют последнее издание ссылочного документа (включая любые изменения).

_______________

* Таблицу соответствия национальных стандартов международным см. по ссылке. - .

IEC/TS 62443-1-1 Промышленные коммуникационные сети. Защищенность сети и системы. Часть 1-1. Терминология, концептуальные положения и модели (IEC/TS 62443-1-12, Industrial communication networks - Network and system security - Part 1-1: Terminology, concepts and models)

________________

Настоящий стандарт разработан на основе AN SI/ISA 99.02.01:2009 и в полном объеме заменяет его для использования в любой стране мира. При этом понимается, что второе издание IEC/TS 62443-1-1 является международным стандартом, а не технической спецификацией (TS), т.к. в него были включены некоторые нормативные требования, в отношении которых возможно достижение соответствия.

3 Термины, определения и сокращения

3.1 Термины и определения

В настоящем стандарте применены термины и определения, указанные в IEC/TS 62443-1-1, а также следующие термины с соответствующими определениями:

3.1.1 учетная запись доступа (access account): Функция управления доступом, дающая пользователю право доступа к определенной совокупности данных или функций конкретного оборудования.

Примечание - Учетные данные доступа зачастую привязаны к идентификаторам (ID) и паролям пользователей. ID и пароли пользователей могут быть закреплены за пользователем или группой пользователей, к примеру, рабочим персоналом пульта управления, выполняющим сходный набор рабочих задач.

3.1.2 административные порядки (administrative practices): Сформулированные и документированные методики/процедуры, которым отдельно взятые сотрудники обязаны следовать во всех случаях.

Примечание - Данные порядки обычно рассматриваются в контексте наемного труда в организации. В среде систем промышленной автоматики и контроля (IACS) он косвенно связан с охраной труда, техникой безопасности и охраной окружающей среды (HSE).

3.1.3 имущественный объект (asset): Физический или логический объект, который принадлежит организации или относится к ней иным способом, представляя для нее ощущаемую или реальную ценность.

[IEC/TS 62443-1-1, пункт 3.2.6]

Примечание - В данном конкретном случае имущественным объектом является любой объект, подлежащий защите, связанный с системой управления кибербезопасностью (CSMS).

3.1.4 аутентификация (authentication): Мера безопасности, запроектированная на установление правомерности передачи самого сообщения или его источника, а также средство проверки авторизационных данных индивидуального пользователя для получения определенных категорий информации.

[IEC/TS 62443-1-1, пункт 3.2.13]

3.1.5 система управления горелкой (burner management system): Система для безопасного запуска, контроля работы и отключения систем розжига, относящихся к котлам, факельным установкам, инсинераторам, газовым турбинам, термическим окислителям и другому оборудованию с огневым подводом теплоты.

3.1.6 план непрерывности бизнеса (business continuity plan): Документ, устанавливающий процедуры восстановления после существенного сбоя и возобновления бизнес-процессов.

Примечание 1 - Этот термин собирательный и относится также к другим аспектам восстановления после чрезвычайных происшествий, к примеру, управлению в чрезвычайных обстоятельствах, человеческим ресурсам и взаимодействию со средствами массовой информации (СМИ) или прессой.

Примечание 2 - План непрерывности бизнеса устанавливает также процедуры для поддержания на устойчивом уровне важных бизнес-процессов в ходе восстановления после существенного сбоя.

3.1.7 планирование непрерывности бизнеса (business continuity planning): Деятельность по разработке плана непрерывности бизнеса.

3.1.8 управление изменениями (change management): Деятельность по контролю и документированию любых изменений в системе для обеспечения надлежащего функционирования управляемого оборудования.

3.1.9 совместимость между стандартами (compliance): Соответствие стандарта требованиям, сформулированным в другом стандарте.

Заимствовано из [ИСО/МЭК 10746-2, пункт 15.1]

Примечание - Данный термин характеризует зависимость между двумя нормативами - А и В, которая действует тогда, когда норматив А предъявляет требования, которым полностью соответствует норматив В (В совместим с А).

3.1.10 соответствие стандарту (conformance): Зависимость между объектом внедрения стандарта и самим стандартом, при которой каждое положение, верное в стандарте, должно быть верно для объекта его внедрения.

Заимствовано из [ИСО/МЭК 10746-2, пункт 15.1]

Примечание - Данное соответствие действует, когда конкретные требования, указанные в нормативе (требования соответствия), соблюдены в объекте его внедрения. Оценка соответствия - это действия по выявлению этого соответствия.

3.1.11 последствие (consequence): Результат, вытекающий из определенного инцидента.

3.1.12 важнейший (critical): Крайне важные устройство, компьютерная система, процесс и т.п., нарушение безопасности которых в результате того или иного инцидента может серьезно отразиться на финансовом состоянии, а также здоровье, условиях труда сотрудников организации и экологической безопасности.

3.1.13 система управления кибербезопасностью (cyber security management system): Программа, разработанная организацией для поддержания кибербезопасности всех имущественных объектов данной организации на заданном уровне конфиденциальности, целостности и доступности, независимо от того, относятся ли данные объекты к бизнес-процессам или системам IACS организации.

3.1.14 аппаратные требования (device requirements): Характеристика контрмеры, которой должны соответствовать устройства в пределах определенной зоны для достижения требуемого уровня целевой безопасности.

3.1.15 консультант безопасности (gatekeeper): Доверенное лицо, с которым консультируется высшее руководство с целью назначения приоритетов проблемам, которые ему необходимо решить, над остальными проблемами, с которыми другие справятся лучше.

3.1.16 охрана труда, техника безопасности и охрана окружающей среды (здоровье, условия труда и экологическая безопасность) (health, safety and environment): Обеспечение охраны здоровья и безопасности сотрудников и местного населения, а также высокой экологичности рабочих процессов.

3.1.17 человеко-машинный интерфейс (human-machine interface; HMI): Совокупность средств, с помощью которых люди (пользователи) взаимодействуют с конкретной машиной, устройством, компьютерной программой или другим сложным инструментом (системой).

Примечание - Во многих случаях такие средства включают в себя видеоэкраны или компьютерные терминалы, кнопки, звуковую обратную связь, мигающие сигналы и др. Человеко-машинный интерфейс представляет собой:

- средство ввода информации, посредством которого пользователи управляют машиной;

- средство вывода информации, посредством которого машина доносит информацию до пользователей.

3.1.18 инцидент (incident): Событие, которое не является частью запланированной работы системы или сервиса и приводит или может привести к сбою или снижению качества сервиса, предоставляемого системой.

3.1.19 независимый аудит (independent audit): Проверка организации (ее политики, методик, действий, оборудования, персонала и т.п.) независимой группой, которая не связана с данной организацией.

Примечание - Такой аудит может требоваться для публичных компаний.

3.1.20 информационная техника (information technology): Объекты имущества организации, относящиеся к вычислительной технике, которая реализует нефизические объекты, к примеру, программные приложения, вычислительные программы и файлы данных о сотрудниках.

Примечание 1 - В настоящем стандарте термин "информационная техника", употребляемый в этом значении, приводится без сокращений.

Примечание 2 - Другой случай употребления термина "информационная техника" (IT) относится к внутренней организационной структуре компании (к примеру, отделу информационных технологий), или единицам оборудования, которые обычно обслуживает этот отдел (то есть управляющим компьютерам, серверам и сетевой инфраструктуре). В настоящем стандарте термин "информационная техника", употребляемый в этом значении, представлен в виде аббревиатуры IT.

3.1.21 неподдерживаемая система (legacy system): Система промышленной автоматики и контроля, расположенная на производственном объекте, которая может быть недоступна в качестве коммерчески доступного продукта (COTS).

Примечание - Неподдерживаемая система могла когда-то быть готовым коммерческим объектом, но в данный момент может быть недоступна и/или не обслуживаться.

3.1.22 вероятность возникновения (likelihood): Количественная оценка возможности того, что действие, событие или инцидент произойдут.

3.1.23 локальный пользователь (local user): Пользователь, находящийся в пределах периметра рассматриваемой зоны безопасности.

Примечание - Примером локального пользователя является лицо, находящееся непосредственно на производственном участке или в пульте управления.

3.1.24 система управления производством (manufacturing execution system): Система планирования и отслеживания процессов производства, используемая для анализа и сообщения о доступности и состоянии ресурсов, планирования и обновления распоряжений, сбора подробных данных о ходе производства, таких как расход материалов, использование трудовых ресурсов, параметры управления, состояние заказов и оборудования, и другой важнейшей информации.

Примечание 1 - Данная система запрашивает спецификации материалов, технологические маршруты и прочие данные из главной системы планирования ресурсов предприятия и обычно используется для отслеживания и создания отчетов в режиме реального времени о процессах в производственных помещениях, при этом полученные данные поступают обратно в главную систему планирования.

Примечание 2 - Для дополнительных сведений см. МЭК 62264-1.

3.1.25 МАС-адрес (MAC-address): Аппаратный адрес, который позволяет дифференцировать одно устройство сети от другого.

3.1.26 оператор (operator): Специальный пользователь, который обычно отвечает за корректную работу управляемого оборудования.

3.1.27 управление патчами (patch management): Важная составляющая управления системами, включающая в себя получение, испытание и установку множественных патчей (кодовых изменений) на администрируемую компьютерную систему.

Примечание - Задачи в рамках управления патчами включают в себя обеспечение актуальной информацией о доступных патчах, подбор подходящих патчей для конкретных систем, обеспечение корректной установки патчей, испытание систем после установки патчей с документированием всех выполненных действий, к примеру, специальной настройки конфигураций, которую необходимо выполнить удаленно через гетерогенные среды в соответствии с передовым практическим опытом.

3.1.28 инженер по организации производства (process engineer): Лицо, которое обычно отвечает за технические аспекты промышленного управления и использует IACS и прочие средства для мониторинга работы и управления промышленной автоматикой на объекте.

3.1.29 система управления производственными данными (process information management system): Группа систем, которые предоставляют вспомогательную информацию для упрощения работы с объектом.

3.1.30 программируемый логический контроллер (programmable logic controller; PLC): Программируемое микропроцессорное устройство, которое используется в промышленности для управления сборочными линиями и монтажными механизмами, расположенными в производственном помещении, и многими другими видами механического, электрического и электронного оборудования производственного объекта.

Примечание - PLC обычно программируется в соответствии с [14] и рассчитан на использование в режиме реального времени в жестких условиях производства. PLC связаны с датчиками и исполнительными механизмами и характеризуются количеством и типом предоставляемых портов ввода/вывода, а также частотой сканирования портов ввода/вывода.

3.1.31 управление безопасностью процесса (process safety management): Регулирование, направленное на предотвращение чрезвычайных происшествий в химических и биотехнологических системах путем решения вопросов, которые связаны с рациональным использованием и техническим проектированием.

3.1.32 удаленный доступ (remote access): Связь с объектами или системами, находящимися в пределах определенного периметра, или их использование, осуществляемые из любой точки, которая находится за пределами этого периметра.

3.1.33 удаленный пользователь (remote user): Пользователь, который находится за пределами периметра рассматриваемой зоны безопасности.

Пример - Примерами удаленных пользователей могут быть лица, находящиеся в офисе того же здания, лица, устанавливающие связь по корпоративной глобальной вычислительной сети (WAN), и лица, устанавливающие связь по открытым инфраструктурным сетям.

3.1.34 оценка рисков (risk assessment): Процесс выявления и измерения рисков, затрагивающих деятельность организации (включая ее миссию, функции, имидж или репутацию), ее имущественные объекты или отдельных представителей, путем определения вероятностей возникновения таких рисков, конечного ущерба, а также назначения дополнительных контрмер для смягчения этого ущерба.

Примечание - Термин синонимичен понятию "анализ риска" и включает в себя анализ угроз и уязвимостей.

3.1.35 смягчение риска (risk mitigation): Действия по уменьшению вероятности и/или выраженности события.

3.1.36 границы допустимости риска (risk tolerance): Риск, который организация готова принять.

3.1.37 самостоятельная оценка (self-assessment): Проверка организации (то есть ее политики, методик, действий, оборудования и персонала) группой, являющейся частью организации.

Примечание - Такая группа может иметь непосредственное отношение к бизнес-процессу организации, либо представлять другое ее подразделение, но быть подробнейшим образом информирована о рисках, связанных с данным бизнес-процессом.

3.1.38 методика "шести сигм" (Six Sigma): Ориентированная на процесс методика, которая рассчитана на повышение эффективности бизнеса путем совершенствования конкретных аспектов стратегических бизнес-процессов.

3.1.39 социальная инженерия (social engineering): Практика заполучения конфиденциальной информации путем психологического воздействия на легальных пользователей.

3.1.40 заинтересованное лицо (stakeholder): Отдельный человек или группа, заинтересованные в достижении результатов, на которые нацелена организация, и сохранении жизнеспособности продуктов и услуг организации.

Примечание - Заинтересованные лица воздействуют на программы, продукты и услуги. В данном конкретном случае заинтересованным кругом лиц являются сотрудники организации, которые отвечают за обеспечение и мониторинг кибербезопасности. Данные сотрудники включают в себя руководителя программы кибербезопасности, а также команду специалистов разного профиля из всех отделов, которых касается программа кибербезопасности.

3.1.41 системный администратор (system administrator): Лицо (лица), отвечающие за управление безопасностью компьютерной системы.

Примечание - Такое управление может включать в себя обслуживание операционной системы, управление сетью, администрирование учетных данных и управление патчами, с учетом текущих изменений.

3.1.42 требования к системе (system requirements): Характеристики требуемого уровня целевой безопасности.

3.1.43 отслеживаемый удаленный доступ (ushered access)/отслеживание удаленного доступа (shadowing): Процесс отслеживания действий удаленного пользователя в сети.

3.1.44 оценка уязвимости (vulnerability assessment): Формальное описание и анализ уязвимости системы.

3.2 Сокращения

В данном подразделе приведены обозначения и сокращения, используемые в настоящем стандарте:

ANSI | - | Американский национальный институт стандартов (American National Standards Institute); |

CFR | - | Свод федеральных нормативных актов (США) (U.S. Code of Federal Regulations); |

ChemlTC | - | Центр по информационным технологиям в области химии Американского химического совета (Chemical Information Technology Center of the American Chemistry Council); |

COTS | - | коммерчески доступные продукты (Commercial off the shelf); |

CPU | - | центральное процессорное устройство (Central processing unit); |

CSCSP | - | программа кибербезопасности химического сектора (Chemical Sector Cyber Security Program); |

CSMS | - | система управления кибербезопасностью (Cyber security management system); |

CSVA | - | оценка уязвимости кибербезопасности (Cyber security vulnerability assessment); |

DCS | - | распределенная система управления (Distributed control system); |

DMZ | - | демилитаризованная зона (Demilitarized zone); |

DoS, DDoS | - | отказ в обслуживании, распределенная атака типа "отказ в обслуживании" (Denial of service, Distributed denial of service); |

FDN | - | сеть полевых устройств (Field device network); |

FTP | - | протокол передачи файлов (File transfer protocol); |

HMI | - | человеко-машинный интерфейс (Human machine interface); |

HSE | - | относящийся к охране труда, технике безопасности и охране окружающей среды (здоровью, условиям труда и экологической безопасности) (Health, safety and environmental); |

HVAC | - | отопление, вентиляция и кондиционирование воздуха (Heating, ventilation, and air-conditioning); |

IACS | - | система(ы) промышленной автоматики и контроля [Industrial automation and control system(s)]; |

ID | - | идентификатор (Identification); |

IEC | - | Международная электротехническая комиссия (МЭК) (International Electrotechnical Commission); |

IEEE | - | Институт инженеров по электротехнике и электронике (The Institute of Electrical and Electronics Engineers); |

IP | - | интернет-протокол (Internet protocol); |

ISA | - | Международное общество автоматизации (International Society of Automation); |

ISO | - | Международная организация по стандартизации (ИСО) (International Organization for Standardization); |

IT | - | информационная техника (Information technology); |

KPI | - | ключевой показатель(ли) эффективности [Key performance indicator(s)]; |

LAN | - | локальная вычислительная сеть (Local area network); |

MAC | - | управление доступом к среде (Media access control); |

MES | - | система управления производством Manufacturing execution system; |

NERC | - | Североамериканский совет по надежности электроснабжения (действует в США и Канаде) [North American Electric Reliability Council (applies to U.S. and Canada)]; |

NIST | - | Национальный институт стандартов и технологий (США) (U.S. National Institute of Standards and Technology); |

OS | - | операционная система (Operating system); |

PC | - | персональный компьютер (Personal computer); |

PCN | - | сеть управления процессами (Process control network); |

PCSRF | - | форум NIST по определению требований к безопасности управления процессами (NIST Process Control Security Requirements Forum); |

PIM | - | управление информацией о процессах (Process information management); |

PIN | - | персональный идентификационный номер (Personal identification number); |

PLC | - | программируемый логический контроллер (Programmable logic controller); |

PSM | - | управление безопасностью процессов (Process safety management); |

RAID | - | избыточный массив независимых дисков (Redundant array of independent disks); |

RCN | - | сеть регулирующего контроля (Regulatory control network); |

SANS | - | Институт системного администрирования, аудита, сетевых технологий и безопасности (SysAdmin, Audit, Networking, and Security Institute); |

SCADA | - | диспетчерский контроль и сбор данных (Supervisory control and data acquisition); |

SI | - | Международная система единиц (International System of Units); |

SIS | - | автоматизированная система(ы) безопасности [Safety instrumented system(s)]; |

SoA | - | положение о применимости (Statement of applicability); |

SOC | - | стандартный режим эксплуатации (Standard operating condition); |

SOP | - | типовая инструкция (Standard operating procedure); |

SP | - | специальная публикация [Special Publication (by NIST)]; |

SSL | - | уровень защищенных сокетов (Secure socket layer); |

TCP | - | протокол управления передачей (Transmission control protocol); |

TR | - | технический отчет (Technical report); |

VLAN | - | виртуальная локальная вычислительная сеть (Virtual local area network); |

VPN | - | виртуальная частная сеть (Virtual private network); |

WAN | - | глобальная вычислительная сеть (Wide area network). |

3.3 Структура

Элементами CSMS являются:

- назначение элемента;

- базовое описание элемента;

- обоснование того, почему включается данный элемент;

- требования к такому элементу.

Для описания каждого элемента и соответствующих требований используется табличное представление. Требования пронумерованы в соответствии с подпунктами (но сами при этом не являются подпунктами) таким образом, чтобы на требования можно было ссылаться по отдельности и избирательно.

4 Элементы системы управления кибербезопасностью

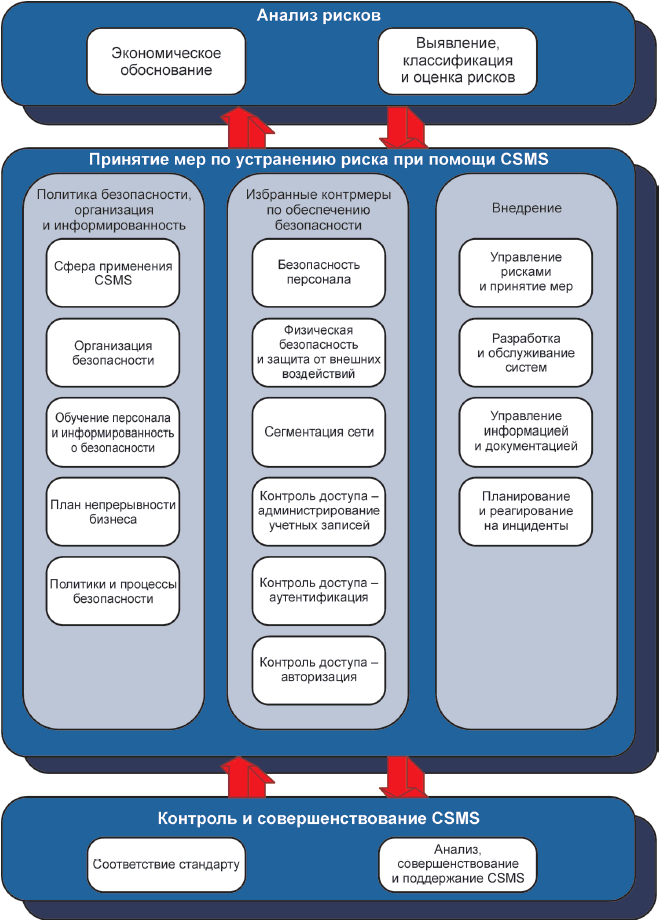

4.1 Обзор

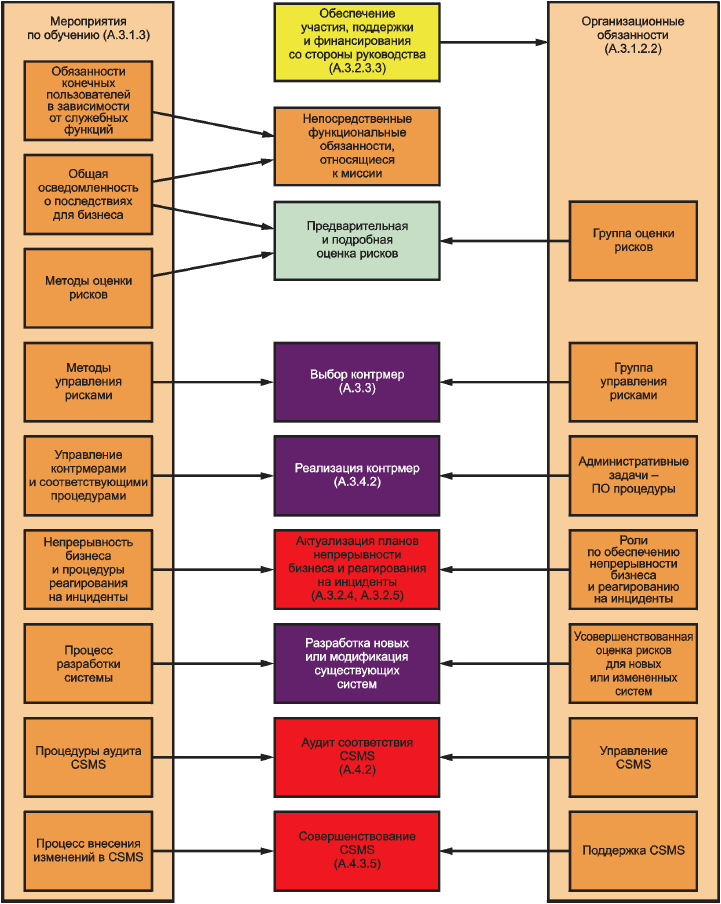

В настоящем подразделе описаны элементы, составляющие CSMS для IACS. Эти элементы являются тем, что включается и должно быть включено в CSMS в целях обеспечения защиты IACS от кибератак.

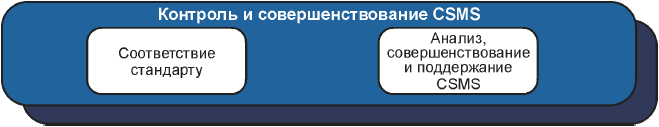

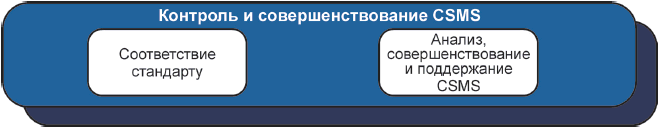

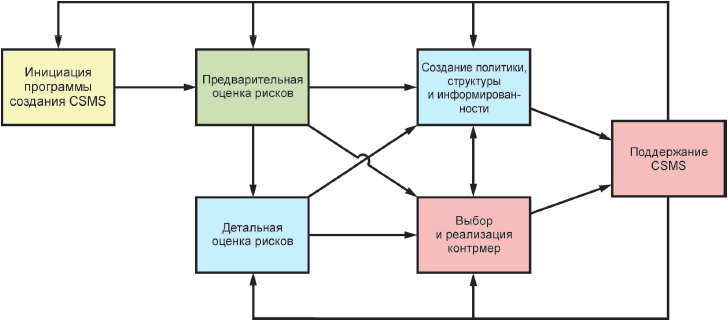

Элементы представлены в трех основных категориях:

- анализ рисков;

- устранение риска при помощи CSMS;

- контроль и усовершенствование CSMS.

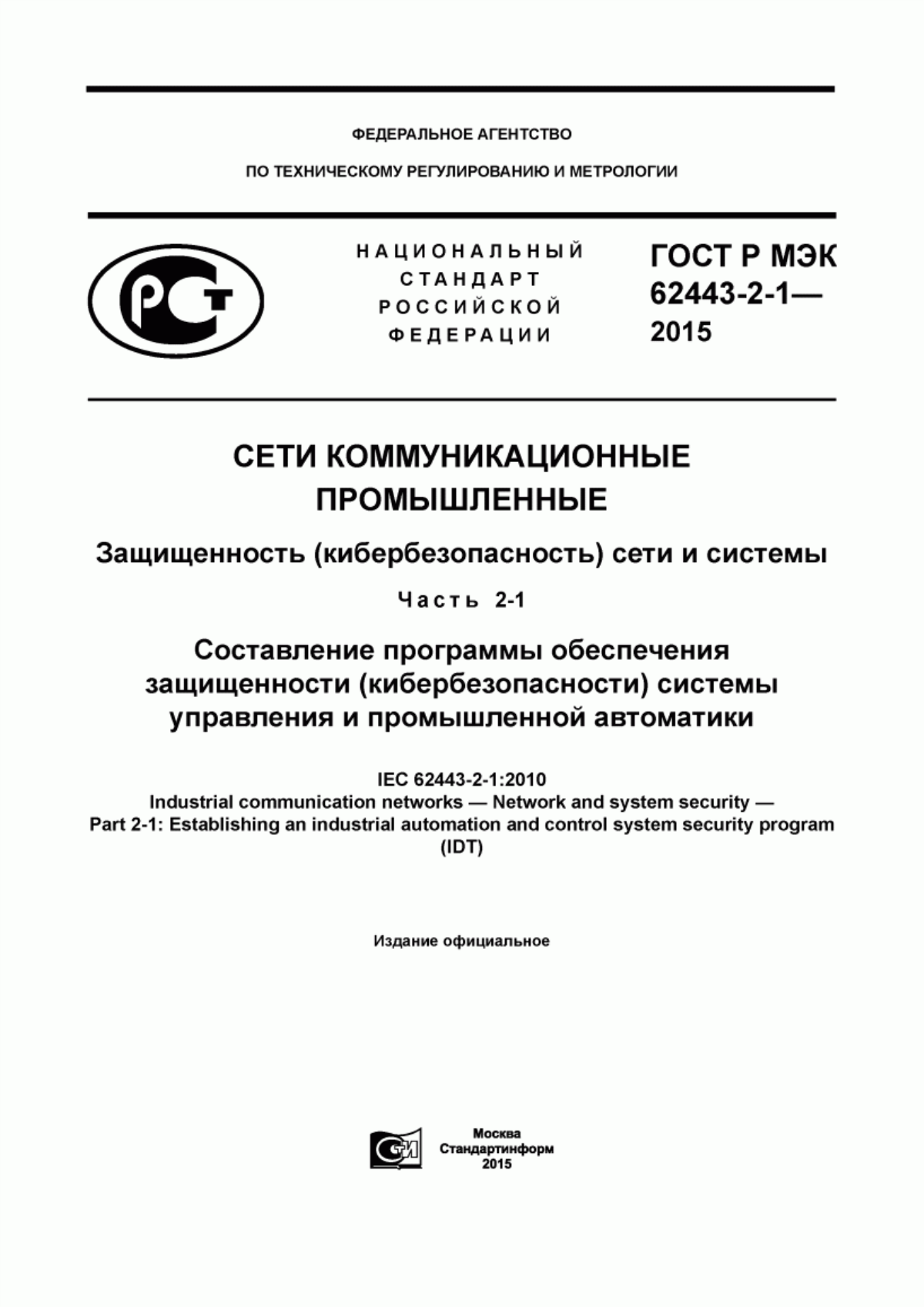

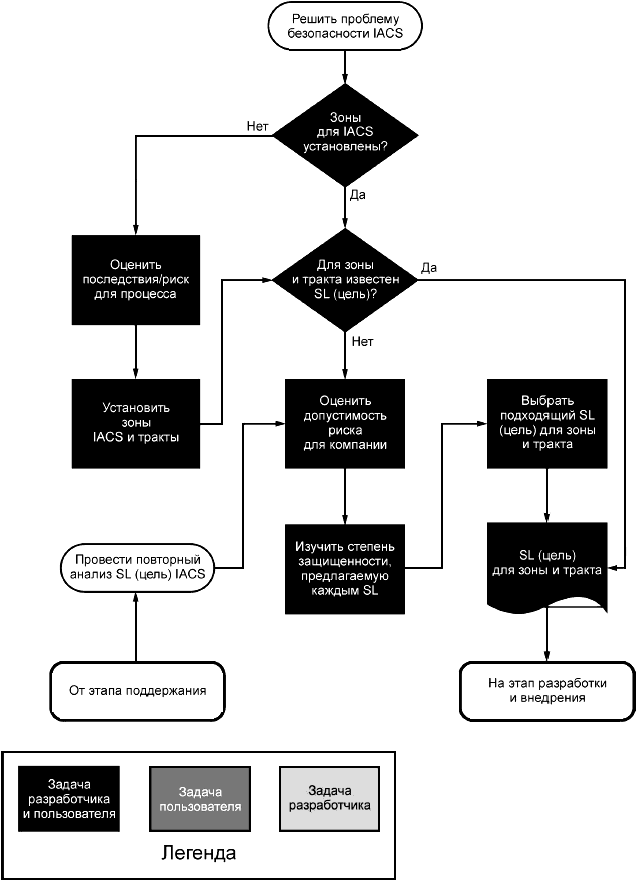

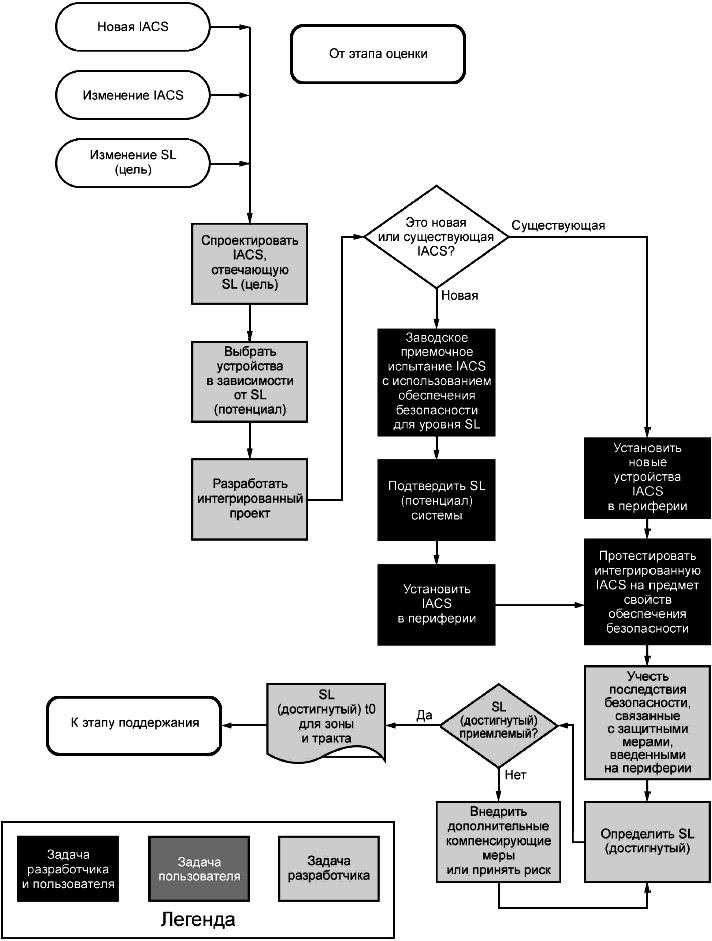

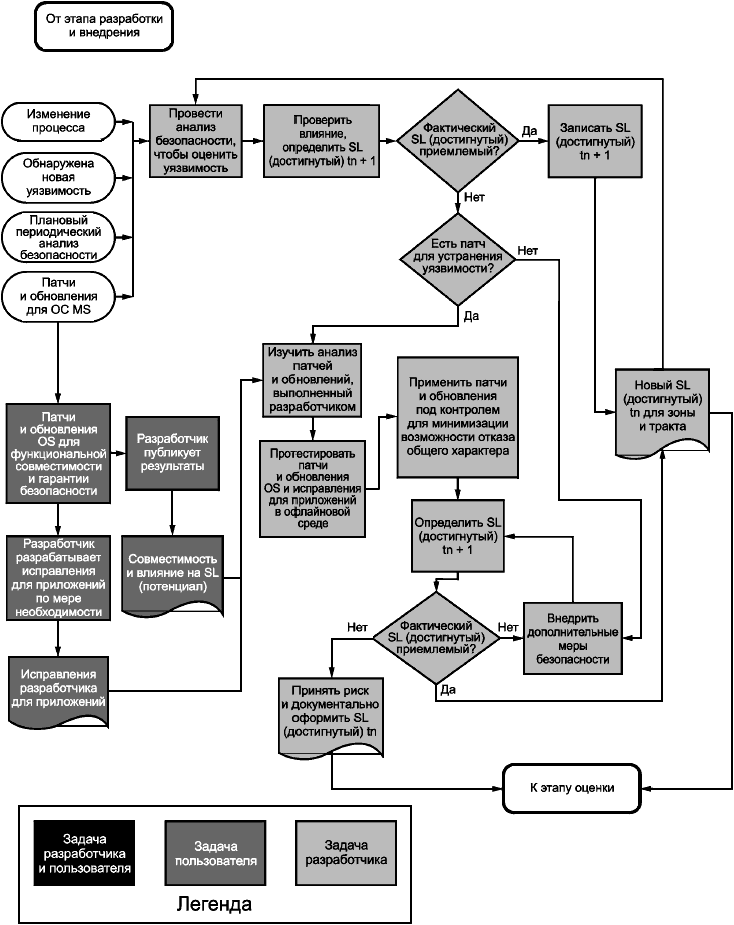

Каждая из указанных категорий подразделяется на группы элементов и/или элементы. На рисунке 1 показана связь между категориями, группами элементов и элементами.

|

Рисунок 1 - Графическое изображение элементов системы управления кибербезопасностью

В каждом элементе в настоящем разделе показаны цель элемента, базовое описание элемента, обоснование включения данного элемента и соответствующие требования к элементу.

В приложении А приведена та же самая структура вместе с категориями, группами элементов и элементами. Но в нем описано, каким образом необходимо разрабатывать элементы CSMS. Пользователям необходимо ознакомиться с приложением А, чтобы понять особые требования и вопросы, возникающие при разработке CSMS для IACS. Руководство, приведенное в приложении А, должно составляться в зависимости от особых требований каждой организации.

В настоящем стандарте определены элементы, требуемые для CSMS. Настоящий стандарт не предназначен для того, чтобы описывать конкретный последовательный процесс определения и устранения риска, включающего такие элементы. Поэтому организации следует создавать такой процесс в соответствии со своей культурой, устройством и действующим состоянием работ по обеспечению кибербезопасности. В целях облегчения работы организации по применению настоящего стандарта в А.3.4.2 (приложение А) приведен пример процесса по выявлению и устранению риска. Кроме того, в приложении В приведены рекомендации по эффективному управлению работой в отношении всех элементов, описанных в настоящем стандарте.

Несмотря на то, что CSMS является превосходным инструментом для управления рисками в крупной компании, она также может применяться и в отношении небольших организаций. В больших компаниях CSMS может быть организована на более формальном уровне и поэтому может применяться в различных ситуациях и странах. Когда речь идет о небольшой организации, необходимо принимать аналогичные меры CSMS, но уже с меньшей долей формальности. В разделе 4 и приложении А описаны действия, предприняв которые пользователи смогут лучше понять элементы и работу в рамках CSMS.

4.2 Категория "Анализ рисков"

4.2.1 Описание категории

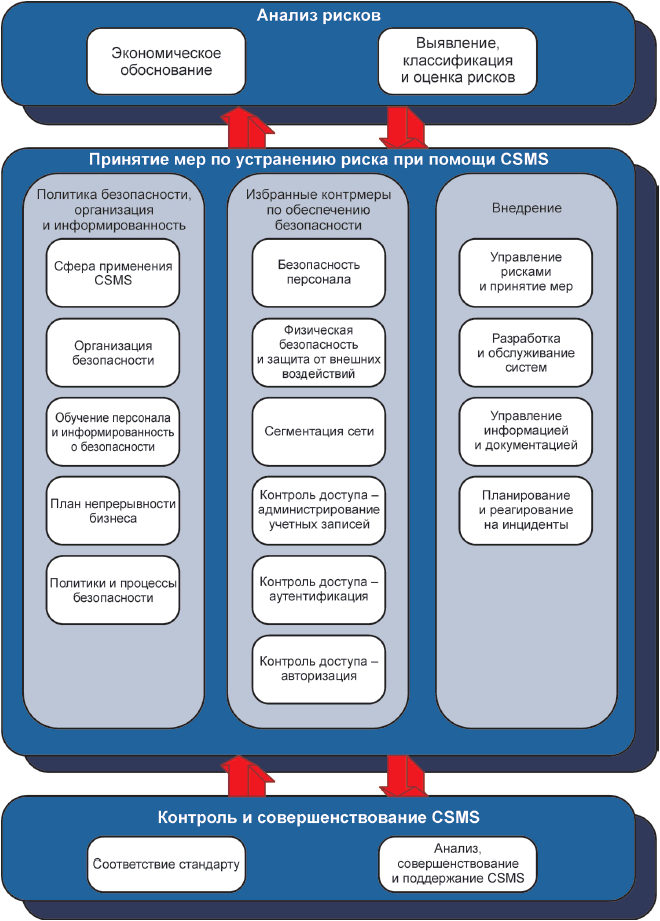

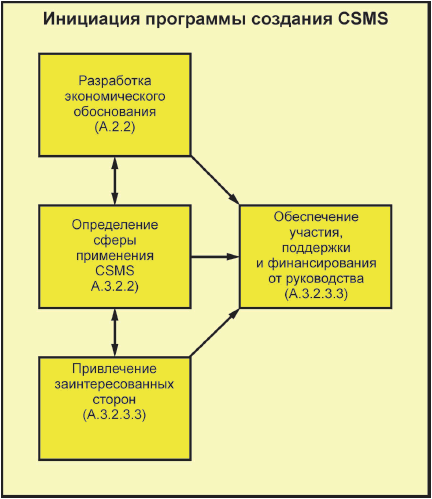

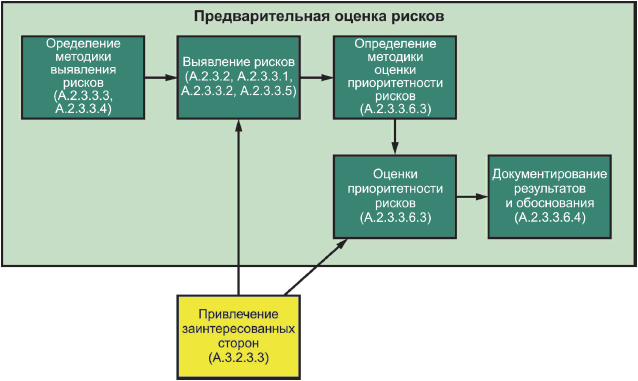

Первой главной категорией CSMS является "Анализ рисков". В категории описан большой объем исходной информации, из которой составляются многие другие элементы CSMS. На рисунке 2 показаны два элемента, являющиеся частью категории:

- экономическое обоснование;

- выявление, классификация и оценка рисков.

|

Рисунок 2 - Графическое представление категории "Анализ рисков"

4.2.2 Элемент "Экономическое обоснование"

Цель:

Идентифицировать и документально описать уникальные потребности организации для устранения рисков кибератак в отношении IACS.

Описание:

Экономическое обоснование зависит от характера и масштаба последствий в финансовой сфере и в сфере охраны труда, промышленной безопасности и охраны окружающей среды, а также прочих потенциальных последствий, возникающих в результате инцидентов в отношении IACS.

Обоснование:

Разработка экономического обоснования играет важную роль для того, чтобы организация смогла убедить руководство выделить необходимое финансирование для реализации программы по обеспечению кибербезопасности IACS.

Требования:

Таблица 1 - Экономическое обоснование: Требования

Описание работ | Требование |

4.2.2.1 Разработка экономического обоснования | Организация должна разработать укрупненное экономическое обоснование в качестве основы для своей работы по управлению кибербезопасностью IACS, в котором бы рассматривался такой аспект, как уникальная зависимость организации от IACS |

4.2.3 Элемент "Выявление, классификация и оценка рисков"

Цель:

Определить комплекс кибер-рисков IACS, которые угрожают организации, и оценить вероятность и уровень серьезности таких рисков.

Описание:

Организации отстаивают свою способность выполнять миссию путем систематического определения, выставления приоритетов и анализа потенциальных угроз, уязвимостей и последствий, применяя проверенные методы. Первая группа требований включает в себя действия, предпринимаемые организацией для составления как укрупненного, так и детального анализа рисков, в том числе оценку уязвимости, в стандартном хронологическом порядке. К таким требованиям, связанным с подготовкой укрупненного и детального анализа рисков, относятся требования 4.2.3.1, 4.2.3.2 и 4.2.3.8. Требования 4.2.3.10-4.2.3.14 представляют собой общие требования, применяемые к процессу оценки рисков в целом. Процесс принятия мер, основанных на такой оценке, представлен в 4.3.4.2.

Обоснование:

Поскольку целью инвестирования в обеспечение кибербезопасности является снижение уровня риска, она обуславливается пониманием уровня риска и возможностей его снижения.

Требования:

Таблица 2 - Выявление, классификация и оценка рисков: Требования

Описание работ | Требование |

4.2.3.1 Выбор метода оценки рисков | Организация должна выбирать определенный подход и метод анализа рисков, которые определяют и расставляют в порядке приоритета риски, связанные с угрозами безопасности, уязвимостями и последствиями для материальных объектов IACS |

4.2.3.2 Предоставление исходной информации для выполнения оценки рисков | Организация должна предоставить лицам, участвующим в оценке рисков, соответствующую информацию, включая обучение методике, до начала оценки рисков |

4.2.3.3 Выполнение укрупненного анализа рисков | Укрупненный анализ рисков должен проводиться для понимания последствий для финансовой сферы и сферы HSE в случае появления угрозы для доступности, целостности или конфиденциальности IACS |

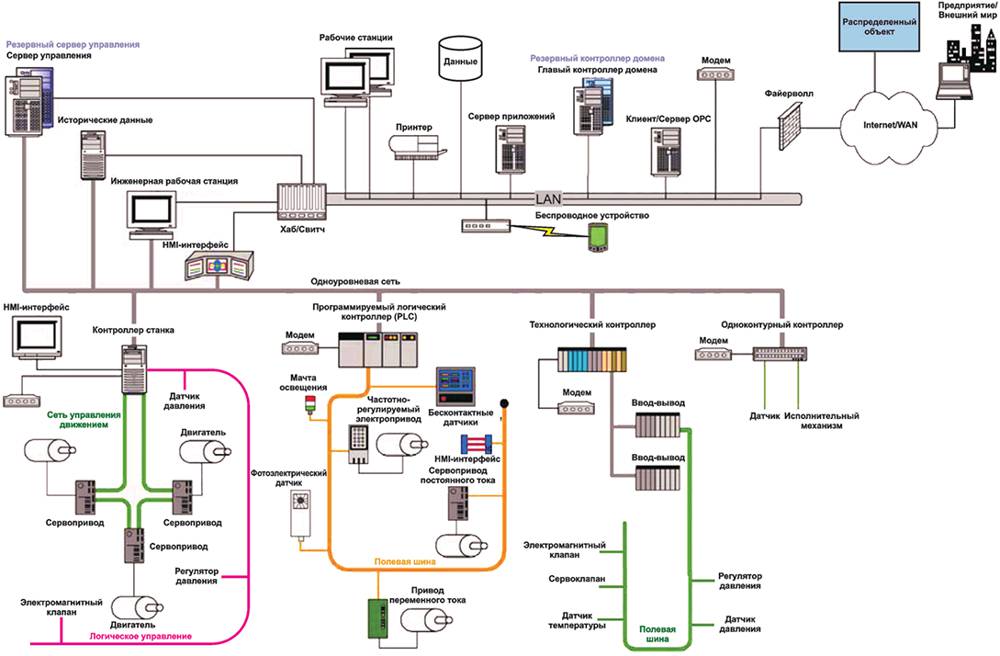

4.2.3.4 Определение IACS | Организация должна определить различные IACS, собрать данные об устройствах, с тем, чтобы можно было описать характер риска и встроить устройства по группам в логические системы |

4.2.3.5 Разработка простых сетевых схем | Организация должна разработать простые сетевые схемы для каждой логически интегрированной системы с указанием главных устройств, типов сетей и расположения оборудования |

4.2.3.6 Расстановка приоритетов систем | Организация должна разработать критерии и назначить класс приоритета для снижения риска каждой логической группы управления |

4.2.3.7 Выполнение детального анализа уязвимостей | Организация должна выполнить детальный анализ уязвимостей своих отдельных логических IACS, область охвата которого зависит от результатов укрупненного анализа рисков и приоритета предмета IACS в отношении таких рисков |

4.2.3.8 Выбор метода проведения детального анализа рисков | Методика оценки рисков, выбранная организацией, должна включать в себя методы определения приоритетов детальных уязвимостей, выявленных в ходе детального анализа |

4.2.3.9 Выполнение детального анализа рисков | Организация должна провести детальный анализ рисков, включая уязвимости, выявленные в ходе детального анализа |

4.2.3.10 Определение периодичности повторных анализов и критериев для начала их проведения | Организация должна определить периодичность проведения повторного анализа рисков и уязвимостей, а также критерии начала анализа, в зависимости от изменений технологии, организации или промышленной эксплуатации |

4.2.3.11 Интегрирование результатов оценки физических рисков, рисков HSE и рисков, связанных с кибербезопасностью | Результаты оценки физических рисков, рисков HSE и рисков, связанных с кибербезопасностью, должны быть объединены для понимания общего риска для материальных объектов |

4.2.3.12 Выполнение оценки рисков на протяжении жизненного цикла IACS | Оценка рисков должна проводиться на всех этапах жизненного цикла технологии, включая разработку, внедрение, изменения и снятие с эксплуатации |

4.2.3.13 Документальное оформление выполненного анализа рисков | Методика оценки рисков и результаты оценки рисков должны быть оформлены документально |

4.2.3.14 Ведение записей по анализу уязвимостей | Для всех объектов, составляющих IACS, необходимо вести актуальные записи по анализу уязвимостей |

4.3 Категория "Устранение риска при помощи системы управления кибербезопасностью"

4.3.1 Описание категории

Вторая главная категория CSMS называется "Устранение риска при помощи CSMS". В этой категории содержится большой объем требований и информации из CSMS. Категория подразделяется на три группы элементов:

- политика, организация и понимание необходимости безопасности;

- избранные контрмеры по обеспечению безопасности;

- принятие мер.

4.3.2 Группа элементов "Политика, организация и понимание необходимости безопасности"

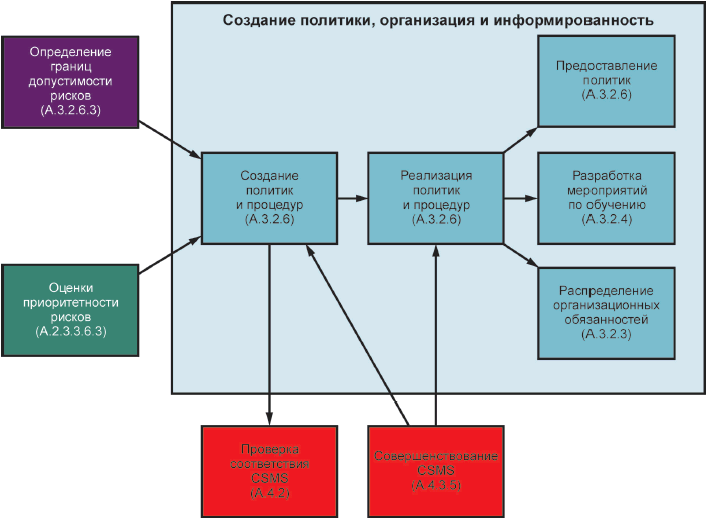

4.3.2.1 Описание группы элементов

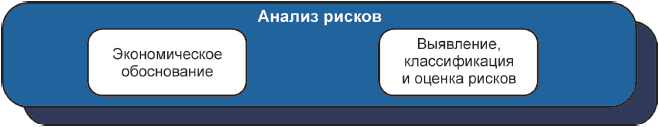

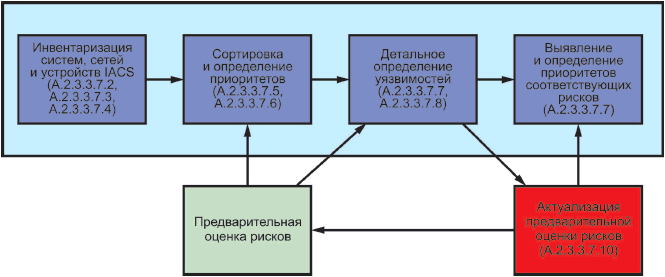

В первой группе элементов описывается разработка базовых политик по обеспечению кибербезопасности, организации, ответственные за обеспечение информационной безопасности и понимание таких вопросов внутри самой организации. Графическое представление пяти элементов, включенных в группу элементов, показано на рисунке 3:

- сфера применения CSMS;

- организация безопасности;

- обучение персонала и понимание необходимости в обеспечении безопасности;

- план бизнес-непрерывности;

- политики и процессы безопасности.

|

Рисунок 3 - Графическое представление группы элементов "Политика безопасности, организация и информированность"

4.3.2.2 Элемент "Сфера применения CSMS"

Цель:

Определить, проанализировать и документально оформить системы, процессы и организации, на которые распространяется действие CSMS.

Описание:

Сфера применения включает в себя все аспекты IACS, точки интегрирования с бизнес-партнерами, заказчиками и поставщиками.

Обоснование:

Руководство должно понимать границы, в пределах которых CSMS применяется к организации, и определять направленность действия CSMS. Разработка предельно понятной области применения облегчит руководству работу по достижению целей в отношении CSMS.

Требования:

Таблица 3 - Сфера применения CSMS: Требования

Описание работ | Требование |

4.3.2.2.1 Определение сферы применения CSMS | Организация должна разрабатывать формальный письменный документ с описанием сферы применения для программы обеспечения кибербезопасности |

4.3.2.2.2 Определение составляющих сферы применения | Сфера применения должна объяснять стратегические цели, процесс и сроки для CSMS |

4.3.2.3 Элемент "Организация безопасности"

Цель:

Организовать структурные единицы, ответственные за управление, проведение и оценку общей кибербезопасности объектов IACS, принадлежащих организации.

Описание:

Высшие руководители создают организацию, структуру или сеть людей, ответственных за контроль и направленность действий по управлению рисками кибербезопасности, связанными с IACS. Кроме того, они обеспечивают наличие персонала, необходимого для реализации и оценки программ кибербезопасности организации на протяжении жизненного цикла CSMS. Организация любого уровня может применять настоящий стандарт, включая компанию или иное предприятие, подразделение, завод или группу.

Обоснование:

Ответственность за реализацию программы безопасности начинается с верхнего уровня организации. Поскольку кибербезопасность IACS затрагивает несколько различных наборов профессиональных навыков, обладателей которых зачастую невозможно обнаружить в одном конкретном отделе или подразделении организации, необходимо, чтобы члены высшего руководства сформулировали подход к управлению безопасностью с четким пониманием ответственности, благодаря чему обеспечивается грамотное использование профессиональных навыков и трудовых ресурсов. Данный процесс может принимать различные формы в отдельной организации и в группе людей, работающих вместе над различными проблемами организации безопасности. Данный конкретный подход значительным образом зависит от существующей культуры организации.

Требования:

Таблица 4 - Организация безопасности: Требования

Описание работ | Требование |

4.3.2.3.1 Получение поддержку* высшего руководства | Организация должна получить поддержку высшего руководства для реализации программы кибербезопасности |

4.3.2.3.2 Создание организации(й) по обеспечению безопасности | Необходимо создать или выбрать организацию, структуру или сеть заинтересованных лиц под контролем руководства, которые будут отвечать за обеспечение конкретной направленности и контроля за аспектами информационной безопасности IACS |

4.3.2.3.3 Определение видов ответственности внутри организации | Необходимо четко определить виды ответственности внутри организации для выполнения работы по обеспечению информационной безопасности и принятию соответствующих мер по обеспечению физической безопасности |

4.3.2.3.4 Определение состава группы заинтересованных лиц | Ключевая группа заинтересованных лиц по своему характеру должна быть многофункциональной и сочетать в себе профессиональные навыки ее участников, необходимые для обеспечения безопасности во всех аспектов IACS |

_____________________

* Текст документа соответствует оригиналу. - .

4.3.2.4 Элемент "Обучение персонала и повышение информированности о необходимости безопасности"

Цель:

Предоставить всему персоналу (включая сотрудников, работников по контракту и сторонние организации) информацию, необходимую для определения, изучения, поиска решений и, в зависимости от обстоятельств, устранения уязвимостей и угроз для IACS, а также информацию о том, что в их собственной работе применяются эффективные контрмеры.

Описание:

Весь персонал должен пройти соответствующее техническое обучение по вопросам известных угроз и уязвимостей аппаратного/программного обеспечения и социальной инженерии.

Обоснование:

При работе с IACS вопросу кибербезопасности необходимо уделять такое же внимание, как и безопасности и эксплуатационной целостности, поскольку последствия могут быть настолько же тяжелыми. Осознание необходимости в обеспечении безопасности всеми членами персонала является важным инструментом для снижения рисков информационной безопасности. Информированные и бдительные сотрудники являются одной из наиболее важных линий защиты в обеспечении безопасности системы. Поэтому весь персонал должен осознавать важность обеспечения надежной работы системы.

Требования:

Таблица 5 - Обучение персонала и информированность: Требования

Описание работ | Требование |

4.3.2.4.1 Разработка программы обучения | Организация должна разрабатывать и внедрять программу обучения по работе с системой информационной безопасности |

4.3.2.4.2 Обеспечение обучения работе с процессом и оборудованием | Весь персонал (включая сотрудников, работников по контракту и сторонние организации) должен проходить первоначальное и периодическое обучение по вопросам работы с правильными процессами безопасности и правильному использованию объектов обработки информации |

4.3.2.4.3 Проведение обучения персонала технической поддержки | Весь персонал, отвечающий за управление рисками, разработку IACS, системное администрирование/обслуживание и прочие задачи, влияющие на CSMS, должен пройти обучение по вопросам целей в области безопасности и промышленным операциям, связанным с такими задачами |

4.3.2.4.4 Проведение аттестации программы обучения | Аттестация программы обучения должна проходить на постоянной основе с тем, чтобы гарантировать, что персонал понимает программу безопасности и проходит надлежащее обучение |

4.3.2.4.5 Периодический пересмотр программы обучения | По мере необходимости программа обучения пересматривается на предмет появления новых или изменяющихся угроз и уязвимостей |

4.3.2.4.6 Регистрация результатов программы обучения | Необходимо регулярные ведение и проверка регистрируемых результатов обучения и сроков изменения программы |

4.3.2.5 Элемент "План непрерывности бизнеса"

Цель:

Определить процедуры ведения и повторного установления важных бизнес-процедур в процессе восстановления после существенного сбоя.

Описание:

В плане бизнес-непрерывности должны рассматриваться цели восстановления различных систем и подсистем, используемых в работе, с учетом стандартных бизнес-потребностей, перечень потенциальных помех и процедуры восстановления для каждого типа, а также график проверки нескольких или всех процедур восстановления. Одной из основных целей восстановления должно быть сохранение максимальной доступности системы управления.

Обоснование:

Ни один комплекс защиты не может предотвратить все нарушения, возникающие в результате инцидентов, создающих угрозу для кибербезопасности. Детальный план бизнес-непрерывности гарантирует восстановление и использование информации IACS в максимально возможные быстрые сроки после наступления существенного сбоя.

Требования:

Таблица 6 - План непрерывности бизнеса: требования

Описание работ | Требование |

4.3.2.5.1 Определение цели восстановления | Прежде чем приступить к разработке плана бизнес-непрерывности, организация должна определить цели в области восстановления для используемых систем, с учетом бизнес-потребностей |

4.3.2.5.2 Определение влияния и последствия для каждой системы | Организация должна определить степень влияния существенного сбоя на каждую систему, а также последствия, связанные с потерей одной или более систем |

4.3.2.5.3 Разработка и внедрение планов бизнес-непрерывности | Планы непрерывности должны разрабатываться и внедряться с тем, чтобы гарантировать возможность восстановления бизнес-процессов в соответствии с целями восстановления |

4.3.2.5.4 Формирование группы по разработке бизнес-непрерывности | Должна быть создана группа по разработке бизнес-непрерывности, включая владельцев IACS и прочих лиц. В случае существенного сбоя эта группа должна определить приоритеты наиболее важных бизнес-систем и систем IACS для повторного установления операций |

4.3.2.5.5 Определение и передача специфических должностных функций и обязанностей | План бизнес-непрерывности должен определять и передавать специфические должностные функции и ответственность для каждой части плана |

4.3.2.5.6 Создание резервных процедур, обеспечивающих работу плана бизнес-непрерывности | Организация должна создавать процедуры резервирования и восстановления (см. 4.3.4.3.9) для поддержки плана бизнес-непрерывности |

4.3.2.5.7 Проверка и обновление плана бизнес-непрерывности | План бизнес-непрерывности должен проверяться на постоянной основе и обновляться по мере необходимости |

4.3.2.6 Элемент "Политики и процедуры безопасности"

Цель:

Рассмотреть способы, которыми организация может пользоваться для определения безопасности, управлять своей программой безопасности, определять свое отношение к допустимости риска и пересматривать свои программы для введения дополнительных усовершенствований.

Описание:

Политики в области кибербезопасности для среды IACS должны разрабатываться на основе действующих политик высокого уровня, описанных рисков и уровней допустимости риска в соответствии с решением руководства. Процедуры кибербезопасности разрабатывают, исходя из политик в области информационной безопасности, и определяют способы реализации таких политик.

Обоснование:

Такие письменные политики и процедуры дают четкое представление для сотрудников, подрядчиков, сторонних организаций и аналогичных лиц о взгляде компании на вопрос информационной безопасности и ролях и обязанностях таких организаций и сотрудников в рамках обеспечения безопасности объектов компании.

Требования:

Таблица 7 - Политики и процедуры в области безопасности: требования

Описание работ | Требование |

4.3.2.6.1 Разработка политики безопасности | Организация должна разработать политики обеспечения информационной безопасности высокого уровня для среды IACS, одобренные руководством |

4.3.2.6.2 Разработка процедуры безопасности | Организация должна разработать и одобрить процедуры кибербезопасности, в основе которых лежат процедуры кибербезопасности, и предоставить указания по выполнению требований, изложенных в таких политиках |

4.3.2.6.3 Сохранение соответствия систем управления рисками | Политики и процедуры кибербезопасности, направленные на защиту от рисков для IACS, должны соответствовать или являться продолжением политик, созданных в рамках других систем управления рисками |

4.3.2.6.4 Определение требований к политике и процедурам информационной безопасности | Политики и процедуры кибербезопасности для среды IACS включают в себя требования о соответствии. |

4.3.2.6.5 Определение уровня допустимости риска для организации | Организация должна определить и документально оформить свое понимание допустимости рисков в качестве основы для разработки политики и проведения работы по управлению рисками |

4.3.2.6.6 Доведение политики и процедуры в области информационной безопасности до сведения персонала | Политики и процедуры кибербезопасности для среды IACS должны доводиться до сведения всего соответствующего персонала |

4.3.2.6.7 Изучение и актуализация политики и процедуры в области информационной безопасности | Политики и процедуры кибербезопасности должны пересматриваться на постоянной основе, должна проводиться их аттестация, подтверждающая, что они являются актуальными, выполняются и поддерживаются в актуальном состоянии в соответствии с требованиями, что гарантирует их соответствие требованиям |

4.3.2.6.8 Демонстрация поддержки руководства в реализации информационной безопасности | Высшее руководство должно продемонстрировать собственную ответственность за обеспечение информационной безопасности, утверждая политики в области информационной безопасности |

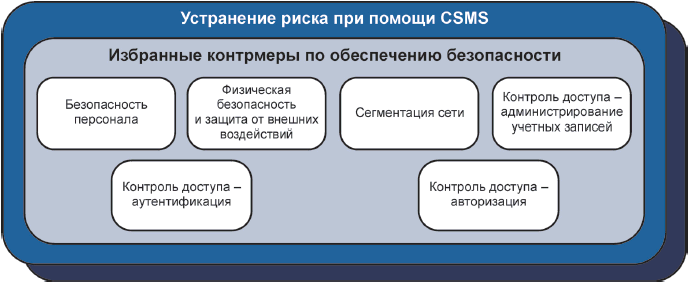

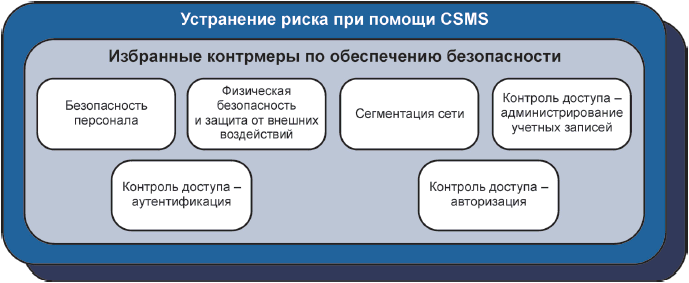

4.3.3 Группа элементов "Избранные контрмеры по обеспечению безопасности"

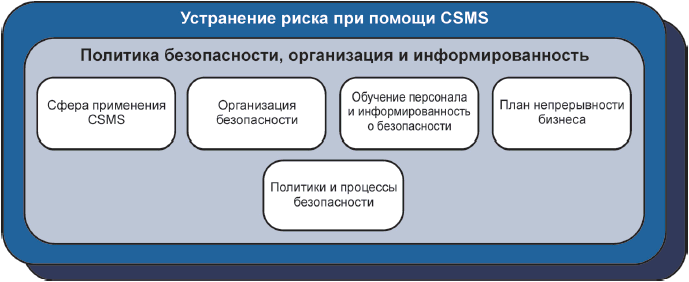

4.3.3.1 Описание группы элементов

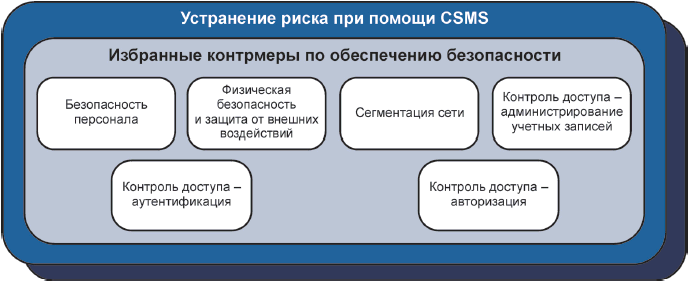

Вторая группа элементов в этой категории называется "Избранные контрмеры по обеспечению безопасности". Здесь описываются основные типы средств по управлению безопасностью, являющиеся частью хорошо продуманной CSMS. Документ не преследует своей целью описать весь процесс реализации каких-либо таких избранных контрмер. В нем рассмотрено много вопросов в отношении политики, процедур и практики применительно к таким конкретным контрмерам. На рисунке 4 показаны шесть элементов, составляющих группу элементов:

- безопасность персонала;

- физическая безопасность и защита от внешних воздействий;

- сегментация сети;

- контроль доступа - администрирование учетных записей;

- контроль доступа - аутентификация;

- контроль доступа - авторизация.

|

Рисунок 4 - Графическое представление группы элементов "Избранные контрмеры по обеспечению безопасности"

Такие конкретные меры были выбраны, поскольку из-за их масштабного влияния на политику и архитектуру очень важно учесть их до того, как начнется работа по созданию CSMS. Настоящий стандарт не преследует своей целью составление полного и достаточного списка контрмер, т.к. его полнота определяется в процессе анализа и управления рисками, описанном в настоящем стандарте.

4.3.3.2 Элемент "Безопасность персонала"

Цель:

Установить политики и процедуры, позволяющие определять, будет ли персонал поддерживать безопасность IACS на протяжении всего периода работы в организации.

Описание:

Безопасность персонала подразумевает изучение нового и действующего персонала с точки зрения их действий по обеспечению безопасности IACS для организации в будущем. В случае нового персонала элемент позволяет оценить его до прихода в организацию и убедиться в том, что его действия будут соответствовать будущим обязанностям в рамках обеспечения безопасности. Для действующего персонала элемент позволяет оценить, насколько такие сотрудники продолжают действовать в соответствии с их текущими обязанностями в рамках обеспечения безопасности.

Обоснование:

Во многих организациях требования к безопасности персонала исходят из соображений инсайдерских угроз и возможных инцидентов, вызванных невнимательным отношением к деталям или по вине персонала, не подходящего для выполнения такой работы, поскольку у таких сотрудников не имеется соответствующего образования или они используют вещества, затуманивающие сознание. Внедрение политик в области безопасности персонала может помочь снизить риск появления подобных проблем.

Требования:

Таблица 8 - Безопасность персонала: требования

Описание работ | Требование |

4.3.3.2.1 Установление политики в области безопасности персонала | Должна быть установлена политика в области безопасности персонала, четко определяющая намерение организации обеспечивать безопасность в целом и обязанности персонала в этом отношении. (Персонал включает в себя сотрудников, работников по контракту и сторонние организации) |

4.3.3.2.2 Проведение первоначального отбор персонала | Кроме случаев, когда налагаются запреты государственных органов, весь персонал, имеющий доступ к IACS (физический и кибердоступ), включая новый принятый персонал и перемещения внутри организации на связанные с секретностью позиции, должен проходить отбор, включая подтверждение личности и проверки по другим имеющимся данным, в ходе подачи заявлений о приеме на работу |

4.3.3.2.3 Регулярное выполнение проверки персонала | Персонал также должен проходить постоянные проверки на предмет изменений, которые могут указывать на конфликт интересов или сложности, связанные с надлежащим выполнением должностных обязанностей |

4.3.3.2.4 Учет обязанностей в сфере обеспечения безопасности | Политика безопасности персонала должна затрагивать обязанности в сфере безопасности, начиная с приема на работу и заканчивая прекращением трудовых отношений, что особенно важно для позиций, связанных с секретностью |

4.3.3.2.5 Документальное оформление и доведение до сведения сотрудников ожидания и обязанности | Ожидания и обязанности в отношении безопасности должны быть четко изложены в соответствующих документах и на регулярной основе доводиться до сведения персонала |

4.3.3.2.6 Составление четкого перечня условий найма | В условиях найма должны быть четко изложены ответственность персонала за информационную безопасность. Действие таких обязательств продлевается на разумный период времени после прекращения трудовых отношений |

4.3.3.2.7 Распределение обязанностей в целях обеспечения возможности проведения соответствующих проверок и сохранения баланса | Обязанности должны быть разделены между сотрудниками, что позволит проводить соответствующие проверки и сохранять баланс, исключая такие ситуации, когда в руках одного сотрудника сосредоточен весь контроль над действиями, изменяющими функциональную эксплуатацию IACS |

4.3.3.3 Элемент "Физическая безопасность и защита от внешних воздействий"

Цель:

Создать безопасную среду для защиты объектов IACS. Объектом называется физический или логический объект, который принадлежит организации или охраняется ею, представляя для нее ощущаемую или реальную ценность (см. IEC/TS 62443-1-1, 3.2.6). Активами IACS являются объекты, входящие в состав IACS, в физическом и киберисполнении, или объекты, которые могут влиять на эксплуатацию IACS. Физическая безопасность гарантирует, что все объекты, особенно такие, которые связаны с IACS организации, защищены физически от неавторизованного доступа, утраты, повреждения, неверного применения и т.п. Защита от внешних воздействий гарантирует, что объекты организации защищены от условий среды, способных привести такие объекты в состояние непригодности или повреждению информации, содержащейся в них.

Описание:

Меры по обеспечению физической безопасности и защиты от внешних воздействий должны быть разработаны таким образом, чтобы они дополняли меры по обеспечению информационной безопасности, принятые для защиты объектов, являющихся частью IACS, и были согласованы с физической безопасностью остальных объектов завода. При разработке программы физической безопасности объектов в сферу применения важно включать все системы, а не просто ограничиваться традиционными объектами, располагающимися в компьютерных залах. Необходимо применять практический инженерный подход для уравнивания рисков в ходе разработки процедур обеспечения физической безопасности. Физическая сегментация является ключевой контрмерой, предназначенной для разделения устройств на зоны безопасности, в отношении которых применяются определенные практики безопасности, позволяющие достигнуть нужного уровня безопасности.

Обоснование:

Физические объекты являются средством для достижения цели, а также самой целью. В современных системах управления физическими объектами обеспечивается работа киберсистемы. Таким образом, объект ценен сам по себе, но также имеет ценность, будучи неотъемлемой частью системы управления. Поскольку и объект, и система управления нужны друг для друга, оба компонента должны быть защищены, чтобы обеспечить сохранность системы. Важнейшим условием безопасности является принятие соответствующих контрмер, соизмеримых с уровнем риска. Несмотря на то, что физическая сегментация представляет собой важную контрмеру для обеспечения безопасности, применяемую в сочетании с другими способами защиты для снижения риска, который может быть связан с IACS, может не потребоваться, чтобы риски в отношении безопасности не выходили за принятые рамки.

Требования:

Таблица 9 - Физическая безопасность и защита информации от внешних воздействий: требования

Описание работ | Требование |

4.3.3.3.1 Установление дополнительных политик в области физической защиты и информационной безопасности | Должны быть установлены политики и процедуры безопасности, направленные на обеспечение и физической безопасности, и защиты от внешних воздействий в рамках защиты объектов |

4.3.3.3.2 Установление периметра(ов) физической безопасности | Для обеспечения барьеров для неавторизованного доступа и защиты объектов должен быть установлен один или несколько периметров физической безопасности |

4.3.3.3.3 Обеспечение средствами контроля входа | На каждом барьере или границе необходимо предусмотреть соответствующие средства контроля входа |

4.3.3.3.4 Защита объектов от внешних воздействий | Объекты должны быть защищены против повреждения условиями среды в результате таких угроз, как пожар, вода, дым, пыль, радиация, коррозия и удар |

4.3.3.3.5 Требование от сотрудников выполнения процедур безопасности | От сотрудников требуется выполнение и принудительное исполнение установленных процедур в рамках обеспечения физической безопасности |

4.3.3.3.6 Защита соединения | Все линии связи под контролем организации должны быть надлежащим образом защищены от несанкционированного вмешательства или повреждения |

4.3.3.3.7 Поддержка оборудования в надлежащем состоянии | Все оборудование, включая вспомогательное оборудование для защиты от внешних воздействий, должно поддерживаться в надлежащем состоянии в целях обеспечения правильной работы |

4.3.3.3.8 Установление процедуры контроля и оповещения | Должны быть установлены процедуры контроля и оповещения в случаях появления угрозы для физической безопасности или защиты от внешних воздействий |

4.3.3.3.9 Установление процедур добавления, удаления и ликвидации объектов | Должны быть установлены и проверены процедуры в отношении добавления, удаления или ликвидации всех объектов |

4.3.3.3.10 Установление процедур промежуточной защиты важнейших объектов | Должны быть установлены процедуры, обеспечивающие защиту важнейших компонентов во время нарушения операций, например, из-за пожара, попадания воды, нарушения защиты, вмешательства, стихийного бедствия или любой другой аварийной ситуации |

4.3.3.4 Элемент "Сегментация сети"

Цель:

Объединить в группы и разделить отдельные ключевые устройства IACS по зонам с обычными уровнями безопасности для управления рисками безопасности и достигнуть требуемого уровня безопасности для каждой зоны.

Описание:

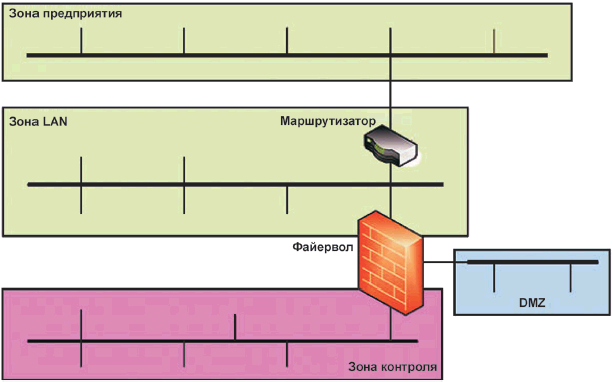

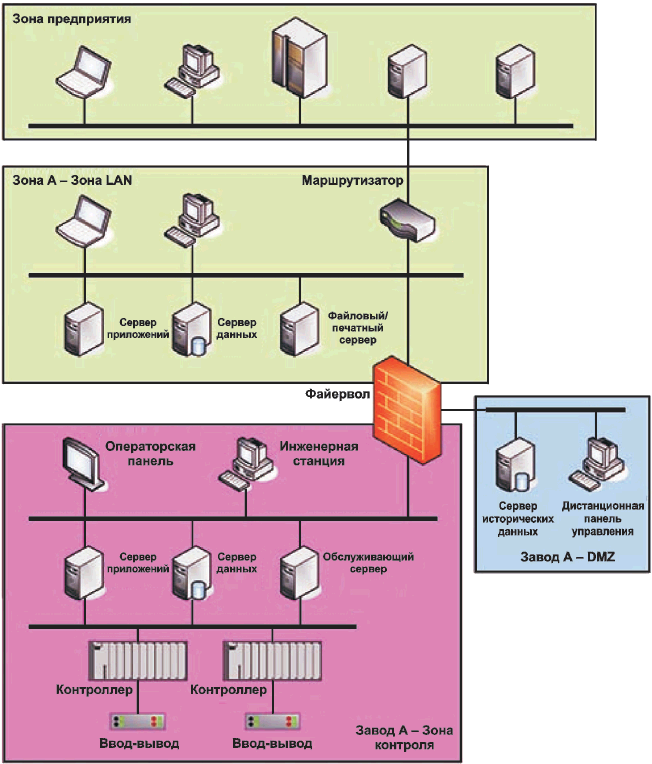

Сегментация сети является ключевой контрмерой, предназначенной для разделения устройств на зоны безопасности, в которых для достижения требуемого уровня безопасности реализуются определенные практики обеспечения безопасности. Зона может представлять из себя изолированный независимый сегмент сети или сегмент сети, отделенный от сети организации при помощи барьерного устройства. IACS должны разрабатываться таким образом, который бы позволял фильтровать/предотвращать попадание несущественных пакетов данных в устройства IACS.

Для сетей TCP/IP наиболее распространенными барьерными устройствами являются брендмауэры, маршрутизаторы и коммутаторы 3 уровня. Для сетей, не относящихся к типу TCP/IP, барьерными устройствами могут быть отдельные шлюзы или встроенные в сеть интерфейсные модули устройства IACS.

Обоснование:

Важнейшим условием обеспечения безопасности является применение контрмер, соизмеримых с уровнем риска. Несмотря на то, что сетевая сегментация представляет собой важную контрмеру для обеспечения безопасности, применяемую в сочетании с другими способами защиты для снижения риска, который может быть связан с IACS, может и не потребоваться, чтобы риски в отношении безопасности были небольшими.

Требования:

Таблица 10 - Сегментация сети: требования

Описание работ | Требование |

4.3.3.4.1 Разработка архитектуры сегментации сети | Для устройств IACS должна быть разработана стратегия применения контрмер, с использованием зон безопасности, с учетом уровня рисков для IACS |

4.3.3.4.2 Применение изоляции или сегментации для IACS с высоким уровнем риска | IACS, подверженные высокому уровню риска, должны быть изолированы или иметь в составе барьерное устройство, отделяющее их от прочих зон с отличными уровнями безопасности или рисков |

4.3.3.4.3 Блокировка несущественных передач данных при помощи барьерных устройств | Барьерные устройства блокируют все несущественные передачи информации внутри и снаружи зоны безопасности, в которой находится важнейшее оборудование управления |

4.3.3.5 Элемент "Контроль доступа - Администрирование доступа"

Цель:

Гарантировать на постоянной основе, что только установленные субъекты имеют учетные записи, гарантирующие допуск, и что такие учетные записи предусматривают соответствующие привилегии доступа.

Описание:

Контроль доступа - это способ контроля того, кто и какие субъекты могут получать доступ к объектам и системам, а также какие виды доступа разрешаются. Контроль доступа характеризуется тремя ключевыми аспектами: администрирование учетных записей, аутентификация и авторизация. Сочетание всех трех аспектов позволяет разработать надежную стратегию контроля доступа.

Администрирование учетных записей - это способ, связанный с предоставлением и отменой полномочий по доступу, а также обслуживанием разрешений и привилегий, предоставленных таким учетным записям для доступа к конкретным ресурсам и функциям на физических объектах, в сетях или системах. Учетные записи должны зависеть от функции или роли и могут определяться для отдельных лиц, групп лиц, действующих в качестве команды, или для устройств, выполняющих какую-либо функцию.

________________

Термин "ролевая модель управления доступом" см. МЭК 62443-1-1 (подпункт 3.2.92).

Обоснование:

Неверное использование данных и систем может привести к серьезным последствиям, включая нанесение вреда человеческой жизни, окружающей среде, финансовым потерям и ущербу для корпоративной репутации. Такие риски возрастают, когда сотрудники, подрядчики или временный персонал получает нецелесообразный доступ к данным и системам.

Требования:

Таблица 11 - Контроль доступа - Администрирование доступа: требования

Описание работ | Требование |

4.3.3.5.1 Реализация политики обеспечения авторизации для учетных записей доступа | Привилегии доступа, предоставленные учетным записям, должны устанавливаться в соответствии с политикой организации в области авторизации (см. 4.3.3.7.1) |

4.3.3.5.2 Идентификация отдельных лиц | Для всех средств контроля информационной безопасности выбор учетных записей доступа для отдельных лиц в отличие от учетных записей для команды определяется с учетом угроз, рисков и уязвимостей. В этом случае учитываются риски HSE отдельных средств контроля, снижение рисков с использованием современных средств обеспечения физической безопасности, требования к ответственности и административным/эксплуатационным потребностям |

4.3.3.5.3 Авторизация доступа к учетной записей* | Предоставление, изменение или прекращение доступа производится под контролем соответствующего руководителя |

4.3.3.5.4 Регистрация учетных записей | Должна вестись регистрация всех учетных записей доступа, включая подробные данные о лице(ах) и устройствах, авторизованных для использования учетной записи, их разрешения и руководителя, предоставляющего разрешения |

4.3.3.5.5 Приостановление или удаление учетных записей | Учетные записи доступа временно приостанавливаются или удаляются, когда в них больше нет необходимости (например, при изменении должности) |

4.3.3.5.6 Проверка разрешений учетных записей | Все установленные учетные записи доступа должны постоянно проверяться, чтобы гарантировать, что лицо(а) и устройства имеют только минимально требуемые разрешения |

4.3.3.5.7 Изменение паролей по умолчанию | Пароли по умолчанию для учетных записей доступа должны быть изменены до введения IACS в эксплуатацию |

4.3.3.5.8 Проверка администрирования учетных записей | Должны выполняться периодические проверки на предмет соответствия требованиям политики в области администрирования учетных записей |

______________________

* Текст документа соответствует оригиналу. - .

4.3.3.6 Элемент "Контроль доступа - Аутентификация"

Цель:

Точно определить пользователей сети, хостов, приложений, сервисов и ресурсов для автоматизированных операций, чтобы предоставить им права и обязанности, связанные с учетными записями, созданными в рамках администрирования учетных записей.

Описание:

Контроль доступа - это способ контроля, кто и какие субъекты могут получать доступ к объектам и системам, а также какие виды доступа разрешаются. Контроль доступа характеризуется тремя ключевыми аспектами: администрирование учетных записей, аутентификация и авторизация. Сочетание всех трех аспектов позволяет разработать надежную стратегию контроля доступа.

Имеется несколько типов стратегии аутентификации, каждый из которых характеризуется различной степенью строгости. Способы строгой аутентификации - это способы, позволяющие довольно точно идентифицировать пользователя. Способы слабой аутентификации можно легко обойти, чтобы получить несанкционированный доступ к данным. Физическое расположение пользователя может существенным образом влиять на уровень риска, связанного с получением доступа к IACS.

Обоснование:

Требования к аутентификации отличаются большей строгостью применительно к пользователям, занимающимся администрированием/конфигурированием, и дистанционным пользователям, чем к прочим пользователям. Это объясняется тем, что пользователи, занимающиеся администрированием/конфигурированием, обладают более широким кругом привилегий и их действия потенциально оказывают большее влияние в сравнении с другими пользователями. Дистанционные пользователи, как правило, не проходят проверку современными средствами контроля физического доступа. Автоматическое блокирование учетных записей из-за неверной регистрации или периодов неактивности повышает уровень строгости аутентификации, но при этом в среде IACS учитывается с большой степенью осторожности, т.к. неудачная попытка аутентификации действительного пользователя может привести к последствиям для HSE, если пользователь не сможет выполнять задачи в критической ситуации. В среде IACS делается большой упор на сочетание мер физической аутентификации и электронной аутентификации.

Требования:

Таблица 12 - Контроль доступа - Аутентификация: требования

Описание работ | Требование |

4.3.3.6.1 Разработка стратегии аутентификации | Компании должны разработать стратегии или подход к аутентификации, позволяющий определять метод(ы) аутентификации для их последующего применения |

4.3.3.6.2 Выполнение аутентификации всех пользователей до использования системы | Все пользователи должны проходить аутентификацию перед использованием запрашиваемого приложения, кроме случаев, когда предусмотрены компенсирующие комбинации технологий контроля входа и административных практик |

4.3.3.6.3 Составление требований к способам строгой аутентификации для системного администрирования и конфигурирования приложений | Практики строгой аутентификации (например, с требованием ввести надежный пароль) должны применяться ко всем учетным записям для системных администраторов и для конфигурации приложений |

4.3.3.6.4 Регистрация и проверка всех попыток доступа к важнейшим системам | В журналах регистрации должна вестись запись всех попыток доступа к важнейшим системам, такие журналы должны проверяться на предмет удачных и неудачных попыток доступа |

4.3.3.6.5 Выполнение аутентификации всех удаленных пользователей на соответствующем уровне | Организация может реализовывать схему аутентификации с соответствующим уровнем строгости для точного определения дистанционного интерактивного пользователя |

4.3.3.6.6 Разработка политики удаленного входа в систему и соединений | Организация должна разработать политику, регулирующую дистанционный вход в систему одним пользователем и/или через дистанционное соединение (например, межзадачные соединения) с системами управления, в которой бы определялись соответствующие отклики системы на неудачные попытки входа и истечение периодов неактивности |

4.3.3.6.7 Блокировка учетной записи доступа после неудачных попыток удаленного входа | После определенного числа неудачных попыток входа дистанционным пользователем система должна деактивировать учетную запись на определенный срок |

4.3.3.6.8 Требование повторной аутентификации по истечении периода неактивности удаленной системы | По истечении определенного срока неактивности дистанционный пользователь должен пройти повторную аутентификацию до получения повторного доступа к системе |

4.3.3.6.9 Применение аутентификации для межзадачных соединений | В системах должны реализовываться соответствующие схемы аутентификации для межзадачных соединений между приложениями и устройствами |

4.3.3.7 Элемент "Контроль доступа - Авторизация"

Цель:

Предоставить привилегии доступа к ресурсам после успешной аутентификации пользователя и идентификации его связанной учетной записи доступа. Предоставленные привилегии определяются конфигурацией учетной записи, заданной на этапе администрирования в бизнес-процессе.

Описание:

Контроль доступа - это способ контроля позволяющий определять, кто и какие субъекты могут получать доступ к объектам и системам, а также какие виды доступа разрешаются. Контроль доступа характеризуется тремя ключевыми аспектами: администрирование учетных записей, аутентификация и авторизация. Сочетание всех трех аспектов позволяет разработать надежную стратегию контроля доступа.

При авторизации используются средства контроля, предназначенные для защиты информации и объектов от намеренного и случайного нарушения, изменения или раскрытия. Особый упор делается на меры, гарантирующие, что аутентифицированные агенты имеют доступ к требуемым информационным объектам. Как и в случае с аутентификацией, авторизация зависит от местоположения пользователя.

Обоснование:

При работе со средой IACS важно убедиться в том, что к необходимой информации и системам получают доступ соответствующие сотрудники, для которых не создаются препятствия для исполнения их должностных обязанностей из-за отсутствия авторизации. В приложении предусматривается авторизация для выполнения определенных должностных функций. При разработке стратегии авторизации необходимо учитывать последствия для системы безопасности.

Требования:

Таблица 13 - Контроль доступа - Авторизация: требования

Описание работ | Требование |

4.3.3.7.1 Определение политики безопасности авторизации | В политике безопасности авторизации должны быть установлены правила, определяющие привилегии, подтвержденные для учетных записей доступа для персонала с различными должностными функциями, такая политика должна быть оформлена документально и применяться в отношении всего персонала после процедуры аутентификации |

4.3.3.7.2 Установление соответствующих способов логической и физической защиты для получения доступа к устройствам IACS | Разрешение на получение доступа к устройствам IACS должно быть логическим (правилам, по которым предоставляется или отклоняется доступ для известных пользователей в зависимости от их должностных функций), физическим (замки, камеры и прочие средства контроля, ограничивающие доступ к активному пульту управления) или и тем, и другим |

4.3.3.7.3 Осуществление контроля доступа к информации или системам через учетные записи доступа, определяемые должностными функциями | Учетные записи доступа должны определяться должностными функциями для управления доступом к соответствующей информации или системам для такой должностной функции пользователя. В ходе определения должностных функций необходимо учитывать последствия для сферы безопасности |

4.3.3.7.4 Применение множественных способов авторизации для важнейших IACS | В средах, для которых требуется особый контроль, необходимо применять множественные способы авторизации для ограничения доступа к IACS |

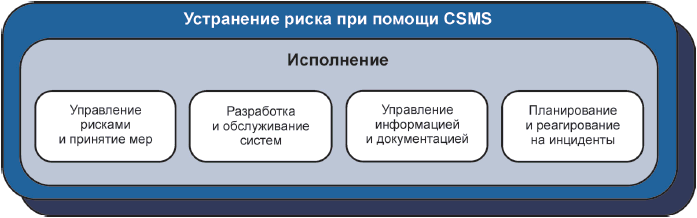

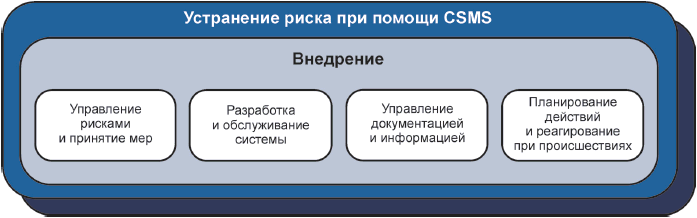

4.3.4 Группа элементов "Исполнение"

4.3.4.1 Описание группы элементов

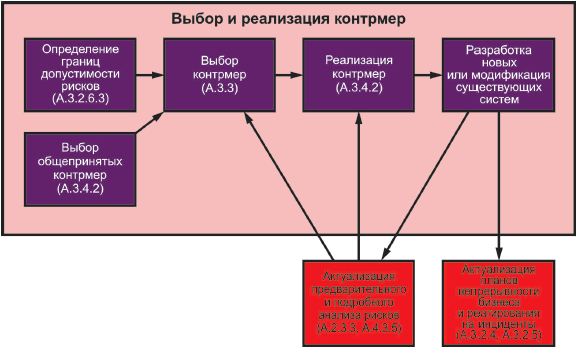

Третьей группой элементов в этой категории является "Исполнение". Этот элемент внутри группы затрагивает вопросы, связанные с внедрением CSMS. На рисунке 5 показано графическое представление четырех элементов в группе элементов:

- управление рисками и принятие мер;

- разработка и обслуживание систем;

- управление информацией и документацией;

- планирование и реагирование на инциденты.

|

Рисунок 5 - Графическое представление группы элементов "Исполнение"

4.3.4.2 Элемент "Управление рисками и принятие мер"

Цель:

Уменьшить риск и поддерживать его на приемлемом уровне в IACS с учетом допустимости риска для организации.

Описание:

Управление рисками и принятие мер затрагивает такие вопросы, как выбор, разработка и принятие контрмер в соответствии с рисками. Такие контрмеры могут учитывать использование продуктов, которые обладают большими возможностями обеспечения безопасности, средства ручного и процедурного контроля безопасности и средства контроля с использованием технологий, позволяющих предотвращать или уменьшать риск возникновения инцидентов.

Обоснование:

Элемент "Управление рисками и принятие мер" используется для того, чтобы обратить результаты классификации/идентификации рисков и оценочный компонент настоящего стандарта в эффективные и определенные действия. Несмотря на то, что риск невозможно устранить полностью, им можно управлять таким способом, который позволяет соблюдать равновесие между стоимостью упразднения риска и потенциальной стоимостью инцидента.

Требования:

Таблица 14 - Управление рисками и принятие мер: требования

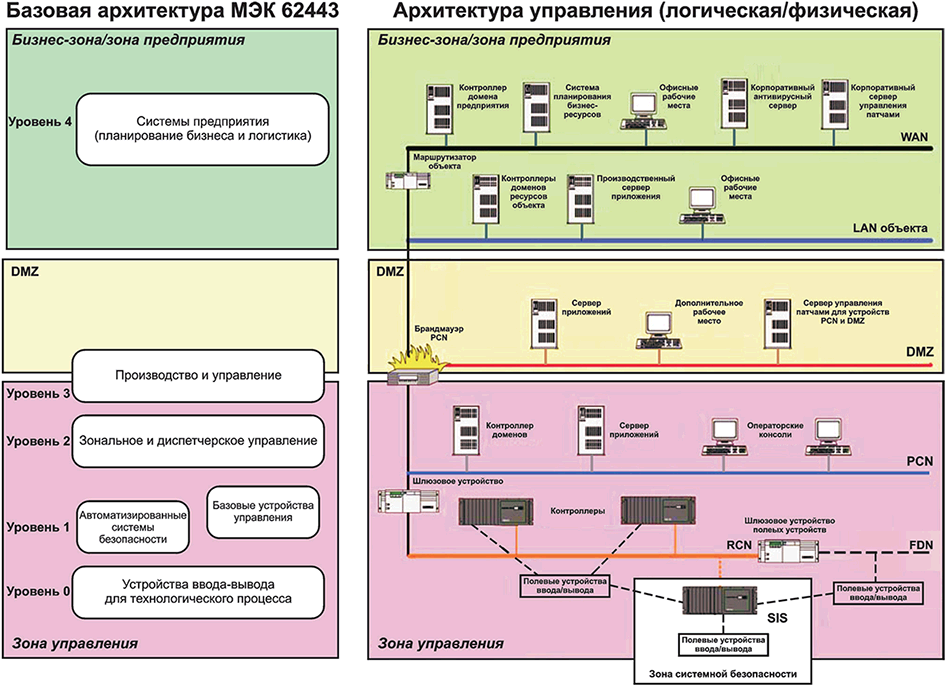

Описание работ | Требование |