ГОСТ Р МЭК 61784-3-1-2016

Группа Т51

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Промышленные сети

ПРОФИЛИ

Часть 3-1

Функциональная безопасность полевых шин. Дополнительные спецификации для CPF 1

Industrial communication networks. Profiles. Part 3-1. Functional safety fieldbuses. Additional specifications for CPF 1

ОКС 13.110

Дата введения 2018-01-01

Предисловие

1 ПОДГОТОВЛЕН Обществом с ограниченной ответственностью "Корпоративные электронные системы" на основе собственного перевода на русский язык англоязычной версии международного стандарта, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 58 "Функциональная безопасность"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии России от 30 ноября 2016 г. N 1883-ст

4 Настоящий стандарт идентичен международному стандарту МЭК 61784-3-1:2010* "Промышленные сети. Профили. Часть 3-1. Функциональная безопасность полевых шин. Дополнительные спецификации для CPF 1" (IEC 61784-3-1:2010 "Industrial communication networks - Profiles - Part 3-1: Functional safety fieldbuses - Additional specifications for CPF 1", IDT).

________________

* Доступ к международным и зарубежным документам, упомянутым в тексте, можно получить, обратившись в Службу поддержки пользователей. - .

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты, сведения о которых приведены в дополнительном приложении ДА

5 ВВЕДЕН ВПЕРВЫЕ

Правила применения настоящего стандарта установлены в статье 26 Федерального закона от 29 июня 2015 г. N 162-ФЗ "О стандартизации в Российской Федерации". Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.gost.ru)

Введение

1 Общие положения

Стандарт МЭК 61158, посвященный полевым шинам, вместе с сопутствующими ему стандартами МЭК 61784-1 и МЭК 61784-2 определяет набор протоколов передачи данных, которые позволяют осуществлять распределенное управление автоматизированными приложениями. В настоящее время технология полевых шин считается общепринятой и хорошо себя зарекомендовала. Именно поэтому появляются многочисленные расширения, направленные на еще не стандартизированные области, такие как приложения реального времени, связанные с безопасностью и защитой.

Настоящий стандарт рассматривает важные принципы функциональной безопасности коммуникаций на основе подхода, представленного в комплексе стандартов МЭК 61508, и определяет несколько коммуникационных уровней безопасности (профилей и соответствующих протоколов) на основе профилей передачи данных и уровней протоколов, описанных в МЭК 61784-1, МЭК 61784-2 и в комплексе стандартов МЭК 61158. Настоящий стандарт не рассматривает вопросы электробезопасности и искробезопасности.

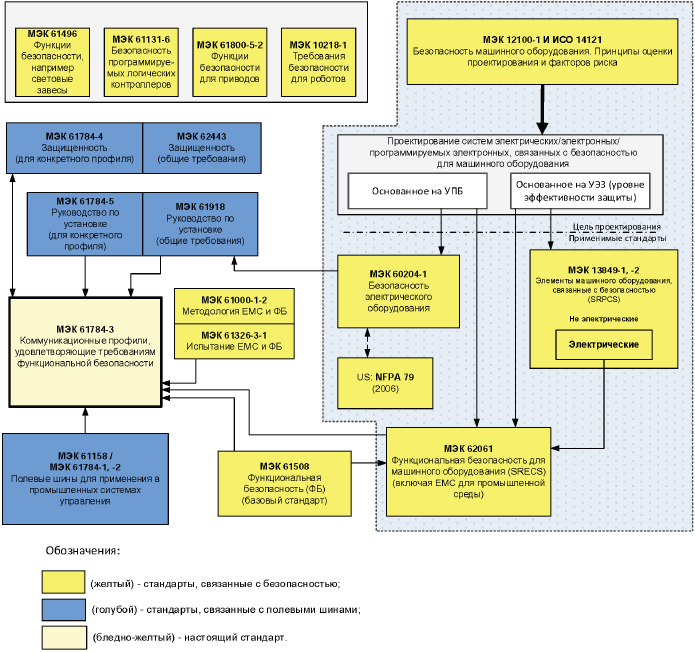

На рисунке 1 представлена связь настоящего стандарта с соответствующими стандартами, посвященными функциональной безопасности и полевым шинам в среде машинного оборудования.

Примечание - Подпункты 6.7.6.4 (высокая степень сложности) и 6.7.8.1.6 (низкая степень сложности) в МЭК 62061 устанавливают связь между уровнем эффективности защиты (категорией) и УПБ.

Рисунок 1 - Связь МЭК 61158-3 с другими стандартами (машинное оборудование)

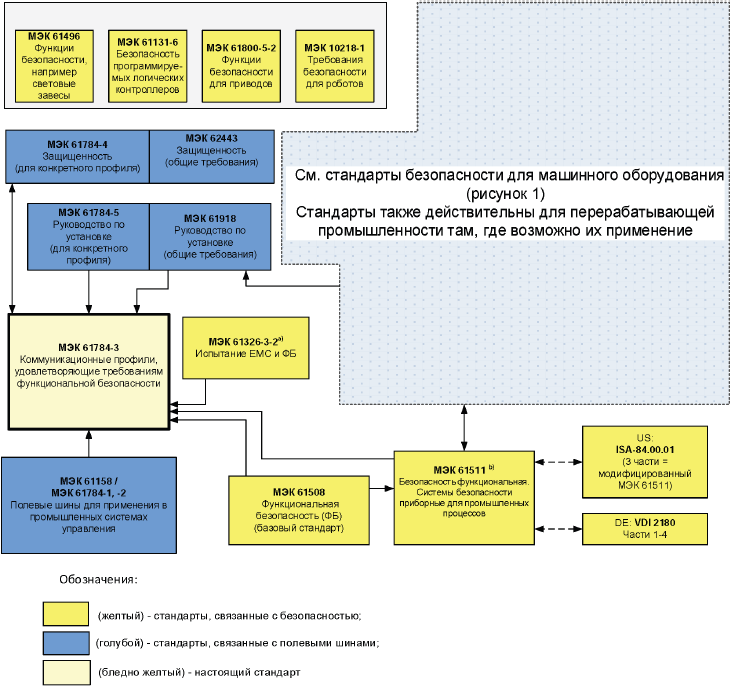

На рисунке 2 представлена связь настоящего стандарта с соответствующими стандартами, посвященными функциональной безопасности и полевым шинам в области промышленных процессов.

Для установленных электромагнитных сред; в противном случае МЭК 61326-3-1.

Ратифицирован EN.

Рисунок 2 - Связь МЭК 61158-3 с другими стандартами (промышленные процессы)

Коммуникационные уровни безопасности, реализованные в составе систем, связанных с безопасностью, в соответствии с МЭК 61508 обеспечивают необходимую достоверность при передаче сообщений (информации) между двумя и более участниками, использующими полевые шины в системе, связанной с безопасностью, или же достаточную уверенность в безопасном поведении при возникновении ошибок или отказов в полевой шине.

Коммуникационные уровни безопасности, определенные в настоящем стандарте, обеспечивают уверенность в том, что полевые шины могут использоваться в применениях, требующих обеспечения функциональной безопасности для конкретного уровня полноты функциональной безопасности (УПБ), для которого определен соответствующий ему профиль коммуникации, удовлетворяющий требованиям функциональной безопасности.

Результирующий УПБ, заявляемый для системы, зависит от реализации выбранного профиля коммуникации, удовлетворяющего требованиям функциональной безопасности внутри этой системы. Но реализации профиля коммуникации, удовлетворяющего требованиям функциональной безопасности, в стандартном устройстве не достаточно для того, чтобы устройство считалось устройством безопасности.

Настоящий стандарт описывает:

- основные принципы реализации требований комплекса стандартов МЭК 61508 для связанной с безопасностью передачи данных, включая возможные сбои при передаче данных, меры по устранению неисправностей и факторы, влияющие на полноту данных;

- индивидуально профили, удовлетворяющие требованиям функциональной безопасности, для нескольких семейств профилей передачи данных, представленных в МЭК 61784-1 и МЭК 61784-2;

- расширения уровня безопасности до служб передачи данных и разделов протоколов в стандартах комплекса МЭК 61158.

2 Патентная декларация

Международный электротехнический комитет (МЭК) обращает внимание на то, что соблюдение требований настоящего стандарта может включать использование патентов, относящихся к профилям коммуникаций, соответствующих требованиям функциональной безопасности. Для семейства 1 патенты приведены ниже, где обозначение [хх] указывает на держателя патента:

US 6,999,824 | [FF] | Система и метод для реализации приборной системы безопасности в архитектуре полевых шин |

МЭК не занимается подтверждением обоснованности, подтверждением соответствия и областью применения прав данных патентов.

Правообладатели на данные патенты заверили МЭК, что они готовы рассмотреть использование лицензий на разумных и недискриминационных условиях и положениях с заявителями по всему миру. Такие заявления обладателей прав на данные патенты зарегистрированы в МЭК.

Информация доступна посредством:

[FF] | Fieldbus Foundation |

Обращаем внимание на то, что некоторые элементы данного документа могут быть субъектом патентных прав, отличных от указанных ранее. МЭК не несет ответственности за идентификацию (частично или полностью) подобных патентных прав.

1 Область применения

Настоящий стандарт описывает коммуникационный уровень безопасности (услуги и протокол) на основе CPF 1, представленного в МЭК 61784-1 и МЭК 61158, Типы 1 и 9. Настоящий стандарт идентифицирует принципы для осуществления коммуникаций, удовлетворяющих требованиям функциональной безопасности, определенным в МЭК 61784-3, что важно для этого коммуникационного уровня безопасности.

Примечание - Настоящий стандарт не затрагивает вопросы электробезопасности и искробезопасности. Электробезопасность связана с угрозами, такими как электрический шок. Искробезопасность связана с угрозами, относящимися к возможным взрывам в атмосфере.

Настоящий стандарт определяет механизмы для передачи важных для безопасности сообщений между участниками распределенной сети, использующей технологию полевых шин, в соответствии с требованиями функциональной безопасности, представленными в комплексе МЭК 61508. Эти механизмы могут широко использоваться в промышленности, например в управлении процессом автоматизации производства и машинном оборудовании.

_______________

Далее в настоящем стандарте используется "МЭК 61508" вместо "комплекс МЭК 61508".

Настоящий стандарт содержит руководства как для разработчиков, так и для оценщиков соответствующих приборов и систем.

Примечание - Результирующий УПБ, заявляемый для системы, зависит от реализации выбранного профиля коммуникации, удовлетворяющей требованиям функциональной безопасности внутри этой системы. Но в соответствии с настоящим стандартом реализации выбранного профиля коммуникации, удовлетворяющей требованиям функциональной безопасности, в стандартном устройстве не достаточно для того, чтобы устройство считалось устройством безопасности.

2 Нормативные ссылки

В настоящем стандарте используются нормативные ссылки на следующие целые документы или на их части, незаменимые для применения данного документа. В случае датированных ссылок действует только цитируемое издание. Для недатированных ссылок действует самое позднее издание документа, на который производится ссылка (включая любые внесенные в него поправки).

_______________

* Таблицу соответствия национальных стандартов международным см. по ссылке. - .

IEC 61131-2, Programmable controllers - Part 2: Equipment requirements and tests (Программируемые контроллеры. Часть 2. Требования к оборудованию и тестирование)

IEC 61158-2, Industrial communication networks - Fieldbus specifications - Part 2: Physical layer specification and service definition (Сети связи промышленные. Спецификации полевой шины. Часть 2. Спецификация физического уровня и определение сервиса)

IEC 61158-3-1, Industrial communication networks - Fieldbus specifications - Part 3-1: Datalink layer service definition - Type 1 elements (Сети связи промышленные. Спецификации полевой шины. Часть 3-1. Определение сервиса канального уровня. Элементы Типа 1)

IEC 61158-4-1, Industrial communication networks - Fieldbus specifications - Part 4-1: Datalink layer protocol specification - Type 1 elements (Сети связи промышленные. Спецификации полевой шины. Часть 4-1. Спецификация протокола канального уровня. Элементы Типа 1)

IEC 61158-5-5, Industrial communication networks - Fieldbus specifications - Part 5-5: Application layer service definition - Type 5 elements (Сети связи промышленные. Спецификации полевой шины. Часть 5-5. Определение сервиса прикладного уровня. Элементы Типа 5)

IEC 61158-5-9, Industrial communication networks - Fieldbus specifications - Part 5-9: Application layer service definition - Type 9 elements (Сети связи промышленные. Спецификации полевой шины. Часть 5-9. Определение сервиса прикладного уровня. Элементы Типа 9)

IEC 61158-6-5, Industrial communication networks - Fieldbus specifications - Part 6-5: Application layer protocol specification - Type 5 elements (Сети связи промышленные. Спецификации полевой шины. Часть 6-5. Спецификация протокола прикладного уровня. Элементы Типа 5)

IEC 61158-6-9, Industrial communication networks - Fieldbus specifications - Part 6-9: Application layer protocol specification - Type 9 elements (Сети связи промышленные. Спецификации полевой шины. Часть 6-9. Спецификация протокола прикладного уровня. Элементы Типа 9)

IEC 61508 (all parts), Functional safety of electrical/electronic/programmable electronic safety-related systems (Функциональная безопасность систем электрических/электронных/программируемых электронных, связанных с безопасностью)

IEC 61508-1:2010, Functional safety of electrical/electronic/programmable electronic safety related systems - Part 1: General requirements (Функциональная безопасность систем электрических/электронных/программируемых электронных, связанных с безопасностью. Часть 1. Общие требования)

IEC 61508-2:2010, Functional safety of electrical/electronic/programmable electronic safety-related systems - Part 2: Requirements for electrical/electronic/programmable electronic safety related systems (Функциональная безопасность систем электрических/электронных/программируемых электронных, связанных с безопасностью. Часть 2. Требования к электрическим/электронным/программируемым электронным системам, связанным с безопасностью)

IEC 61508-3:2010, Functional safety of electrical/electronic/programmable electronic safetyrelated systems - Part 3: Software requirements (Функциональная безопасность систем электрических/электронных/программируемых электронных, связанных с безопасностью. Часть 3. Требования к программному обеспечению)

IEC 61508-4:2010, Functional safety of electrical/electronic/programmable electronic safety-related systems - Part 4: Definitions and abbreviations (Функциональная безопасность систем электрических/электронных/программируемых электронных, связанных с безопасностью. Часть 4. Определения и сокращения)

IEC 61511 (all parts), Functional safety - Safety instrumented systems for the process industry sector (Безопасность функциональная. Системы безопасности приборные для промышленных процессов)

IEC 61784-1, Industrial communication networks - Profiles - Part 1: Fieldbus profiles (Сети связи промышленные. Профили. Часть 1. Профили полевых шин)

IEC 61784-3:2010, Industrial communication networks - Profiles - Part 3: Functional safety fieldbuses - General rules and profile definitions (Сети связи промышленные. Профили. Часть 3. Функциональная безопасность полевых шин. Общие правила и определения профиля)

IEC 61918, Industrial communication networks - Installation of communication networks in industrial premises (Сети связи промышленные. Установка сетей связи в промышленных помещениях)

IEC 62280-1:2002, Railway applications - Communication, signalling and processing systems - Part 1: Safety-related communication in closed transmission systems (Железнодорожные приложения. Системы связи, сигнализации и обработки данных. Часть 1. Безопасная связь в закрытых системах передачи)

ISO/IEC 8802-3, Information technology - Telecommunications and information exchange between systems - Local and metropolitan area networks - Specific requirements - Part 3: Carrier sense multiple access with collision detection (CSMA/CD) access method and physical layer specifications (Информационные технологии. Телекоммуникации и обмен информацией между системами. Локальные и общегородские сети. Специальные требования. Часть 3. Множественный доступ с контролем несущей и обнаружением коллизий (CSMA/CD) и определение физического уровня)

_______________

Отменен. Действует ISO/IEC/IEEE 8802-3:2014.

3 Термины, определения, обозначения и сокращения

3.1 Термины и определения

В настоящем стандарте используются следующие термины и определения:

3.1.1 Термины и определения

3.1.1.1 готовность (availability): Вероятность того, что в течение заданного промежутка времени в автоматизированной системе не наблюдается неисправных состояний в системе, приводящих к потере производительности.

3.1.1.2 черный канал (black channel): Канал связи, для которого отсутствуют доказательства того, что проектирование и подтверждение соответствия были проведены в соответствии с МЭК 61508.

3.1.1.3 мост (bridge): Абстрактное устройство, соединяющее многочисленные сегменты сети на всем протяжении уровня канала данных.

3.1.1.4 канал связи (communication channel): Логическое соединение между двумя конечными точками внутри коммуникационной системы.

3.1.1.5 коммуникационная система (communication system): Система (устройство), состоящая из технических средств, программного обеспечения и среды распространения, которая обеспечивает передачу сообщений (прикладной уровень по ИСО/МЭК 7498) от одного приложения другому.

3.1.1.6 соединение (connection): Логическое связывание между двумя прикладными объектами в одном или в разных устройствах.

3.1.1.7 циклический контроль избыточности (Cyclic Redundancy Check, CRC): Получаемые из блока данных (значений) избыточные данные, которые запоминаются и передаются вместе с этим блоком данных для обнаружения искажения данных. Процедура (метод), использующаяся для вычисления избыточных данных.

Примечания

1 Термины "CRC код" и "CRC подпись" и обозначения, такие как "CRC 1" и "CRC 2", также могут применяться в настоящем стандарте в отношении избыточных данных.

2 См. также [34], [35].

3.1.1.8 ошибка (error): Расхождение между вычисленным, наблюдаемым или измеренным значением или условием и истинным, установленным или теоретически верным значением или условием.

[МЭК 61508-4:2010], [МЭК 61158]

Примечания

1 Ошибки могут возникнуть вследствие ошибок проектирования аппаратных средств/программного обеспечения и/или вследствие искажения данных, вызванного электромагнитными помехами и/или другими воздействиями.

2 Ошибки не обязательно являются причиной отказов или сбоев.

3.1.1.9 отказ (failure): Прекращение способности функционального блока выполнять необходимую функцию либо функционирование этого блока любым способом, отличным от требуемого.

Примечание - В МЭК 61508-4 приведено такое же определение, но дополнено примечаниями.

[МЭК 61508-4:2010, модифицировано], [ИСО/МЭК 2382-14.01.11, модифицировано]

Примечание - Причиной отказа может служить ошибка (например, проблема, связанная с проектированием программного обеспечения/аппаратных средств или с нарушением при передаче сообщений.

3.1.1.10 сбой (fault): Ненормальный режим, который может вызвать снижение или потерю способности функционального блока выполнять требуемую функцию.

Примечание - Международный электротехнический словарь (IEV 191-05-01) определяет "сбой" как состояние, характеризуемое неспособностью выполнить необходимую функцию, исключая неспособность, возникающую во время профилактических работ или других плановых мероприятий либо в результате недостатка внешних ресурсов.

[МЭК 61508-4:2010, модифицировано], [ИСО/МЭК 2382-14.01.10, модифицировано]

3.1.1.11 полевая шина (fieldbus): Коммуникационная система, основанная на последовательной передаче данных и применяющаяся в промышленной автоматизации или приложениях управления процессами.

3.1.1.12 кадр (frame): Упрощенный синоним для DLPDU (Блок данных протокола канала передачи данных).

3.1.1.13 последовательность проверки кадра [frame check sequence (FCS)]: Дополнительные данные, полученные для блока данных DLPDU (кадра) с помощью хеш-функции, которые запоминаются и передаются вместе с этим блоком данных, для обнаружения искажения данных.

Примечания

1 Значение FCS может быть получено, используя, например, CRC или другую хеш-функцию.

2 См. также [34], [35].

3.1.1.14 хеш-функция (hash function): (Математическая) функция, которая преобразует значения из (вероятно очень) большого набора значений в (обычно) меньший диапазон значений.

Примечания

1 Хеш-функции могут применяться для обнаружения искажений данных.

2 Распространенные хеш-функции включают в себя контроль четности, вычисление контрольной суммы или CRC.

[МЭК/TR 62210, модифицировано]

3.1.1.15 опасность (hazard): Состояние или набор условий в системе, которые вместе с другими, связанными с этим, условиями неизбежно приведут к причинению вреда человеку, имуществу или окружающей среде.

3.1.1.16 ведущее устройство (master): Активный объект коммуникации, способный инициировать и управлять во времени коммуникационной деятельностью других станций, которые могут быть как ведущими, так и ведомыми.

3.1.1.17 сообщение (message): Упорядоченные последовательности октет, предназначенные для передачи информации.

[ИСО/МЭК 2382-16.02.01, модифицировано]

3.1.1.18 приемник сообщений (message sink): Часть коммуникационной системы, в которую, предполагается, поступают сообщения.

[ИСО/МЭК 2382-16.02.03]

3.1.1.19 источник сообщения (message source): Часть коммуникационной системы, из которой, предполагается, возникают сообщения.

[ИСО/МЭК 2382-16.02.02]

3.1.1.20 уровень эффективности защиты; УЭЗ [performance level (PL)]: Дискретный уровень, применяющийся для определения способности связанных с безопасностью частей системы управления выполнять функцию безопасности в прогнозируемых условиях.

[ИСО 13849-1]

3.1.1.21 контрольная проверка (proof test): Периодическая проверка, выполняемая для того, чтобы обнаружить отказы в системе, связанной с безопасностью, чтобы, при необходимости, система могла быть возвращена в "исходное" состояние или в наиболее близкое к нему, насколько это практически возможно.

Примечание - Контрольная проверка предназначена подтвердить, находится ли система, связанная с безопасностью, в состоянии, гарантирующем установленную полноту безопасности.

[МЭК 61508-4 и МЭК 62061, модифицировано]

3.1.1.22 избыточность (redundancy): Существование более одного средства выполнения необходимой функции или представления информации.

Примечание - Такое же определение, как и в МЭК 61508-4, с дополнительным примером и примечаниями.

[МЭК 61508-4:2010, модифицировано], [ИСО/МЭК 2382-14.01.12, модифицировано]

3.1.1.23 надежность (reliability): Вероятность того, что автоматизированная система может выполнять требующуюся функцию в заданных условиях на протяжении заданного промежутка времени (t1, t2).

Примечания

1 Принято считать, что автоматизированная система в состоянии выполнять данную требующуюся функцию в начале заданного промежутка времени.

2 Понятие "надежности" также используется для обозначения показателя надежности, измеряемого с данной вероятностью.

3 На протяжении среднего времени между отказами (MTBF) или среднего времени до отказа (MTTF) вероятность того, что автоматизированная система выполнит требующуюся функцию, уменьшается.

4 Надежность отличается от готовности.

[МЭК 62059-11, модифицировано]

3.1.1.24 риск (risk): Сочетание вероятности события причинения вреда и тяжести этого вреда.

Примечание - Более подробно это понятие обсуждается в МЭК 61508-5:2010, приложение А.

[МЭК 61508-4:2010], [ИСО/МЭК Руководство 51:1999, определение 3.2]

3.1.1.25 коммуникационный уровень безопасности, КУБ (safety communication layer, SCL): Уровень коммуникации, включающий все необходимые меры для обеспечения безопасной передачи информации в соответствии с требованиями МЭК 61508.

3.1.1.26 данные безопасности (safety data): Данные, передаваемые через сеть безопасности, используя протокол безопасности.

Примечание - Коммуникационный уровень безопасности не гарантирует безопасность самой информации, а только то, что она передается безопасно.

3.1.1.27 устройство безопасности (safety device): Устройство, спроектированное в соответствии с МЭК 61508 и реализующее профиль коммуникации, удовлетворяющий требованиям функциональной безопасности.

3.1.1.28 функция безопасности (safety function): Функция, реализуемая Э/Э/ПЭ (электрической, электронной, программируемой электронной) системой, связанной с безопасностью, или другими мерами по снижению риска, предназначенная для достижения или поддержания безопасного состояния управляемого оборудования по отношению к конкретному опасному событию.

Примечание - В МЭК 61508-4 такое же определение, но дополнено примером и примечанием.

[МЭК 61508-4:2010, модифицировано]

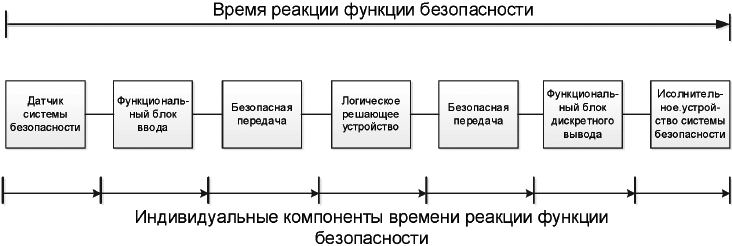

3.1.1.29 время реакции функции безопасности (safety function response time): Наихудшее время между срабатыванием датчика системы безопасности, подключенного к полевой шине, и достижением соответствующего безопасного состояния с помощью необходимого исполнительного устройства этой системы безопасности при наличии ошибок или отказов в канале функции безопасности.

Примечание - Данная концепция введена в МЭК 61784-3:2010, 5.2.4, и реализуется профилями коммуникаций, удовлетворяющих требованиям функциональной безопасности, определенным в настоящем стандарте.

3.1.1.30 уровень полноты безопасности; УПБ [safety integrity level (SIL)]: Дискретный уровень (принимающий одно из четырех возможных значений), соответствующий диапазону значений полноты безопасности, при котором уровень полноты безопасности, равный 4, является наивысшим уровнем полноты безопасности, а уровень полноты безопасности, равный 1, соответствует наименьшей полноте безопасности.

Примечания

1 Целевые значения отказов (см. МЭК 61508-4:2010, п.3.5.17) для четырех уровней полноты безопасности указаны в МЭК 61508-1:2010, таблицы 2 и 3.

2 Уровни полноты безопасности используют при определении требований полноты безопасности для функций безопасности, которые должны быть распределены по Э/Э/ПЭ системам, связанным с безопасностью.

3 Уровень полноты безопасности (УПБ) не является свойством системы, подсистемы, элемента или компонента. Правильная интерпретация фразы "УПБ системы, связанной с безопасностью, равен n" (где n=1, 2, 3 или 4) означает: система потенциально способна к реализации функций безопасности с уровнем полноты безопасности до значения, равного n.

[МЭК 61508-4:2010]

3.1.1.31 мера безопасности (safety measure): Средство управления возможными ошибками коммуникаций, спроектированное и реализованное в соответствии с требованиями МЭК 61508.

Примечания

1 На практике, как правило, объединяют несколько мер безопасности для достижения требуемого уровня полноты безопасности.

2 Ошибки коммуникаций и связанные с ними меры безопасности подробно рассмотрены в МЭК 61784-3:2010, 5.3 и 5.4.

3.1.1.32 приложение, связанное с безопасностью (safety-related application): Программы, спроектированные в соответствии с МЭК 61508 и удовлетворяющие требованиям УПБ приложения.

3.1.1.33 система, связанная с безопасностью (safety-related system): Система, выполняющая функцию безопасности в соответствии с МЭК 61508.

3.1.1.34 ведомое устройство (slave): Пассивный объект коммуникации, способный принимать сообщения и отправлять их в ответ на другой объект коммуникации, который может быть ведомым или ведущим.

3.1.1.35 ложное аварийное отключение (spurious trip): Аварийное отключение, вызванное системой безопасности, без запроса от процесса.

3.1.1.36 временная метка (time stamp): Информация о времени, включенная в сообщение.

3.1.2 CPF 1. Дополнительные термины и определения

3.1.2.1 клиент (client): Объект соединения, запрашивающий информацию от сервера.

3.1.2.2 перекрестная проверка (cross-check): Верификация того факта, что избыточно переданные данные идентичны.

3.1.2.3 Н1: Коммуникационный канал передачи данных, соответствующий стандарту на полевую шину.

3.1.2.4 хост (host): Блок обработки информации, способный реализовать механизмы профиля безопасности и услуги черного канала.

3.1.2.5 макроцикл (macro cycle): Единичная итерация графика работы канального уровня.

3.1.2.6 подмена (masquerade): Ошибка, вызванная неверной идентификационной информацией.

3.1.2.7 издатель (publisher): Источник сообщений, периодически передающий сообщения.

3.1.2.8 организация очереди (queuing): Последовательная обработка элементов данных.

3.1.2.9 сервер (server): Объект соединения, обрабатывающий сообщения, поступающие от клиента.

3.1.2.10 среда УПБ (SIL environment): Аппаратные средства и программное обеспечение, обеспечивающие выполнение функций SIS.

3.1.2.11 подписчик (subscriber): Приемник сообщений, получающий сообщения от издателя.

3.2 Обозначения и сокращения

3.2.1 Общие обозначения и сокращения

СР - Профиль коммуникаций [МЭК 61784-1];

CPF - Семейство профилей коммуникаций [МЭК 61784-1];

CRC - Циклический контроль избыточности;

DLL - Уровень канала данных [ИСО/МЭК 7498-1];

DLPDU - Блок данных протокола канала передачи данных;

ЭМС - Электромагнитная совместимость;

ЭМП - Электромагнитные помехи;

УО - Управляемое оборудование [МЭК 61508-4:2010];

Э/Э/ПЭ - Электрические/электронные/программируемые электронные [МЭК 61508-4:2010];

FAL - Прикладной уровень полевой шины [МЭК 61158-5];

FCS - Последовательность проверки кадра;

ФБ - Функциональная безопасность;

FSCP - Профиль коммуникаций, удовлетворяющий требованиям функциональной безопасности;

MTBF - Среднее время между отказами;

MTTF - Среднее время до отказа;

NSR - Не относящийся к безопасности (Non Safety Relevant);

PDU - Блок данных протокола [ИСО/МЭК 7498-1];

ЗСНН - Защитное сверхнизкое напряжение;

ПЭС - Программируемая электронная система [МЭК 61508-4:2010];

PFD - Средняя вероятность опасных отказов по запросу [МЭК 61508-6:2010];

PFH - Средняя частота опасных отказов в час [МЭК 61508-6:2010];

PhL - Физический уровень [ИСО/МЭК 7498-1];

УЭЗ - Уровень эффективности защиты [ИСО 13849-1];

ПЛК - Программируемый логический контроллер;

SCL - Коммуникационный уровень безопасности;

БСНН - Безопасное сверхнизкое напряжение;

УПБ - Уровень полноты безопасности [МЭК 61508-4:2010];

SR - Связанный с безопасностью.

3.2.2 CPF 1. Дополнительные обозначения и сокращения

АР - Прикладной процесс;

ASIC - Специализированная интегральная схема;

CAS - Каскад (каскадное размещение);

CF - Общий файл;

CFF - Общий формат файла;

DD - Описание прибора;

DO - Цифровой выход;

FBAP - Функциональный блок прикладного процесса;

FMS - Спецификация сообщения полевой шины:

АПС - Активный планировщик связей;

LO - Локальное переопределение;

LRSN - Последний полученный порядковый номер;

MAU - Блок доступа к среде передачи данных;

MD5 - Алгоритм профиля сообщения 5;

MIB - Информационная база управления;

NMA - Агент сетевого управления;

NMIB - Информационная база управления сетью;

OD - Словарь объектов;

OOS - Неисправный;

SIS - Инструментальная система безопасности;

SMIB - Информационная база управления системой;

SMK - Ядро управления системой;

SMKP - Протокол ядра управления системой;

VCR - Виртуальная коммуникационная связь.

3.3 Условные обозначения

3.3.1 Диаграммы состояний

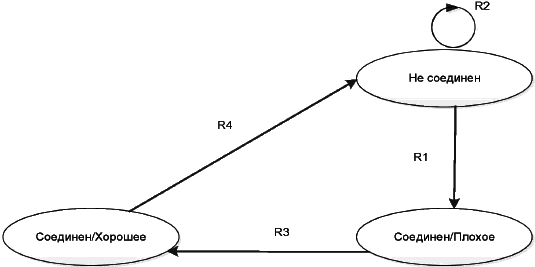

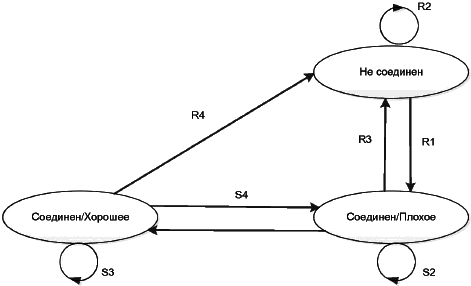

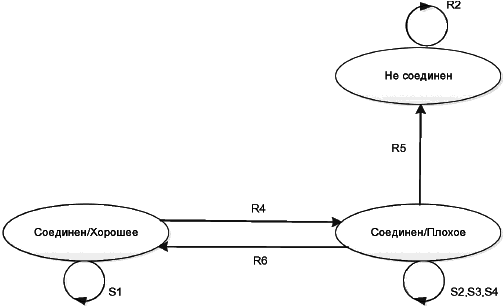

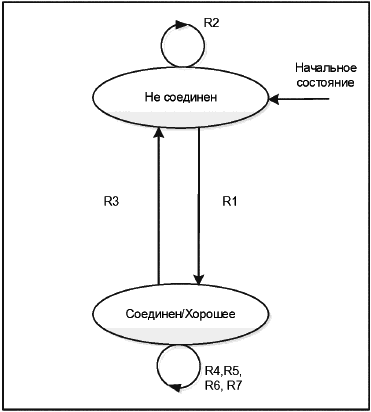

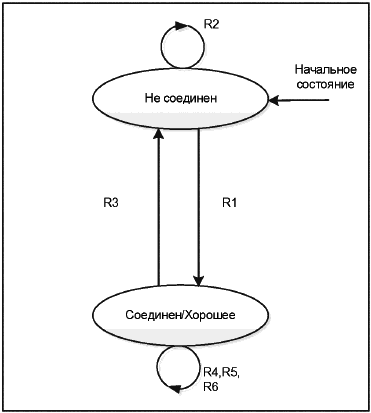

На рисунке 3 приведен пример диаграммы состояния, использующейся в настоящем стандарте. Состояние показано в виде овала с наименованием состояния в его центре. На рисунке 3 "Не соединен", "Соединен/Хорошее" и "Соединен/Плохое" являются состояниями. Переход представлен в виде линии или кривой, стрелка которой указывает направление перехода. Каждый переход имеет имя. "R1", "R2", "R3" и "R4" на рисунке 3 являются переходами.

Рисунок 3 - Пример диаграммы состояний

Каждая диаграмма состояний сопровождается таблицей. См. таблицу 1 для диаграммы состояний на рисунке 3 Первый столбец, обозначенный "#", содержит наименование перехода. Следующий столбец "Текущее состояние" содержит состояние, к которому применяется данный переход. Третий столбец, названный "Событие и условные действия", содержит событие, любые условия перехода и любые действия. Действия располагаются в таблице с отступом от условий. "RcvMsg() = "FMS Initiate, cnf"" в таблице 1 является условием, a "SET Sequence Number = MCN" является действием. Четвертый столбец "Следующее состояние" содержит новое состояние, следующее за переходом.

Таблица 1 - Пример таблицы перехода состояний

# | Текущее состояние | Событие условные действия | Следующее состояние |

R1 | Не соединен | RcvMsg()="FMS Initiate.cnf" | Соединен/Плохое |

R2 | Не соединен | RcvMsg()="Any message (не FMS Initiate.cnf)" | Тоже самое |

R3 | Соединен/Хорошее | RcvMsg()="Abort.ind" | Не соединен |

R4 | Соединен/Плохое | RcvMsg()="Abort.ind" | Не соединен |

3.3.2 Использование цветов в рисунках

Использование цветов в рисунках не является обязательным и применяется только для того, чтобы сделать рисунки более понятными. Что обозначает каждый из цветов, показано на рисунке 4. Любые, не представленные на рисунке, цвета используются только для того, чтобы рисунок был более понятным.

Рисунок 4 - Использование цветов в рисунках

4 Обзор FSCP 1/1 (FOUNDATION Fieldbus SIS)

SIS)

4.1 Общие положения

Семейство 1 коммуникационных профилей (общеизвестное как FOUNDATION Fieldbus

определяет коммуникационные профили, основываясь на МЭК 61158-2 Тип 1, МЭК 61158-3-1, МЭК 61158-4-1, МЭК 61158-5-5, МЭК 61158-5-9, МЭК 61158-6-5 и МЭК 61158-6-9.

_______________

Полевые шины FOUNDATION

и FF-SIS

являются торговыми марками некоммерческой организации Fieldbus Foundation. Данная информация приведена для удобства использования настоящего международного стандарта и не означает, что МЭК поддерживает мнение обладателя торговой марки или его продукцию. Соответствие настоящему стандарту не требует использования наименований Foundation Fieldbus

или FF-SIS

. Использование торговых марок FOUNDATION

Fieldbus или FF-SIS

требует разрешения со стороны Fieldbus Foundation.

Базовые профили СР 1/1, СР 1/2 и СР 1/3 определены в МЭК 61784-1. Коммуникационный профиль, удовлетворяющий требованиям функциональной безопасности, FSCP 1/1 (FF-SIS) семейства 1 коммуникационных профилей (CPF 1) основан на базовом профиле СР 1/1, представленном в МЭК 61784-1, и спецификациях коммуникационного уровня безопасности, определенных в настоящем стандарте.

Примечание - К данному протоколу применимы следующие спецификации для полевой шины FOUNDATION: AG-180 [45], FF-807 [46], FF-884 [47] и FF-895 [48].

Существуют применения, требующие, согласно МЭК 61508, от первого до четвертого уровня полноты безопасности.

Примечание - Такие применения, связанные с безопасностью, также называются инструментальными системами безопасности (SIS) (см. МЭК 61511).

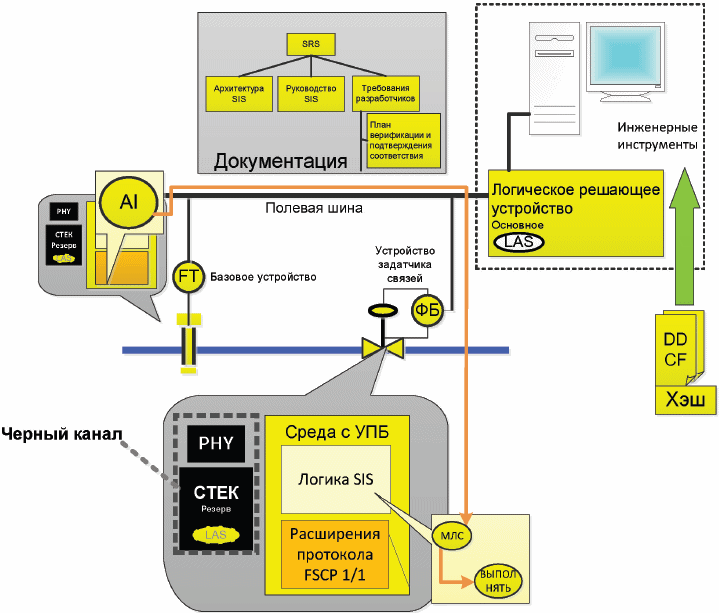

Коммуникационный уровень безопасности FSCP 1/1, специфицированный в настоящем стандарте, позволяет использовать интеллектуальные устройства в системах, связанных с безопасностью, тем самым расширяя возможности системы, а также позволяя системе соответствовать требованиям уровня полноты безопасности. Коммуникационный уровень безопасности, установленный в настоящем стандарте, применим только к СР 1/1, как это описано в МЭК 61784-1. Область применения настоящего стандарта определена на рисунке 5.

Рисунок 5 - Область применения FSCP 1/1

В настоящем стандарте не определены требования для средств проектирования или функционала собственных измерений устройств. Коммуникационный уровень безопасности обеспечивает загрузку конфигурации, созданной при помощи средств проектирования, в устройства безопасности таким образом, чтобы протокол не оказывал негативного влияния на уровень полноты безопасности.

Сам по себе FSCP 1/1 не обеспечивает функциональную безопасность. Кроме регистрации интероперабельности протокола FSCP 1/1 поставщик также получит оценку функциональной безопасности для изделий, систем и программного обеспечения. Пользователю следует удостовериться в том, подходит ли все связанное с безопасностью оборудование для реализации функции безопасности в соответствии с МЭК 61508.

4.2 Основные концепции FSCP 1/1

4.2.1 Черный канал

Данная концепция заключается в использовании недоверенной коммуникационной системы (например, провода, оптоволоконные кабели, повторитель, барьер, ASIC, коммуникационный стек, шлюзовое устройство, интерфейс) для обеспечения надежного коммуникационного канала. Черный канал включает устройство, которое называют средством коммуникаций, а также SMK и SMKP. Система диагностики FSCP 1/1 управляет сбоями в черном канале. Черный канал может отказать в любое время, но отказы коммуникаций выявляются таким образом, чтобы была возможность управлять сбоями в рамках времени безопасности процесса. Диагностики выявления отказов должны соответствовать МЭК 61508, но от черного канала это не требуется. Протокол FSCP 1/1 не основан на 16-битном CRC в FCS уровня канала данных Н1.

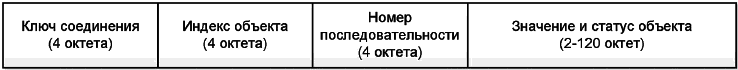

4.2.2 Ключ соединения

Ключ соединения - это уникальный номер каждого соединения, "кодовое слово" связи источник - адресат, назначаемое хостом каждому объекту канала безопасности во время конфигурации. В отличие от адреса черного канала ключ соединения защищен с помощью CRC коммуникационного уровня безопасности. Ключ соединения уникален в рамках коммуникационного уровня безопасности. При замене устройств может использоваться тот же ключ соединения посредством загрузки его в новое устройство. Конфигурация устройства, включающая ключ соединения, стирается в удаляемом устройстве перед тем, как его подключат снова к FSCP 1/1 сети для другой услуги. Устройства могут автоматически стирать свою конфигурацию при изменении адреса черного канала; альтернативой этому может служить наличие кнопки перезапуска или ее подобия для очистки конфигурации устройства.

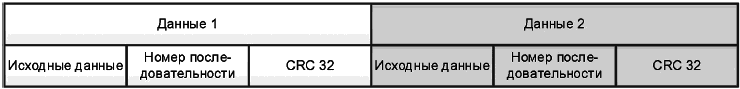

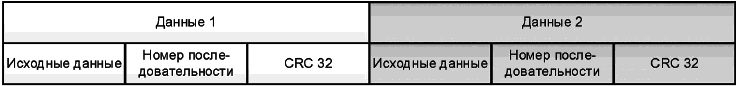

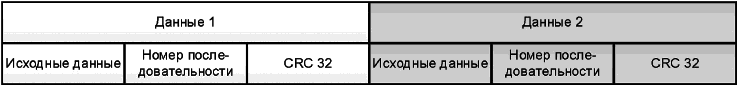

4.2.3 Перекрестная проверка

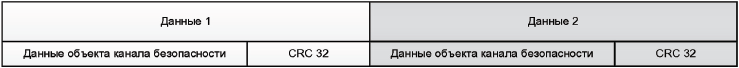

Эта проверка представляет собой сравнение данных приложения, номера последовательности и CRC, которые были избыточно (с резервированием) переданы (дважды в одном сообщении) для подтверждения идентичности двух копий.

4.2.4 FSCP 1/1

FSCP 1/1 обеспечивает закрытую систему передачи, подходящую для использования в системе, связанной с безопасностью. Этот профиль позволяет достичь доверенных коммуникаций между приложениями, связанными с безопасностью (адаптировано из МЭК 62280-1).

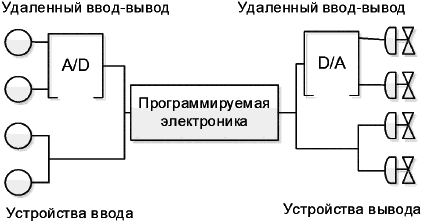

4.2.5 Программируемая электронная система (РЕС)

Это система для управления, защиты или контроля (мониторинга), основанного на одном или нескольких программируемых электронных устройствах. Она включает в себя все элементы системы, такие как блоки питания, датчики и другие устройства ввода, скоростные линии передачи данных и другие коммуникационные пути, исполнительные устройства и другие устройства вывода. Структура РЕС может содержать программируемые электронные элементы в виде модуля не только в датчиках и исполнительных устройствах в управляемом оборудовании и их интерфейсах, программируемые электронные элементы могут присутствовать в нескольких местах в РЕС (адаптировано из МЭК 61508-4:2010, 3.3.1).

4.2.6 Задержки в очереди

Один из возможных сбоев - это задержка сообщений в черном канале по причине очередей в коммуникационном стеке устройства или в аппаратном обеспечении интеллектуальной сети, включающей повторители, концентраторы, мосты, коммутаторы и шлюзовые устройства. Не подтвержденные опубликованные сообщения могут успешно проходить через черный канал и даже с приемлемой скоростью, но при этом, по причине долгой очереди или множества очередей на разных этапах на пути черного канала, могут оказаться старее, чем позволяет время безопасности процесса. Этот сбой является сбоем задержки, при котором задержка вызвана устройствами на черном канале, ставящими сообщения в очередь.

4.2.7 Избыточность

Избыточность - это использование дополнительного аппаратного обеспечения, программного обеспечения или данных помимо тех, что требуются в среде, не допускающей ошибки.

Пример - Продублированные функциональные компоненты и дополнение битами четности являются экземплярами избыточности.

Примечание - Избыточность применяется в основном для улучшения надежности или готовности (МЭК 61508-4:2010, 3.4.6).

4.2.8 Среда УПБ

Аппаратное обеспечение и компоненты программного обеспечения, соответствующие FSCP 1/1, могут быть встроены в систему, которая является подходящей средой для реализации приложений, связанных с безопасностью.

4.3 Основные компоненты FSCP 1/1

4.3.1 Обзор

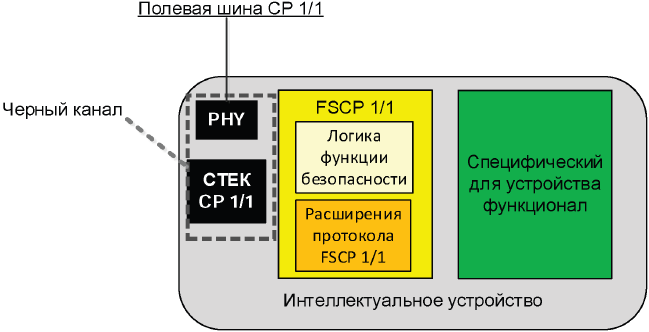

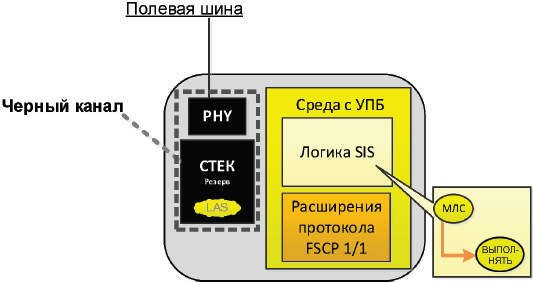

Коммуникационное аппаратное обеспечение полевой шины и стек не являются доверенными. Коммуникационный уровень безопасности, находящийся над коммуникационным стеком, обеспечивает доверенные коммуникации через полевую шину, а объект канала безопасности в FBAP содержит дополнительную информацию, требующуюся для протокола FSCP 1/1. Это показано на рисунке 6. В устройстве безопасности прикладной процесс и коммуникационный уровень безопасности будут выполняться в среде с некоторым УПБ. Был создан набор упрощенных функциональных блоков, подходящих для приложений, связанных с безопасностью.

LAS - активный планировщик связей; МЛС - мажоритарная логическая схема

Рисунок 6 - Архитектура (Н1) FSCP 1/1

Протокол FSCP 1/1 осуществляет управление отказами, такими как неисправности в устройстве или каналах, а также случайными помехами, такими как ЭМП. Коммуникационный уровень безопасности обнаруживает следующие типы коммуникационных ошибок: повторение, удаление, включение, изменение последовательности, искажение данных, подмена и задержка.

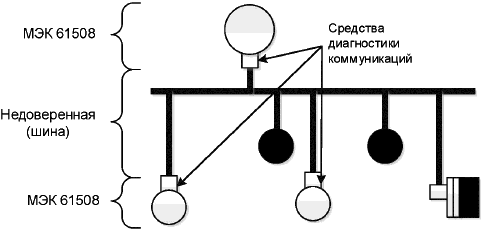

4.3.2 Черный канал

Концепция черного канала, как показано на рисунке 7, позволяет данным безопасности передаваться по недоверенной шине. Необходимость в физическом разделении функций безопасности и аппаратных средств, не связанных с безопасностью, отсутствует. Устройства, связанные и не связанные с безопасностью, а также данные могут разделять шину, как показано на рисунке 7.

Рисунок 7 - Черный канал

Допустим, что в сети Н1 только один LAS, т.е. на одном и том же устройстве могут работать как связанные, так и не связанные с безопасностью приложения. Передача данных по FSCP 1/1 логически отделена от других передач данных. Конфигурация с одним каналом, являющимся не избыточной шиной, является достаточной. Устройство безопасности может предоставлять как связанные, так и не связанные с безопасностью функциональные блоки. Протокол FSCP 1/1 используется в каналах для функциональных блоков безопасности. Обычный СР 1/1 используется в каналах для функциональных блоков, не связанных с безопасностью. Таким образом, устройство безопасности может применяться как для функций, связанных с безопасностью, так и для не связанных с безопасностью функций.

Отказы могут происходить по причинам, отличным от фактических отказов компонентов аппаратного обеспечения (например, электромагнитные помехи, ошибки декодирования), тем не менее подобные отказы считаются случайными отказами в аппаратных средствах (см. МЭК 61508-2:2010, 7.4.5.2).

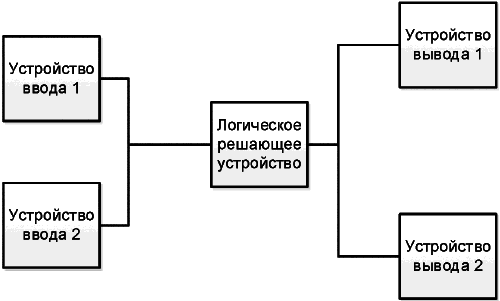

Для повышения готовности можно применять избыточность, обеспечиваемую шиной горячего резервирования. Между инструментальными устройствами и логическим решающим устройством предполагается использовать один канал. Избыточные каналы предполагается использовать в коммуникациях между логическими решающими устройствами.

4.4 Связь с базовой эталонной моделью ИСО ВОС

Коммуникационный уровень безопасности реализуется над коммуникационным стеком на уровне приложения.

5 Общие положения

5.1 Внешние документы, предоставляющие спецификации для профиля

Следующие документы предоставляют дополнительные спецификации, которые могут играть важную роль в проектировании FSCP 1/1:

- FOUNDATION Fieldbus AG-180 [45];

- FOUNDATION Fieldbus FF-807 [46];

- FOUNDATION Fieldbus FF-884 [47];

- FOUNDATION Fieldbus FF-895 [48].

5.2 Функциональные требования безопасности

5.2.1 Требования для функциональной безопасности

Следующий список содержит требования функциональной безопасности, применяемые при разработке протокола FSCP 1/1.

- FSCP 1/1 должен проектироваться таким образом, чтобы поставщики (вендоры) могли разрабатывать продукцию, подходящую для использования в приложениях с УПБ 2 (МЭК 61508), а с УПБ 3 рекомендуется.

- Протокол должен поддерживать соединения издатель/подписчик и клиент/сервер.

- Протокол, связанный с безопасностью, должен предотвращать помехи от устройств, не связанных с безопасностью. Например, не связанному с безопасностью ручному устройству должно быть запрещено изменять параметры в устройстве, связанном с безопасностью.

- Протокол должен защищать от ненамеренных или неавторизованных изменений конфигурации устройства безопасности.

- Вклад протокола FSCP 1/1 в PFD/PFH должен быть менее 1% значения, требуемого для УПБ.

- Вычисления PFD/PFH должны выполняться для режима по запросу и для режима с высокой частотой запросов (в соответствии с определениями в МЭК 61508).

- Протокол должен реализовывать меры по управлению следующими сбоями:

- отказ/искажение передачи битов;

- повторная передача;

- пропуск данных;

- включение/расширение данных;

- неверный порядок данных;

- задержка данных;

- отказ/искажение адресации;

- сбои в очередях.

Примечание - Сбои в очередях являются разновидностью сбоя "задержка".

- Должна существовать возможность вычисления времени реакции для приложения.

- Реализация функционального блока для требуемого УПБ должна осуществляться в соответствии с МЭК 61508-3.

- Должно допускаться наличие устройств с различными УПБ в одной сети.

- Должна существовать возможность обхода (by-pass) устройств безопасным образом.

5.2.2 Функциональные ограничения (условия)

Ниже приведен список функциональных ограничений, используемых в разработке FSCP 1/1.

- Должна существовать возможность выполнения коммуникаций безопасности и стандартных коммуникаций средствами стандартных устройств и устройств безопасности на одной шине СР 1/1.

- ASIC, коммуникационный стек, повторители, электромонтажное оборудование, блоки питания и аксессуары не должны модифицировать (черный канал) функции безопасности над уровнем 7 ВОС.

- Протокол должен обладать механизмами, позволяющими хосту обнаруживать несоответствие типа устройства или новой версии устройства, или новой версии DD (описание устройства), или новой версии функциональных возможностей файла, или УПБ.

5.2.3 Требования к производителю устройства

Приведенный ниже список является набором требований, которые FSCP 1/1 выдвигает к поставщику устройства.

- Условия окружающей среды и электрическая безопасность в соответствии с МЭК 61131-2.

- Аппаратные средства должны соответствовать МЭК 61508-2 для требующегося УПБ.

- Программное обеспечение должно соответствовать МЭК 61508-3 для требующегося УПБ.

- Оценка аппаратных средств и программного обеспечения должна выполняться компетентной и независимой испытательной организацией в соответствии с МЭК 61508-1.

5.3 Меры безопасности

5.3.1 Порядковый номер

Каждый блок данных протокола безопасности обладает последовательно формируемым номером, который является номером макроцикла, присвоенным при генерации сообщения.

5.3.2 Временная метка

Последовательно формируемый номер, включенный в блок данных протокола безопасности, также является временной отметкой, так как он является номером макроцикла.

5.3.3 Временное ожидание

Порядковый номер/временная метка используются для проверки того факта, что сообщения доставлены вовремя. Каждое соединение также обладает счетчиком устаревания, обнаруживающим случаи, когда сообщения не были получены в течение времени ожидания.

5.3.4 Аутентификация соединения

С каждым соединением ассоциирован ключ соединения, используемый для проверки того факта, что блок данных протокола безопасности поступил из верного источника сообщений.

5.3.5 Обеспечение целостности данных

Каждый блок данных протокола безопасности содержит CRC для обеспечения целостности данных.

5.3.6 Избыточность с перекрестной проверкой

Каждый блок данных протокола безопасности содержит две копии данных и CRC. Дублирование данных и CRC используются для перекрестной проверки данных.

5.3.7 Различные системы обеспечения целостности данных

Блок данных протокола безопасности содержит дополнительные CRC, отличающиеся от системы целостности данных черного канала.

5.3.8 Связи между ошибками и мерами безопасности

Меры безопасности, выделенные в 5.3.1-5.3.7, можно связать с набором возможных ошибок. Эта связь показана в таблице 2. Каждая мера безопасности может обеспечивать защиту от одной или более ошибок в передаче. С помощью таблицы 2 должно быть продемонстрировано, что существует хотя бы одна соответствующая мера безопасности или комбинация мер безопасности для всех определенных возможных ошибок.

Таблица 2 - Меры безопасности и возможные коммуникационные ошибки

Ошибки коммуникаций | Меры безопасности | |||||||

Поряд- | Вре- | Вре- | Аутен- | Сооб- | Обеспе- | Избы- | Различные системы обеспече- | |

Искажение | X | X | ||||||

Ненамеренное повторение | X | X | ||||||

Неправильная последователь- | X | X | ||||||

Потеря | X | |||||||

Недопустимая задержка | X | X | ||||||

Внесение | X | |||||||

Подмена | X | |||||||

Адресация | X | |||||||

Примечание - Таблица из МЭК 61784-3. | ||||||||

5.4 Структура коммуникационного уровня безопасности

5.4.1 Топология сети и связность устройств

5.4.1.1 Общие положения

Устройства, связанные и не связанные с безопасностью, могут разделять общую полевую шину, как показано на рисунке 8. Должна учитываться вся функция безопасности целиком, от датчика до исполнительного устройства. На канал полевой шины по проекту выделяется не более 1% от PFD (средняя вероятность опасных отказов по запросу) на канал.

A - аналоговый; D - цифровой

Рисунок 8 - FSCP 1/1 в архитектуре системы

Примечание - Программируемые электрические элементы показаны в центре, но могут присутствовать в нескольких местах в ПЭС.

5.4.1.2 Топология отдельного канала Н1

Функция безопасности реализуется одним каналом Н1. Канал является частью черного канала. Устройства Н1, связанные и не связанные с безопасностью, подключаются к сети идентичным образом.

5.4.2 Архитектура устройства

5.4.2.1 Общие положения

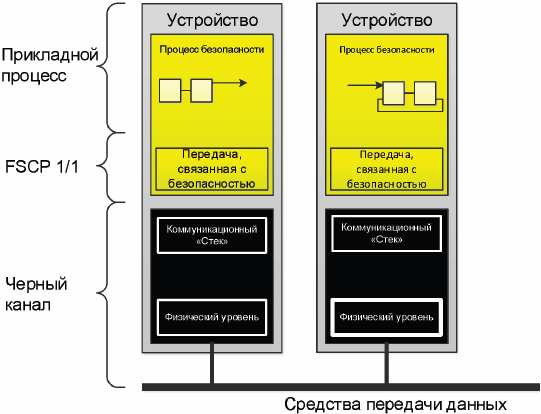

Концепция черного канала позволяет коммуникационным аппаратным средствам (включая ASIC и MAU) и стеку коммуникационного программного обеспечения быть недоверенными, тогда как диагностические средства коммуникаций и функциональные блока приложения по протоколу FSCP 1/1 выполняются в среде с УПБ, состоящей из аппаратных средств и программного обеспечения с некоторым УПБ. Коммуникационный уровень безопасности является интерфейсом между прикладным процессом с некоторым УПБ и недоверенными средствами коммуникаций черного канала, как это показано на рисунке 9.

Рисунок 9 - Устройство Н1 с FSCP 1/1

Реализация концепции черного канала должна выполняться с осторожностью, чтобы избежать вмешательства не имеющих УПБ аппаратных средств и программного обеспечения в аппаратные средства и программное обеспечение, связанные с УПБ.

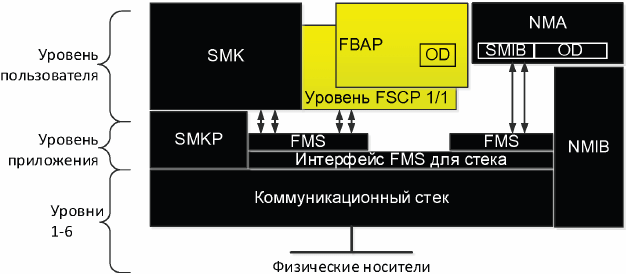

5.4.2.2 Архитектура устройства Н1

Прикладные процессы связаны с безопасностью и будут выполняться в среде с заданным УПБ. Средство коммуникаций состоит из коммуникационного стека, FMS, NMA и NMIB, являющихся недоверенными. Средство коммуникаций, также как и SMK и SMKP, входит в состав черного канала. Их связь показана на рисунке 10.

Рисунок 10 - Уровни протокола FSCP 1/1

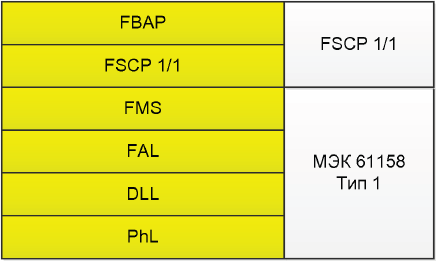

5.5 Связи с FAL (и DLL, PhL)

5.5.1 Общие положения

На рисунке 11 показана связь между FSCP 1/1 и другими уровнями МЭК 61158, Тип 1.

Рисунок 11 - Связь между FSCP 1/1 и другими уровнями МЭК 61158, Тип 1

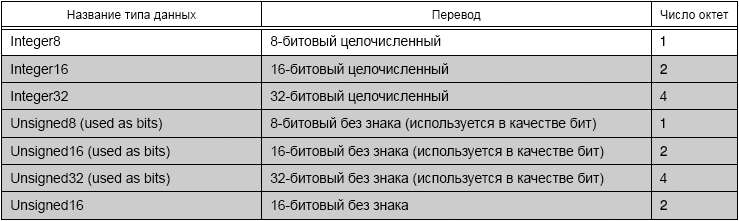

5.5.2 Типы данных

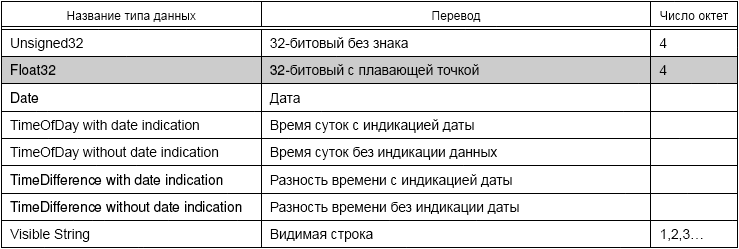

FSCP 1/1 использует базовые типы данных, перечисленные в таблице 3 согласно CPF 1 в МЭК 61784-1.

Таблица 3 - Типы данных, применяемые в рамках FSCP 1/1

6 Услуги коммуникационного уровня безопасности

6.1 Прикладной процесс

6.1.1 Обзор

Функции, связанные и не связанные с безопасностью, могут быть размещены в одном или различных прикладных процессах в устройстве. Прикладной процесс (ПП) для функций безопасности требует среду с определенным УПБ и не входит в состав черного канала.

Уровень FSCP 1/1 не зависит от прикладного процесса и, таким образом, может использоваться для передачи функциональных блоков одного прикладного процесса или другого прикладного процесса.

6.1.2 Видимые объекты сети

Прикладной процесс не имеет прямого доступа к прикладному уровню в стеке коммуникаций черного канала, а только через уровень FSCP 1/1.

6.1.3 Интерфейс прикладного уровня

Тот же набор услуг отправки сообщений, который FMS предоставляет для объектов, не связанных с безопасностью, предоставляется коммуникационным уровнем безопасности для объектов безопасности.

6.1.4 Словарь объектов

В словарь объектов полевой шины не вносятся никакие изменения для поддержки черного канала.

6.1.5 Директория прикладных программ

В директорию прикладного процесса не вносятся никакие изменения для поддержки черного канала.

6.2 Функциональные блоки прикладных процессов

6.2.1 Общие положения

Были определены простые функциональные блоки, пригодные для приложений, связанных с безопасностью. FBAP, содержащий объекты безопасности, будет выполняться в среде с УПБ.

Использование функциональных блоков не обязательно. Скорее всего, хост не будет выполнять функциональные блоки.

6.2.2 Модель функционального блока

6.2.2.1 Счетчик устаревания

Проверка счетчиком устаревания для сквозного соединения соответствия номера последовательности, управляет сбоями при планировании (построении графика) и выполнении логической цепи вплоть до выводного функционального блока. После выводного функционального блока таймер устаревания данных управляет сбоями в планировании и выполнении самого выводного функционального блока. Если из-за ошибки планирования или выполнения от выводного функционального блока не получено обновление в заданный промежуток времени, то вывод перейдет в состояние сбоя. Использование таймера устаревания данных после выводного функционального блока является мерой безопасности, независимой от не связанного с УПБ SMK, проверяющего, выполняются ли функциональные блоки. Если функциональный блок не выполняется, то выводы не распространяются по черному каналу. Потерянное сообщение - это сбой управляющего выводного ключевого блока, и несоответствие номера последовательности вызовет действие предварительно сконфигурированного состояния сбоя. Номер последовательности для канала, используемый в протоколе FSCP 1/1, вычисляется из номера макроцикла, основываясь на времени канала передачи данных, и потому изменяется для каждого нового PDU, передаваемого по черному каналу. Если черный канал работает некорректно и издает старые данные, то номер последовательности не будет соответствовать, что позволяет обнаруживать подобные сбои выводного ключевого блока.

Механизмы проверки сбоев сквозного соединения с помощью счетчика устаревания позволяют обнаружить следующие сбои: остановка выполнения функционального блока, неправильный порядок его выполнения, в неправильное время или со слишком большими флуктуациями сигнала. Подобные сбои могут происходить по причине сбоев в планировании, в самом функциональном блоке, или из-за превышения максимального ожидаемого времени выполнения функционального блока.

6.2.2.2 Имитация

Для запуска имитации в блоке ресурсов выключаются блокировка записи и защита имитации. Если блокировка записи снова включена, то имитация автоматически выключается. Кроме того, запуск имитации должен быть в нестирающейся при перебое питания памяти. Когда питание включено - имитация всегда находится в выключенном состоянии.

Когда имитация активирована, посылается аварийный сигнал от не связанной с безопасностью функции. Хосту требуется периодически проверять, включена имитация или нет в любом из устройств.

6.2.2.3 Блокировка записи

Блокировка записи защищает конфигурацию устройства. Когда блокировка записи установлена в блоке ресурсов устройства безопасности, все внесения записей в ресурс отключены, включая MIB, но исключая саму блокировку записи. Защищенное содержание MIB включает объект (блокировки, каналы, VCR), адрес, параметры и тег устройства.

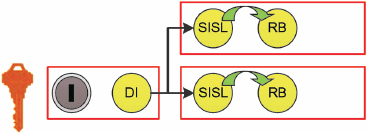

Функциональный блок предохранительной блокировки (safety lock) в каждом устройстве безопасности способен произвести запись в параметр блокировки записи в блоке ресурсов того же устройства. Функциональный блок предохранительной блокировки имеет вход блокировки записи, который принимает ссылку функционального блока безопасности. Это позволяет включать и отключать возможность ввода в несколько устройств удаленно из центрального устройства. Функциональный блок предохранительной блокировки может активировать и деактивировать блокировку записи в устройстве, используя выключатель с ключом через функциональный блок DI. На рисунке 12 показана архитектура такой предохранительной блокировки.

Рисунок 12 - Блокировка записи с помощью ключа

Блокировка записи может также быть активирована и деактивирована записью параметра в функциональный блок предохранительной блокировки. Запись параметра, как правило, защищается на хосте надлежащими паролями. На рисунке 13 показана архитектура подобного замка.

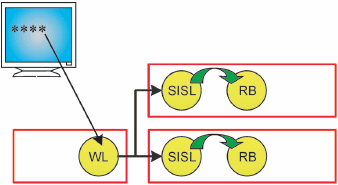

WL - Блокировка записи ("Write Lock")

Рисунок 13 - Блокировка записи с помощью пароля

6.2.2.4 Остановка и перезапуск

Для выводного функционального блока FSCP 1/1 состояние сбоя может быть сконфигурировано как "de-energized-to-trip" (остановлен по отключению питания), или "energized-to-trip" (остановлен по включению питания), или же "hold last value" (держать последнее значение). Если последовательный ввод выводного функционального блока имеет статус "Bad" (плохой), например, по причине потери связи, то это отражается в виде "Bad::non-specific substatus" на выводе обратной связи выводного функционального блока. Физический вывод может срабатывать при непосредственном запросе процесса из логического решающего устройства, из-за коммуникационной или упреждающей ошибки выполнения функционального блока, из-за вмешательства оператора или же по причине сбоя устройства.

Существует различие между предварительно сконфигурированным действием состояния сбоя, отвечающим на запрос процесса, коммуникационную ошибку или упреждающую ошибку выполнения функционального блока, и остановкой по причине сбоя в устройстве подачи питания. Ответ выводного функционального блока на запрос процесса основывается на его входном сигнале, где ноль (0) означает предварительно сконфигурированное действие состояние сбоя, а один (1) всегда означает "можно выполнять" (OK to run). Сигнал для "остановить по включению питания" инвертируется в выводном функциональном блоке. При коммуникационной ошибке выводной функциональный блок не прибегает ни к каким действиям до тех пор, пока не истекло время состояния сбоя, а затем он либо держит свою последнюю позицию, либо переходит к значению сбоя, как это установлено опцией "состояние сбоя" и значением "состояние сбоя".

При нормальном режиме работы выводной функциональный блок выполняется в последовательном режиме. По умолчанию режим останется последовательным по запросу процесса. Дополнительно по запросу процесса и коммуникационной ошибки вывод может быть зафиксирован в состоянии сбоя. Когда включена функция фиксировать состояние сбоя и происходит запрос процесса или ошибка коммуникаций, то функциональный блок DO переходит в режим LO (локального переопределения). Даже если запрос или условие сбоя убраны, вывод остается в состоянии сбоя до тех пор, пока его не перезапустит пользователь. Логическое решающее устройство может контролировать вывод из вывода обратной связи выводного функционального блока и, если необходимо, сигнализировать о статусе Bad. Если зафиксировано, то оператор снимет фиксацию либо через очистку состояния сбоя блока ресурсов, либо через перезапуск ввода выводного функционального блока. Если устройство сконфигурировано для состояния сбоя "по отключению", то аппаратные средства могут, например, выполнить открытие или закрытие клапана. В таблице 4 перечислено подобное поведение.

Если статус ввода "Bad" или "Good::lnitiate-fault-state", то вывод также выполнит предварительно сконфигурированное действие состояния сбоя.

Таблица 4 - Поведение состояния сбоя

Условие | Пример | Задержка состояния сбоя DO | Функция состояния сбоя DO | Фиксация состояния сбоя DO | Заметка |

Статус "Bad", коммуникационная ошибка или упреждающая ошибка выполнения функционального блока | Плохой последовательный ввод по причине отказа CRC коммуникационного уровня безопасности, несоответствие номера последовательности или несоответствие результатов перекрестной проверки при избыточности | Да | Питание включено | ||

Питание отключено | |||||

Удержание | Необязательный режим LO | ||||

Инициировать состояние сбоя | От другого функционального блока или логического решающего устройства получен подстатус | Да | Питание включено | ||

Питание отключено | |||||

Удержание | Необязательный режим LO | ||||

Вмешательство оператора | Установить состояние сбоя из блока ресурсов | Нет | Питание включено | ||

Питание отключено | |||||

Удержание | Всегда установлен режим LO | ||||

Запрос процесса от логического решающего устройства | Дискретный последовательный ввод равен (0) | Нет | Нет | Необязательный режим LO | Как правило, режим CAS |

Отказ черного канала | Ошибка синхронизации времени | Да | Питание включено | ||

Питание отключено | |||||

Удержание | Необязательный режим LO |

Если условие, вызвавшее предварительно сконфигурированное действие состояния сбоя, убрано, то пользователь может перезапустить зафиксированный вывод, используя параметр очистки состояния сбоя в блоке ресурсов или очистки ввода состояния сбоя в самом выводном функциональном блоке.

6.2.3 Прикладные процессы

6.2.3.1 Общие положения

Определены стандартные функциональные блоки FSCP 1/1. Изготовители могут создавать улучшенные и индивидуальные функциональные блоки безопасности. Все блоки FSCP 1/1 идентифицируются номерами профиля, установленными в рамках определенного диапазона. Это позволяет хосту взаимодействовать с блоками FSCP 1/1 так, как это требуется.

6.2.3.2 Типы блоков

6.2.3.2.1 Общие положения

Для FSCP 1/1 были созданы дополнительные стандартные функциональные блоки и блок ресурсов. Стандартные функциональные блоки FSCP 1/1 идентифицируются номерами профиля, установленными в рамках определенного диапазона. Функциональные блоки FSCP 1/1 имеют меньше допустимых режимов и параметров, чем их обычный аналог. Ручной режим разрешен только когда на устройстве нет блокировки записи, то же самое применяется к автоматическому режиму для выводных функциональных блоков. Когда записи устройства разблокированы, режимы функционального блока будут сменяться на автоматический рабочий и последовательный соответственно.

Поведение состояния сбоя в выводных функциональных блоках безопасности является обязательным.

6.2.3.2.2 Блок ресурсов устройства безопасности

Параметр блокировки записи блока ресурсов обладает важной функцией механизма блокировки, которая предотвращает внесение записей в весь ресурс целиком.

Текущие статистические данные коммуникационного уровня безопасности могут быть оценены посредством блока ресурсов устройства безопасности. Статистические данные протокола FSCP 1/1 состоят из счетчика, обнаруженных плохих сбоев CRC коммуникационного уровня безопасности.

Статистические данные коммуникационного уровня безопасности также содержат параметр ошибки черного канала с флагом, указывающим на произошедший сбой синхронизации времени.

Блок ресурсов устройства безопасности содержит параметр для разблокировки ввода записей на устройстве. Она будет выполняться перед тем, как будет возможно записать параметры и объекты. Функциональный блок предохранительной блокировки упрощает блокировку и разблокировку записей во множестве устройств.

Блок ресурсов устройства безопасности содержит параметр для очистки всех выключенных выводов, которые были зафиксированы в выводе состояния сбоя.

Блок ресурсов устройства безопасности содержит параметр длительности макроцикла, так как на данные черного канала нельзя полагаться.

Блок ресурсов устройства безопасности содержит параметры, оповещающие о выпуске новых версий аппаратных средств и встроенных программ (прошивки), а также о контрольных суммах для встроенных программ и конфигурации.

6.2.3.2.3 Дополнительные функциональные блоки

6.2.3.2.3.1 Общие положения

Приложения безопасности требуют устройства ввода, вывода и логики. Поэтому предоставляется новый набор функциональных блоков безопасности, обеспечивающих эти функциональные возможности. Новый функциональный блок безопасности включает в себя:

- аналоговый ввод безопасности;

- дискретный ввод безопасности;

- предохранительную блокировку;

- дискретный вывод безопасности;

- логику безопасности;

- аналоговый компаратор безопасности.

Функциональные блоки SR-A, SR-DI и SR-DO сократили свою функциональность в сравнении с их обычными аналогами для того, чтобы упростить реализацию для специалистов по внедрению, уменьшить число ошибок, а также облегчить верификацию для пользователей. Упрощение включает в себя уменьшение числа поддерживаемых режимов и отсутствие системы сигналов тревоги.

6.2.3.2.3.2 Выводные функциональные блоки безопасности

Выводные функциональные блоки безопасности важны, так как в них выполняется предварительно сконфигурированное действие состояния сбоя. Помимо предварительно сконфигурированного действия состояния безопасности на значение запроса процесса, полученного на последовательном вводе, выводной функциональный блок также использует предварительно сконфигурированное действие состояния сбоя при плохом статусе, инициации состояния сбоя, упреждающей ошибки выполнения функционального блока и устаревших коммуникаций. Выходной преобразователь остановится по отказу связанного с ним выводного функционального блока функции безопасности, которую необходимо выполнить. Выходной преобразователь управляет планированием и сбоями коммуникаций при выполнении функции безопасности, осуществляя это остановкой в тех случаях, когда он не был обновлен свежими данными в установленные сроки таймера устаревания данных. Если выводной функциональный блок выполняет предварительно сконфигурированное действие состояния сбоя по подлинному запросу процесса, статуса или коммуникационного сбоя, то режим по умолчанию останется последовательным. Выводные функциональные блоки безопасности включают в себя дополнительные функции для фиксации (задержки) остановленных выводов. Вывод обратной связи в выводном функциональном блоке показывает статус "Bad::non-specific", если коммуникации последовательного ввода плохие. Другие сбои в выводе также будут отражены в этом статусе. Кроме того, сигнал тревоги, не связанный с безопасностью, может быть отправлен в ответ на состояние сбоя, если его поддерживает устройство. Подробности статуса обратной связи и аварийного сигнала будут указывать на то, является ли состояние сбоя подлинным запросом процесса или же вызвано сбоем. Используя коммуникации FSCP 1/1, с помощью параметра режима в выводном функциональном блоке можно увидеть, находится ли вывод в условиях состояния сбоя. В отдельном фиксированном выводе состояние сбоя может быть сброшено с помощью параметра перезапуска ввода в каждом выводном функциональном блоке. Перезапуск ввода принимает канал функционального блока безопасности, тем самым позволяя перезапуск состояния сбоя удаленно или с помощью логики другого функционального блока. Во всех остановленных выводах состояние сбоя может быть сброшено посредством параметра, содержащегося в блоке ресурсов.

В блоках преобразователя поставщик должен определенным образом реализовать продвинутые диагностические средства для клапана, такие как испытание клапана при неполном ходе, аналоговая обратная связь по положению для дискретных клапанов и сигнализация об отклонениях позиции. Команды, работающие над будущим профилем блока преобразователя, возможно, определят стандартные параметры для таких устройств.

6.2.3.2.3.3 Функциональный блок предохранительной блокировки

Функциональный блок предохранительной блокировки снимает блокировку с защиты от записи, основываясь на значениях вводов канала, обеспечивающих центральное блокирование и снятие блокировки для нескольких устройств.

Перед тем как появится возможность записывать параметры, ресурс будет разблокирован. Это равносильно блокировке ключом на пульте управления системой безопасности. Так как может работать множество устройств безопасности и так как их часто необдуманно устанавливают в опасных зонах или как-то иначе делают недоступными, разблокировка и блокировка будут возможны через коммуникации FSCP 1/1. Блокировка записи программного обеспечения обязательна для блока ресурсов безопасности.

6.2.3.2.4 Объект канала безопасности

Расширения протокола FSCP 1/1 отражены в объекте канала безопасности. Другой объект канала, хранящий дополнительную информацию, используется для функциональных блоков каналов FSCP 1/1. Объект канала безопасности содержит ключ соединения и предельное значение непрерывного счетчика устаревания, требующиеся для приложений безопасности. В одной сети, в одном устройстве или в одном логическом решающем устройстве могут существовать множественные независимые цепочки выполнения функции безопасности. Отказ в одной цепи функции безопасности не должен быть причиной отключения других цепей функции безопасности на одной шине, в одном устройстве или логическом решающем устройстве. Для обеспечения интероперабельности с существующим оборудованием в приложениях, не связанных с безопасностью, устройство должно обязательно поддерживать объект канала, не связанный с безопасностью.

6.2.3.2.5 Таймер устаревания данных

Механизм непрерывного счетчика устаревания выявляет ошибки выполнения функционального блока вплоть до выводного функционального блока, но исключая его. Следующий механизм, таймер устаревания данных, останавливает вывод, если блок преобразователя вывода не обновляется выводным функциональным блоком в необходимое время, например, по причине отказа выполнения выводного функционального блока. Таймер устаревания данных вывода конфигурируется через выводной функциональный блок. Следует различать время устаревания данных и время состояния сбоя.

Подобным же образом механизм, зависящий от производителя, контролирует выполнение других блоков, включая блоки преобразователя.

Пример - Если блок преобразователя ввода не выполнен должным образом, то статус вывода вводного функционального блока является плохим.

6.3 Коммуникации устройство-устройство

6.3.1 Общие положения

Коммуникации FSCP 1/1 обеспечиваются для коммуникаций издатель/подписчик и клиент/сервер, но не для рассылки отчетов. Устройство безопасности по-прежнему может использовать VCR рассылки отчетов для передачи сигналов тревоги, но этому механизму нельзя доверять. На рисунке 14 показаны подобные коммуникации.

Рисунок 14 - Пример коммуникаций FSCP 1/1

6.3.2 Клиент/сервер

Устройство безопасности поддерживает чтение и запись для коммуникаций клиент/сервер. Клиент/сервер применяется пользователем для записи параметров. После внесения любых изменений пользователь должен выполнить функциональный тест, как это определено в МЭК 61508.

VCR коммуникаций клиент/сервер не является детерминистической и по-настоящему не ограничивается. VCR клиент/сервер не подходит для реализации отключения.

Параметры и объекты могут быть записаны, но для этого требуется, чтобы коммуникации FSCP 1/1 активировали возможность записи. Блокировка записи присутствует в блоке ресурсов, который защищает все объекты в ресурсах. После изменения конфигурации от пользователя требуется осуществить контрольное испытание. Затем коммуникации FSCP 1/1 используют для отключения возможности внесения записей.

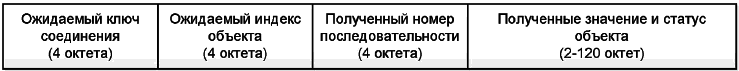

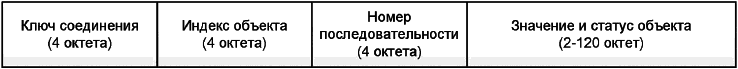

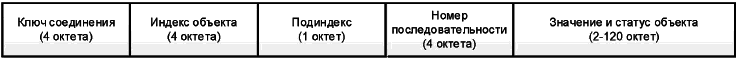

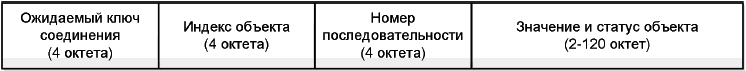

"Запросы-на-считывание" и "ответы-на-запись" используют обычный протокол СР 1/1. "Запросы-на-запись" и "ответы-на-чтение" используют протокол FSCP 1/1. Должен быть создан объект канала клиент/сервер (с ключом соединения и т.д.) для каждого клиента (интерфейс), которому будет позволено читать/записывать устройство. Каждое сообщение будет содержать CRC. Ключ соединения включен в виде части виртуального заголовка, который используется при вычислении CRC.

Функциональные блоки FSCP 1/1 обладают каналами FSCP 1/1, сконфигурированными в объектах канала безопасности. Протокол FSCP 1/1 является расширением PDU, а не новым типом данных.

FSCP 1/1 использует избыточную передачу данных, что означает, что данные, номер последовательности и CRC передаются дважды и подвергаются перекрестной проверке в точке получения.

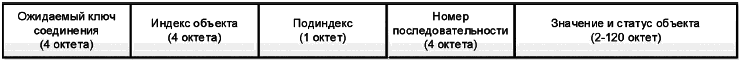

6.3.3 Издатель/подписчик

Функциональные блоки FSCP 1/1 обладают каналами FSCP 1/1, сконфигурированными в объектах канала безопасности. Протокол FSCP 1/1 является расширением PDU, а не новым типом данных. В дополнение к CRC уровня коммуникаций безопасности опубликованный PDU безопасности также включает номер последовательности, разрешающий подписчикам управлять дополнительными сбоями.

FSCP 1/1 использует избыточную передачу данных, что означает, что данные, номер последовательности и CRC передаются дважды и подвергаются перекрестной проверке в точке получения.

6.3.4 Рассылка отчетов

Для VCR рассылки отчетов не существует расширения протокола FSCP 1/1, и потому он не является доверенным. Устройство безопасности может отправлять сигналы тревоги, не связанные с безопасностью.

6.3.5 Операция FBAP в шлюзовом устройстве

Прикладной процесс в шлюзовом устройстве оценивается таким же образом, как и FBAP FSCP 1/1.

6.3.6 Коммуникации протокола ядра управления системой (SMKP)

SMKP является частью черного канала. Сбои в локальном интерфейсе между SMKP и прикладным процессом управляются средствами, определенными изготовителем.

6.4 Профили

6.4.1 Общие положения

Профиль является подмножеством, набором, выбранным из большей общей спецификации. Профиль FSCP 1/1, таким образом, является ограниченной версией полного функционала FSCP 1/1. Для FSCP 1/1 создаются новые профили.

6.4.2 Профиль FSCP 1/1

6.4.2.1 Общие положения

Устройства H1 FSCP 1/1 могут также быть распределены по классам, основываясь на их функциональных возможностях.

Устройства H1 FSCP 1/1 принадлежат одному или нескольким из следующих наборов классов:

- полевые устройства H1 FSCP 1/1 - устройства управления, располагающиеся на каналах Н1;

- хост-устройства FSCP 1/1 осуществляют интерфейс пользователя и функции конфигурации - логическое решающее устройство со средствами конфигурации.

6.4.2.2 Параметризация блока

Все параметры в блоках безопасности могут быть записаны либо с помощью VCR клиент/сервер, не связанной с FSCP 1/1, перед тем, как объект канала клиент/сервер FSCP 1/1 был создан, или с помощью VCR клиент/сервер FSCP 1/1 после того, как объект канала клиент/сервер FSCP 1/1 был создан. FSCP 1/1 необходимо, чтобы блок ресурсов был "разблокирован" перед тем, как что-либо будет записано в ресурс. После внесения изменений должен быть выполнен функциональный тест.

6.4.2.3 Блокировка параметризации блока

Перед тем, как появится возможность записывать параметры, ресурс должен быть разблокирован. Это равносильно применению ключа блокировки на пульте управления системой безопасности. Так как может быть несколько устройств безопасности и так как их часто необдуманно устанавливают в опасных зонах или как-то иначе делают недоступными, то разблокировка и блокировка будут также возможны через коммуникации FSCP 1/1. Блокировка записи программного обеспечения обязательна для блока ресурсов безопасности.

Одной из многих возможных подобных реализаций будет функциональный блок, который, при активации ввода, записывает параметр блокировки записи в устройстве для того, чтобы включить возможность конфигурации. Для этой цели предоставляется функциональный блок.

6.4.2.4 Аутентификация пользователя

Программное обеспечение хоста должно гарантировать, что только авторизированные пользователи получают доступ к программированию и параметризации.

6.4.2.5 Блокировка программирования

Перед тем, как появится возможность изменять объекты, ресурс должен быть разблокирован. Это равносильно применению ключа блокировки на пульте управления системой безопасности. Так как может быть несколько устройств безопасности и так как их часто необдуманно устанавливают в опасных зонах или как-то иначе делают недоступными, то разблокировка и блокировка будут возможны через коммуникации FSCP 1/1. Блокировка программирования реализуется параметром блокировки записи в ресурс в блоке ресурсов. Объекты, отличные от блоков, такие как объекты каналов, могут быть записаны только, когда ресурс разблокирован.

Изменения программ должны выполняться в одно время с выключением процесса (устройства по-прежнему будут выполнять блоки), в котором хост взаимодействует с устройствами.

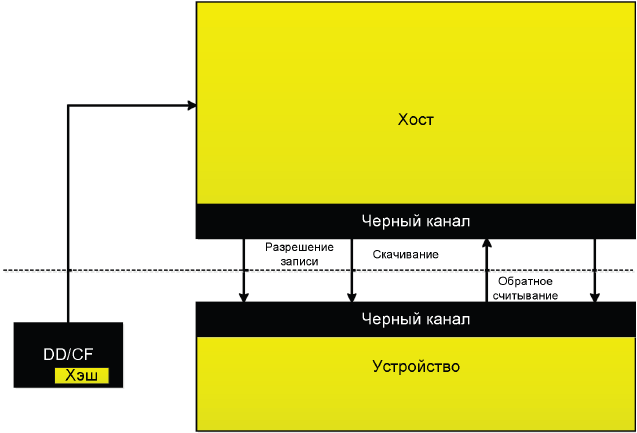

6.5 Описания устройств

Описания устройств являются неотъемлемой частью средств конфигурации. Хэш MD5 будет сгенерирован для каждого из DD и файлов возможностей для обеспечения целостности файлов. Хэш MD5 для файлов DD/CF будет храниться, защищенный специальным ключевым словом в файле возможностей FSCP 1/1. Это показано на рисунке 15.

Рисунок 15 - Пример описания устройства

6.6 Распространенные форматы файлов

Файлы возможностей являются неотъемлемой частью средств конфигурации. Механизм хэша описан для DD и будет таким же для CF.

Хэш-сумма MD5 для файлов DD и CFF хранится в конце CFF файла.

Файл возможностей содержит параметры, оповещающие о частоте отказов устройства. Существуют также параметры для уровня проектирования изделия, то есть приобретенное предотвращение сбоев (например, в ходе проектирования требования для УПБ 2 устройства могли выполняться, даже если частоты отказов подходят для УПБ 3).

6.7 Информация о конфигурации

6.7.1 Обзор

Конфигурация FSCP 1/1 в основном не будет отличаться от конфигурации, не связанной с безопасностью, но будет дополнительно включать запись параметров безопасности функционального блока, таких как: таймер устаревания данных, предельное значение непрерывного счетчика устаревания и макроцикл. Ссылки функционального блока FSCP 1/1 используют объект канала безопасности там, где требуется установить ключ соединения. Предполагается, что средства конфигурирования автоматически осуществляют конфигурирование ключа соединения и макроцикла. После того как устройство было приведено в рабочее состояние, внесение изменений в какие-либо функциональные блоки запрещается.

6.7.2 Конфигурация уровня 1. Определение устройства изготовителем

Вопросы реализации устройств безопасности включают в себя меры для физического и логического разделения связанных с безопасностью (прикладной процесс и коммуникационный уровень безопасности) и недоверенных (стек черного канала) функций для того, чтобы обеспечить отсутствие помех. Приложения функционального блока для связанных и не связанных с безопасностью применений могут размещаться в одном или разных VFD (виртуальное полевое устройство).

6.7.3 Конфигурация уровня 2. Определение сети

Конфигурация черного канала не изменена.

6.7.4 Конфигурация уровня 3. Определение распределенного приложения

Для функциональных блоков безопасности используется особый объект канала. Должно быть вычислено ожидаемое время прохождения сигнала для канала.

Пользователь определяет время безопасности процесса. Макроцикл, предельные значения непрерывного счетчика устаревания и таймер устаревания данных должны быть сконфигурированы соответствующим образом.

6.7.5 Конфигурация уровня 4. Конфигурация устройства

Время макроцикла должно быть установлено с помощью параметра из блока ресурсов.