ГОСТ Р ИСО 27799-2015

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Информатизация здоровья

МЕНЕДЖМЕНТ ЗАЩИТЫ ИНФОРМАЦИИ В ЗДРАВООХРАНЕНИИ ПО ИСО/МЭК 27002

Health informatics. Information security management in health using ISO/IEC 27002

ОКС 35.240.80

Дата введения 2016-11-01

Предисловие

1 ПОДГОТОВЛЕН Федеральным государственным бюджетным учреждением "Центральный научно-исследовательский институт организации и информатизации здравоохранения Министерства здравоохранения Российской Федерации" (ЦНИИОИЗ Минздрава) и Федеральным бюджетным учреждением "Консультационно-внедренческая фирма в области международной стандартизации и сертификации "Фирма "ИНТЕРСТАНДАРТ" на основе собственного аутентичного перевода на русский язык англоязычной версии международного документа, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 468 "Информатизация здоровья" при ЦНИИОИЗ Минздрава - постоянным представителем ISO ТС 215

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 28 декабря 2015 г. N 2219-ст

4 Настоящий стандарт идентичен международному стандарту ИСО 27799:2008* "Информатизация здоровья. Менеджмент защиты информации в здравоохранении по ИСО/МЭК 27002" ("Health informatics - Information security management in health using ISO/IEC 27002", IDT).

________________

* Доступ к международным и зарубежным документам, упомянутым в тексте, можно получить, обратившись в Службу поддержки пользователей. - .

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты Российской Федерации, сведения о которых приведены в справочном приложении ДА

5 ВВЕДЕН ВПЕРВЫЕ

Правила применения настоящего стандарта установлены в ГОСТ Р 1.0-2012 (раздел 8). Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.gost.ru)

Введение

Настоящий стандарт представляет собой руководство для медицинских организаций и других хранителей персональной медицинской информации о том, как лучше всего сохранить конфиденциальность, целостность и доступность такой информации путем внедрения ИСО/МЭК 27002. В частности, настоящий стандарт касается особых потребностей в области менеджмента защиты информации в сфере здравоохранения и специфичных условиях его выполнения. В то время как защита и безопасность персональной информации очень важны для всех частных лиц, корпораций, организаций и правительств, в сфере здравоохранения существуют особые требования, которые должны быть соблюдены для обеспечения конфиденциальности, целостности, возможности проверки и доступности персональной медицинской информации. Этот тип информации рассматривается многими как один из самых конфиденциальных видов персональной информации. Защита этой конфиденциальности необходима, если должна поддерживаться конфиденциальность объекта оказания медицинской помощи. Для обеспечения безопасности пациентов должна быть защищена целостность медицинской информации, и важным компонентом этой защиты является обеспечение того, чтобы весь жизненный цикл информации полностью поддавался проверке. Доступность медицинской информации также имеет большое значение для эффективного предоставления медицинских услуг. Системы информатизации здоровья должны соответствовать специфичным потребностям для того, чтобы оставаться в рабочем состоянии на фоне стихийных бедствий, системных сбоев и атак типа "отказ в обслуживании". Следовательно, защита конфиденциальности, целостности и доступности медицинской информации требует опыта, специфичного для сектора здравоохранения.

_______________

Это руководство отвечает требованиям пересмотренного варианта ИСО/МЭК 27002:2005.

Эффективный менеджмент IT-защиты в области здравоохранения становится все более необходимым при все более широком использовании беспроводных и интернет-технологий при предоставлении медицинских услуг. При ненадлежащем применении эти сложные технологии повысят риски для конфиденциальности, целостности и доступности медицинской информации. Независимо от размера, расположения и модели предоставления услуг, все медицинские организации должны иметь строгий контроль, чтобы защитить вверенную им медицинскую информацию. Тем не менее, многие специалисты в области здравоохранения работают как самостоятельные врачи или небольшие клиники, которые не имеют выделенных информационно-технологических ресурсов для управления защитой информации. Поэтому медицинские учреждения должны иметь четкое, сжатое и специфичное для здравоохранения руководство по выбору и реализации такого контроля. Это руководство должно быть адаптируемо к широкому диапазону размеров, мест применения и моделей предоставления услуг, имеющихся в здравоохранении. Наконец, с ростом электронного обмена персональной медицинской информацией между работниками здравоохранения в принятии общих рекомендаций для управления защитой информации в сфере здравоохранения имеются очевидные преимущества.

ИСО/МЭК 27002 уже широко используется для управления защитой информационных технологий для информатизации здоровья через национальные или региональные руководства в Австралии, Канаде, Франции, Нидерландах, Новой Зеландии, Южной Африке и Великобритании. В других странах также растет интерес к этому. Настоящий стандарт опирается на опыт, накопленный в ходе попыток стран обеспечить защиту персональной медицинской информации и предназначен в качестве документа, сопутствующего ИСО/МЭК 27002. Он не предназначен для замены ИСО/МЭК 27002 или ИСО/МЭК 27001. Он, скорее, является дополнением к этим более обобщенным стандартам.

Настоящий стандарт применяет ИСО/МЭК 27002 к области здравоохранения таким образом, чтобы тщательно рассмотреть вопрос о надлежащем применении мер безопасности в целях защиты персональной медицинской информации. Эти соображения, в некоторых случаях, привели авторов к выводу, что применение определенных целей контроля, указанных в ИСО/МЭК 27002, необходимо, если персональная медицинская информация должна быть защищена надлежащим образом. Поэтому настоящий стандарт устанавливает ограничения на применение определенных мер безопасности, указанных в ИСО/МЭК 27002. Это в свою очередь привело к включению в раздел 7 нескольких нормативных актов, согласно которым применение данного контроля безопасности является обязательным. Например, в 7.2.1 определено следующее:

"Организации, занимающиеся обработкой медицинской информации, в том числе личной медицинской информации, должны иметь политику по защите информации в письменном виде, одобренную руководством, опубликованную, а затем доведенную до всех сотрудников и соответствующих сторонних организаций".

В области здравоохранения организация (например, больница) может быть сертифицирована на соответствие ИСО/МЭК 27001, при этом не требуется сертификация или даже признание соответствия настоящему стандарту. Однако следует надеяться, что, ввиду того, что медицинские организации стремятся улучшить защиту персональной медицинской информации, а соответствие настоящему стандарту, как более строгому стандарту для здравоохранения, будет также иметь широкое распространение.

Все объекты контроля защиты, описанные в ИСО/МЭК 27002, имеют отношение к информатизации здоровья, но некоторые элементы управления требуют дополнительных разъяснений касательно того, каким образом они могут быть использованы, чтобы защитить конфиденциальность, целостность и доступность информации о состоянии здоровья. Существуют также дополнительные требования, характерные для сферы здравоохранения. Настоящий стандарт содержит дополнительные указания в формате, который лица, ответственные за защиту медицинской информации могут легко понять и применить.

Авторы настоящего стандарта не намереваются писать пособие по компьютерной безопасности или заново формулировать то, что уже было написано в ИСО/МЭК 27002 или ИСО/МЭК 27001. Существует много требований безопасности, которые являются общими для всех систем, связанных с применением компьютерной техники, используемых в финансовом обслуживании, производстве, управлении производственными процессами или в любой другой организованной области деятельности. Были предприняты объединенные усилия для того, чтобы сосредоточиться на требованиях безопасности, необходимость которых вызвана уникальными задачами по предоставлению электронной медицинской информации, которая поддерживает оказание помощи.

Кому адресован настоящий стандарт?

Настоящий стандарт предназначен для тех, кто отвечает за контроль защиты медицинской информации, и для медицинских организаций и других хранителей медицинской информации, которым необходимо руководство по данной теме, а также для их советников по безопасности, консультантов, аудиторов, продавцов и третьих лиц, оказывающих услуги.

Преимущества использования настоящего стандарта

ИСО/МЭК 27002 является широким комплексным стандартом, и его рекомендации не адаптированы специально под требования здравоохранения. Настоящий стандарт позволяет последовательно применить ИСО/МЭК 27002 в условиях здравоохранения и при этом особое внимание уделить специальным задачам, поставленным сферой здравоохранения. Соответствие настоящему стандарту помогает медицинским организациям сохранять конфиденциальность и целостность вверенных им данных, обеспечивать доступность к основным информационным системам здравоохранения и распределять ответственность за медицинскую информацию.

Принятие настоящего стандарта медицинскими организациями в пределах одной юрисдикции и между юрисдикциями поможет взаимодействию и позволит безопасно внедрить новые совместные технологии оказания медицинской помощи. Безопасный и конфиденциальный обмен информацией может значительно улучшить результаты предоставления медицинских услуг.

Благодаря настоящему стандарту медицинские организации могут отметить снижение количества и тяжести инцидентов в системе безопасности, позволяя перераспределить ресурсы для более продуктивной деятельности. Защита IT позволит распределить ресурсы здравоохранения рентабельно и продуктивно. На самом деле, исследование, проведенное Форумом по защите информации и аналитиками рынка, показало, что хорошая разносторонняя защита может увеличить эффективность организации на целых 2%.

Наконец, последовательный подход к защите IT, понятный всем лицам и организациям, относящимся к здравоохранению, улучшит моральное состояние коллектива и повысит доверие общества к системам, хранящим персональную медицинскую информацию.

Как использовать настоящий стандарт

Читателям, еще не знакомым с ИСО/МЭК 27002, настоятельно рекомендуется ознакомиться с вводными разделами настоящего стандарта, прежде чем продолжить его изучение. Специалисты по внедрению настоящего стандарта должны сначала внимательно прочитать ИСО/МЭК 27002, так как в тексте ниже будут неоднократно делаться ссылки на соответствующие разделы этого стандарта. Настоящий стандарт не может быть полностью понят без знакомства с полным текстом ИСО/МЭК 27002.

Читателям, не знакомым с защитой медицинской информации и ее целями, задачами, и полным контекстом, будет полезно прочитать краткое введение, которое можно найти в разделе 5.

Читатели, интересующиеся руководством по внедрению ИСО/МЭК 27002 в область здравоохранения, найдут в разделе 6 применяемый на практике план действий. Данный раздел не содержит обязательных требований. Вместо этого даны общие советы и рекомендации о том, как лучше приступить к внедрению ИСО/МЭК 27002 в здравоохранение. Раздел выстроен вокруг цикла деятельности (планирование/действие/проверка/улучшение), который описан в ИСО/МЭК 27001, и который, в случае его выполнения, приведет к надежному внедрению системы менеджмента информационной безопасности.

Читатели, нуждающиеся в конкретных советах по одиннадцати разделам управления защитой и 39 основным категориям управления защитой, описанным в ИСО/МЭК 27002, смогут найти их в разделе 7. Этот раздел рассматривает каждый из одиннадцати разделов ИСО/МЭК 27002 по управлению защитой. При необходимости указываются минимальные требования, а в некоторых случаях изложены нормативные руководства по надлежащему применению определенных видов управления защитой для защиты медицинской информации, указанных в ИСО/МЭК 27002.

В конце настоящего стандарта даны три приложения. Приложение А описывает общие угрозы медицинской информации. Приложение В кратко описывает задачи и сопутствующие документы системы менеджмента информационной безопасности. В приложении С рассматриваются преимущества средств поддержки для оказания помощи при внедрении. В библиографии перечислены соответствующие стандарты в области защиты медицинской информации.

1 Область применения

1.1 Общие положения

Настоящий стандарт определяет руководства для помощи при толковании или внедрении ИСО/МЭК 27002 в информатизацию здоровья и является дополнением настоящему стандарту*.

_______________

* Данное руководство отвечает требованиям пересмотренного варианта ИСО/МЭК 27002:2005.

* Нумерация сносок соответствует оригиналу. -

Настоящий стандарт устанавливает подробный набор элементов управления для управления защитой медицинской информации и предоставляет руководства по лучшим практикам для защиты медицинской информации. Внедряя настоящий стандарт, медицинские организации и другие хранители медицинской информации смогут обеспечить минимальный необходимый уровень защиты, соответствующий условиям организации и способный поддерживать конфиденциальность, целостность и доступность персональной медицинской информации.

Настоящий стандарт распространяется на информацию о здоровье во всех ее аспектах, независимо от формы представления информации (слова и цифры, звукозаписи, рисунки, видео и медицинские снимки), средств, используемых для ее хранения (напечатанная или написанная на бумаге или в электронном виде) и средств, используемых для ее передачи (вручную, по факсу, через компьютерные сети или по почте), так как информация всегда должна быть соответствующим образом защищена.

Настоящий стандарт и ИСО/МЭК 27002 в своей совокупности определяют, что требуется в рамках защиты информации в области здравоохранения; но не определяют то, как эти требования должны быть выполнены. Иными словами, настоящий стандарт в максимально возможной степени является технологически нейтральным. Нейтральность по отношению к внедрению технологий является важной особенностью. Технология защиты по-прежнему переживает бурное развитие, и темп этих изменений теперь измеряется в месяцах, а не в годах. В противоположность этому, ожидается, что стандарты в целом останутся в силе в течение многих лет, при том, что они подлежат периодическому пересмотру. Не менее важно и то, что технологическая нейтральность оставляет продавцам и поставщикам услуг возможность предлагать новые или развивающиеся технологии, отвечающие необходимым требованиям, которые описывает настоящий стандарт.

Как отмечалось во введении, для понимания настоящего стандарта необходимо сначала ознакомиться с содержанием ИСО/МЭК 27002.

1.2 Исключения из области применения

Следующие области защиты информации выходят за рамки настоящего стандарта:

a) методики и статистические испытания для эффективной анонимизации персональной медицинской информации;

b) методики псевдонимизации персональной медицинской информации (см. [10] для примера технической спецификации ИСО, непосредственно касающиеся данной темы);

c) качество работы сети обслуживания и методы измерения доступности сетей, используемых для информатизации здоровья;

d) качество данных (в отличие от целостности данных).

2 Нормативные ссылки

Следующие нормативные документы* являются обязательными для применения настоящего документа. Для датированных ссылок применяется только цитированное издание. Для недатированных ссылок применяется последнее издание ссылочного документа (включая все поправки).

_______________

* Таблицу соответствия национальных стандартов международным см. по ссылке. - .

ISO/IEC 27002:2005, Информационные технологии. Технологии безопасности. Практические правила менеджмента информационной безопасности (Information technology - Security techniques - Code of practice for information security management)

3 Термины и определения

В настоящем стандарте применены следующие термины с соответствующими определениями:

3.1 Термины здравоохранения

3.1.1 информатизация здоровья (health informatics): Научная дисциплина, которая занимается когнитивными задачами, задачами по обработке информации и коммуникационными задачами практики здравоохранения, задачами образования и исследованиями, в том числе в области информатики и информационных технологий, обеспечивающих выполнения этих задач.

[ИСО/ТР 18307:2001, определение 3.73]

3.1.2 информационная система здравоохранения (health information system): Хранилище информации о здоровье субъекта оказания медицинской помощи в удобном для машинной обработки виде, которая безопасно хранится и передается и является доступной для нескольких уполномоченных пользователей.

Примечание - Основано на определении 2.25, ИСО/ТР 20514:2005.

3.1.3 здравоохранение (healthcare): Любой вид услуг, предоставленных медицинскими работниками или средним медицинским персоналом и оказывающих влияние на состояние здоровья.

[Европейский парламент, 1998, согласно цитате ВОЗ]

3.1.4 медицинская организация (healthcare organization): Общий термин, используемый для описания многих видов организаций, предоставляющих медицинские услуги.

[ИСО/ТР 18307:2001, определение 3.74]

3.1.5 работник здравоохранения (health professional): Лицо, которое уполномоченные органы признали квалифицированным для выполнения определенных медицинских служебных обязанностей.

Примечание - Основано на определении 3.18, ИСО/ТС 17090-1:2002.

3.1.6 поставщик медицинской помощи (healthcare provider): Лица или организации, которые каким-либо образом вовлечены в оказание медицинской помощи клиенту, или заботящиеся о благополучии клиента.

3.1.7 идентифицируемое лицо (identifiable person): Лицо, которое может быть прямо или косвенно идентифицировано, в частности по идентификационному номеру или одному или нескольким факторам, характерным для его физической, физиологической, психической, экономической, культурной или социальной идентичности.

[ИСО 22857:2004, определение 3.7]

3.1.8 пациент (patient): Субъект оказания медицинской помощи. (См. 3.1.10.)

3.1.9 персональная медицинская информация (personal health information): Информация об идентифицируемом человеке, которая относится к физическому или психическому здоровью человека или к оказанию медицинской помощи человеку, которая может включать в себя:

a) информацию о регистрации физического лица для предоставления медицинских услуг;

b) информацию о платежах или основаниях для включения человека в список лиц, получающих медицинские услуги;

c) номер, символ или особенность, приписываемая конкретному человеку для того, чтобы однозначно установить его личность в целях предоставления медицинских услуг;

d) любую информацию о человеке, собранную в ходе предоставления ему медицинской помощи;

e) сведения, полученные во время проверок или экспертизы части тела или физической субстанции;

f) идентификацию человека (например, работника здравоохранения) в качестве поставщика медицинской помощи для человека.

Примечание - Персональная медицинская информация не включает в себя информацию саму по себе или в сочетании с другой информацией, имеющейся в распоряжении владельца, которая является анонимизированной, то есть по информации невозможно установить личность человека, который является субъектом информации.

3.1.10 субъект оказания медицинской помощи (subject of care): Один или несколько человек, которым должны предоставить, предоставляют или уже предоставили медицинское обслуживание.

[ИСО/ТС 18308:2004, определение 3.40]

3.2 Термины по защите информации

3.2.1 актив (asset): Все, что имеет ценность для организации.

[ИСО/МЭК 13335-1:2004, определение 2.2]

Примечание - В контексте информационной безопасности в медицине, информационные активы включают:

a) медицинскую информацию;

b) IT-сервисы;

c) аппаратные средства;

d) программное обеспечение;

e) коммуникационные средства;

f) средства информации;

g) IT-средства;

h) медицинские приборы, которые записывают данные или формируют отчеты данных.

3.2.2 подотчетность (accountability): Свойство, обеспечивающее однозначное отслеживание собственных действий любого логического объекта.

[ИСО 7498-2:1989, определение 3.3.3]

3.2.3 доверие (assurance): Результат серии процессов установления соответствия, посредством которых организация достигает уверенности в статусе менеджмента информационной безопасности.

3.2.4 доступность (availability): Свойство данных или ресурсов быть доступными и пригодными к использованию по запросу авторизованного логического объекта.

[ИСО 7498-2:1989, определение 3.3.11]

3.2.5 оценка соответствия (compliance assessment): Процессы, посредством которых организация подтверждает, что задействованные средства управления информационной безопасности остаются исправными и эффективными.

Примечание - Нормативно-правовое соответствие относится непосредственно к элементам управления безопасностью, задействованным в целях выполнения требований соответствующего законодательства, такого как Директива Европейского союза о защите персональных данных.

3.2.6 конфиденциальность (confidentiality): Свойство данных, позволяющее не давать права доступа к информации или не раскрывать ее неавторизованным лицам, процессам или другим логическим объектам.

[ИСО 7498-2:1989, определение 3.3.16]

3.2.7 целостность данных (data integrity): Способность данных не подвергаться изменению или уничтожению при несанкционированном доступе.

[ИСО 7498-2:1989, определение 3.3.21]

3.2.8 управление информацией (information governance): Процессы, посредством которых организация получает гарантию того, что риски для ее информации, а потому и работоспособность и целостность организации эффективно идентифицируются и управляются.

3.2.9 защита информации (information security): Поддержание конфиденциальности, целостности и доступности информации.

Примечание - Другие свойства, в частности подотчетность пользователей, а также аутентичность, отказоустойчивость и надежность, часто упоминаются как аспекты защиты информации, но также могут рассматриваться как производные от трех основных свойств в определении.

3.2.10 риск (risk): Сочетание вероятности события и его последствий.

[Руководство ИСО 73:2002, определение 3.1.1]

3.2.11 оценка рисков (risk assessment): Общий процесс анализа риска и оценивания рисков.

[Руководство ИСО 73:2002, определение 3.3.1]

3.2.12 менеджмент рисков (risk management): Согласованные виды деятельности по руководству и управлению организацией в отношении рисков.

Примечание - Менеджмент риска обычно включает в себя оценку риска, обработку риска, принятие риска и информирование о рисках.

[Руководство ИСО 73:2002, определение 3.1.7]

3.2.13 работа с рисками (risk treatment): Процесс выбора и осуществления мер по изменению (обычно снижению) риска.

Примечание - Основано на определении 3.4.1, Руководстве ИСО 73:2002.

3.2.14 целостность системы (system integrity): Свойство, показывающее, что система выполняет предусмотренную для нее функцию в нормальном режиме, свободном от преднамеренного или случайного несанкционированного воздействия на систему.

3.2.15 угроза (threat): Потенциальная причина инцидента, который может нанести ущерб системе или организации.

[ИСО/МЭК 13335-1:2004, определение 2.25]

3.2.16 уязвимость (vulnerability): Слабость одного или нескольких активов, которая может быть использована одной или несколькими угрозами.

[ИСО/МЭК 13335-1:2004, определение 2.26]

4 Сокращения

ISMF - Форум по менеджменту защиты информации (ISMF - Information Security Management Forum);

СМИБ - Система менеджмента информационной безопасности (ISMS - Information Security Management System);

IT - Информационная технология (IT - Information Technology);

SLA - Соглашение о качестве предоставляемых услуг (SLA - Service Level Agreement);

SOA - Заявление о применимости (SOA - Statement of Applicability).

5 Защита медицинской информации

5.1 Цели защиты медицинской информации

Сохранение конфиденциальности, доступности и целостности (включая подлинность, подотчетность и контролируемость) информации является главнейшей целью защиты информации. В здравоохранении конфиденциальность объектов оказания медицинской помощи зависит от сохранения конфиденциальности персональной медицинской информации. Чтобы сохранить конфиденциальность, также должны быть приняты меры по сохранению целостности данных, если это может являться единственной причиной, по которой может быть нарушена целостность данных управления доступом, журналов аудита и других системных данных способами, которые позволяют нарушениям конфиденциальности происходить или оставаться незамеченными. Кроме того, безопасность пациентов зависит от поддержания целостности персональной медицинской информации; неспособность сделать это может также привести к болезни, травме или даже смерти. Точно так же, высокий уровень доступности является особенно важным атрибутом системы здравоохранения, где лечение часто строго ограничено во времени. Действительно, стихийные бедствия, которые могут привести к перебоям в других, не связанных со здоровьем, информационных системах, могут происходить именно в то время, когда информация, содержащаяся в системе здравоохранения, наиболее необходима. Кроме того, атаки на сетевые системы типа "отказ в обслуживании" становятся все более распространенным явлением.

Элементы управления, описанные в разделе 7, это элементы, которые обозначены как подходящие для здравоохранения в целях защиты конфиденциальности, целостности и доступности персональной медицинской информации и обеспечения того, что доступ к такой информации может быть проверен и обеспечен. Эти элементы управления помогают предотвратить ошибки в медицинской практике, которые могут быть вызваны неспособностью поддерживать целостность медицинской информации. Кроме того, они помогают гарантировать поддержание непрерывности предоставления медицинских услуг.

Существуют дополнительные факторы, формирующие цели защиты медицинской информации. Они включают в себя:

a) соблюдение законодательных обязательств, закрепленных в действующих законах и положениях о защите данных, защищающих права объектов оказания медицинской помощи на неприкосновенность частной жизни;

_______________

В дополнение к правовым обязательствам, огромное количество информации доступно по этическим обязательствам, связанным с медицинской информацией, например этический кодекс Всемирной организации здравоохранения. Эти этические обязательства в определенных обстоятельствах могут также иметь влияние на политику защиты медицинской информации.

b) поддержание установленных в области информатизации здоровья рекомендованных методов конфиденциальности и защиты;

c) поддержание подотчетности на уровне отдельного человека и организации среди медицинских организаций и медицинских работников;

d) поддержка осуществления систематического управления рисками в медицинских организациях;

e) удовлетворение требований защиты, выявленных в общих ситуациях сферы здравоохранения;

f) снижение эксплуатационных расходов за счет содействия более широкому использованию технологии в безопасной, надежной, и хорошо управляемой манере, которая поддерживает, но не ограничивает, текущую деятельность в сфере здравоохранения;

g) поддержание общественного доверия к медицинским организациям и информационным системам, на которые эти организации полагаются;

h) поддержание профессиональных стандартов и этики, установленных для здоровья, профессиональными организациями, связанными со здравоохранением (в такой мере, что защита информации сохраняет конфиденциальность и целостность медицинской информации);

i) управление электронными информационными системами в области здравоохранения в среде, надлежащим образом защищенной от угроз;

j) содействия возможности взаимодействия медицинских систем, так как медицинская информация все чаще циркулирует между организациями и через границы юрисдикции (особенно в связи с этим совместимость благоприятствует надлежащему обращению с медицинской информацией для обеспечения ее постоянной конфиденциальности, целостности и доступности).

5.2 Защита информации в рамках управления информацией

_______________

Следует отметить, что в некоторых странах управление информацией называют обеспечением безопасности информации.

В последние годы управление организацией стало одним из важнейших вопросов для организаций всех типов, в ответ на нормативные тенденции, закрепленные в таких законодательных инициативах, как американский закон Сарбейнса-Оксли о борьбе с корпоративным и бухгалтерским мошенничеством и Закон о непрерывности действия и прозрачности медицинского страхования, Европейский Базель II, доклад Тернбулла в Великобритании и Закон о контроле и прозрачности компаний (KonTraG) в Германии. Кроме того, растущая зависимость организаций от информации и обеспечивающих ей технологий, делает управление информацией важным компонентом менеджмента операционных рисков.

Многие области управления информацией, такие как аккредитации и защита данных, можно считать попадающими в область применения управления информацией. Очень важен тот факт, что область применения управления информацией охватывает и помогает непрерывному развитию защиты информации так, чтобы всегда уделялось должное внимание конфиденциальности, целостности и доступности. Защита информации, очевидно, является наиболее важным элементом, делающим возможным более широкий спектр управления информацией.

5.3 Управление информацией в рамках управления организацией и клинической практикой

В то время как медицинские организации могут отличаться в своих взглядах на управление клинической практикой и организацией, важность интеграции и заинтересованность в управлении информации должны быть выше всяких разногласий, будучи крайне важной поддержкой для обоих. Так как медицинские организации становятся все более зависимыми от информационных систем для поддержки предоставления медицинских услуг (например, путем использования технологий и тенденций поддержки принятия решений в отношении "основанной на фактических данных", а не "основанной на опыте" медицинской помощи), становится все более очевидным, что события, при которых происходит потеря целостности, доступности и конфиденциальности, могут оказать существенное клиническое воздействие, и что проблемы, связанные с такими воздействиями, будут представлять собой неспособность придерживаться этических и правовых обязательств, присущих для "обязанности проявлять внимание".

Все страны и юрисдикции, несомненно, будут проводить тематические исследования, в которых будут рассматриваться случаи, когда такие нарушения привели к неверно поставленным диагнозам, смерти или затянутому выздоровлению. Поэтому рамочные основы управления клинической практикой должны рассматривать эффективное управление рисками защиты информации, как равное по значению с планами предоставления медицинских услуг, стратегиями управления инфекциями и другими "ключевыми" вопросами управления клинической практикой.

5.4 Медицинская информация, подлежащая защите

Существует несколько типов информации, конфиденциальность, целостность и доступность которой должны быть защищены:

_______________

Степень доступности зависит от целей, для которых информация будет указываться.

a) персональная медицинская информация;

b) псевдонимизированные данные, полученные из персональной медицинской информации посредством определенной методики для идентификации по псевдониму;

c) статистические и научные данные, включая анонимизированные данные, взятые из персональной медицинской информации посредством удаления персонально идентифицирующих данных;

d) клинические/медицинские знания, не связанные с каким-либо отдельным объектом оказания медицинской помощи, включая клинические данные поддержки принятия решения (например, данные о нежелательной лекарственной реакции);

e) данные о работниках здравоохранения, персонале и волонтерах;

f) информация, связанная с надзором в сфере состояния здоровья населения;

g) данные журналов аудита, создаваемых медицинскими информационными системами, которые содержат персональную медицинскую информацию или псевдонимизированные данные, полученные из персональной медицинской информации, или содержащие данные о действиях пользователей в отношении персональной медицинской информации;

h) данные безопасности системы для информационных систем здравоохранения, в том числе данные контроля доступа и другие связанные с безопасностью данные о конфигурации системы для информационных систем здравоохранения.

Степень защиты конфиденциальности, целостности и доступности зависит от типа информации, целей, для которых она указывается, и рисков, которым она подвергается. Например, статистические данные [перечисление с) выше] могут не быть конфиденциальными, но защита их целостности может быть очень важна. Аналогично, для данных аудита [перечисление g) выше] может не потребоваться высокий уровень доступности (частого архивирования со временем поиска, измеряемым в часах, а не секундах, может быть достаточно в данном приложении), но их содержание может быть строго конфиденциальным. Оценка риска может правильно определить количество усилий, необходимых для защиты конфиденциальности, целостности и доступности (см. 6.4.4). Результаты регулярной оценки рисков должны соответствовать приоритетам и ресурсам организации-исполнителя.

5.5 Угрозы и уязвимости защиты медицинской информации

Виды угроз и уязвимостей защиты информации, как и их описания, широко варьируются. Хотя никто не является действительно уникальным с точки зрения здравоохранения, уникальным в здравоохранении является комплекс факторов, которые будут учитываться при оценке угроз и уязвимостей.

По своей природе, организации здравоохранения функционируют в среде, где никогда нельзя полностью исключить наличие посетителей и посторонних лиц в целом. В больших организациях здравоохранения само количество людей, передвигающихся в оперативных зонах, является значительным. Эти факторы повышают уязвимость систем к физическим угрозам. Вероятность того, что такие угрозы будут возникать, может увеличиться в случае присутствия эмоциональных или психически больных объектов оказания медицинской помощи или родственников.

Многие медицинские организации испытывают постоянную нехватку финансирования, и их сотрудники иногда вынуждены работать в условиях значительного стресса. Это часто может привести к частым ошибкам, в том числе выполнению неправильных процедур. Другие последствия таких ограничений в ресурсах, включают в себя системы, к разработке, внедрению и эксплуатации которых отнеслись крайне несерьезно, или системы, используемые в течение долгого времени после того, как их следовало снять с эксплуатации. Эти факторы могут увеличить возможность возникновения отдельных видов угроз и усугубить уязвимость. С другой стороны, клиническое лечение по-прежнему является процессом, который включает в себя большое количество профессиональных, технических, административных, подсобных и добровольных сотрудников, многие из которых рассматривают свою работу как призвание. Их преданность и разнообразие опыта часто может уменьшить подверженность уязвимостям. Высокий уровень профессиональной подготовки, полученный многими работниками здравоохранения, также отличает здравоохранение от многих других отраслей промышленности в снижении возникновения внутренних угроз.

Решающее значение правильного определения объектов оказания медицинской помощи и правильного их сопоставления с медицинскими картами приводит медицинские организации к необходимости собирать подробную идентифицирующую информацию. Региональные или юрисдикционные регистры пациентов (то есть регистры объекта оказания медицинской помощи) иногда являются наиболее полными и современными хранилищами идентифицирующей информации, доступной в юрисдикции. Эта идентифицирующая информация имеет большую потенциальную ценность для тех, кто хотел бы использовать ее для совершения кражи персональных данных, и поэтому должна быть строго защищена.

Поэтому следует с особой тщательностью рассматривать среду здравоохранения с ее специфическими угрозами и уязвимостями. Приложение А содержит информационный список видов угроз, которые должны быть рассмотрены медицинскими организациями при оценке рисков для конфиденциальности, целостности и доступности медицинской информации и для целостности и доступности соответствующих информационных систем.

6 Практический план действий по внедрению ИСО/МЭК 27002

6.1 Систематизация стандартов ИСО/МЭК 27002 и ИСО/МЭК 27001

ИСО/МЭК 27002 предоставляет стандартный перечень целей контроля в 11 областях, содержащих в общей сложности 39 основных категорий безопасности, каждая с описанием одного или нескольких средств контроля защиты. Специалисты по внедрению ИСО/МЭК 27002 в среде здравоохранения могут отметить, что большинство целей контроля применимо почти во всех ситуациях. Тем не менее, пользователям стандартов в здравоохранении также необходимо распознавать ситуации, в которых может возникнуть необходимость в дополнительных целях управления. Это часто происходит, когда клинические процессы пересекаются со специализированными устройствами, такими как сканеры, машины для инфузий и т.д., даже если средства контроля защиты относятся только к поддержанию целостности данных устройства. В разных юрисдикциях также имеются различные правовые системы, которые могут изменить требуемую область применения деятельности по согласованию.

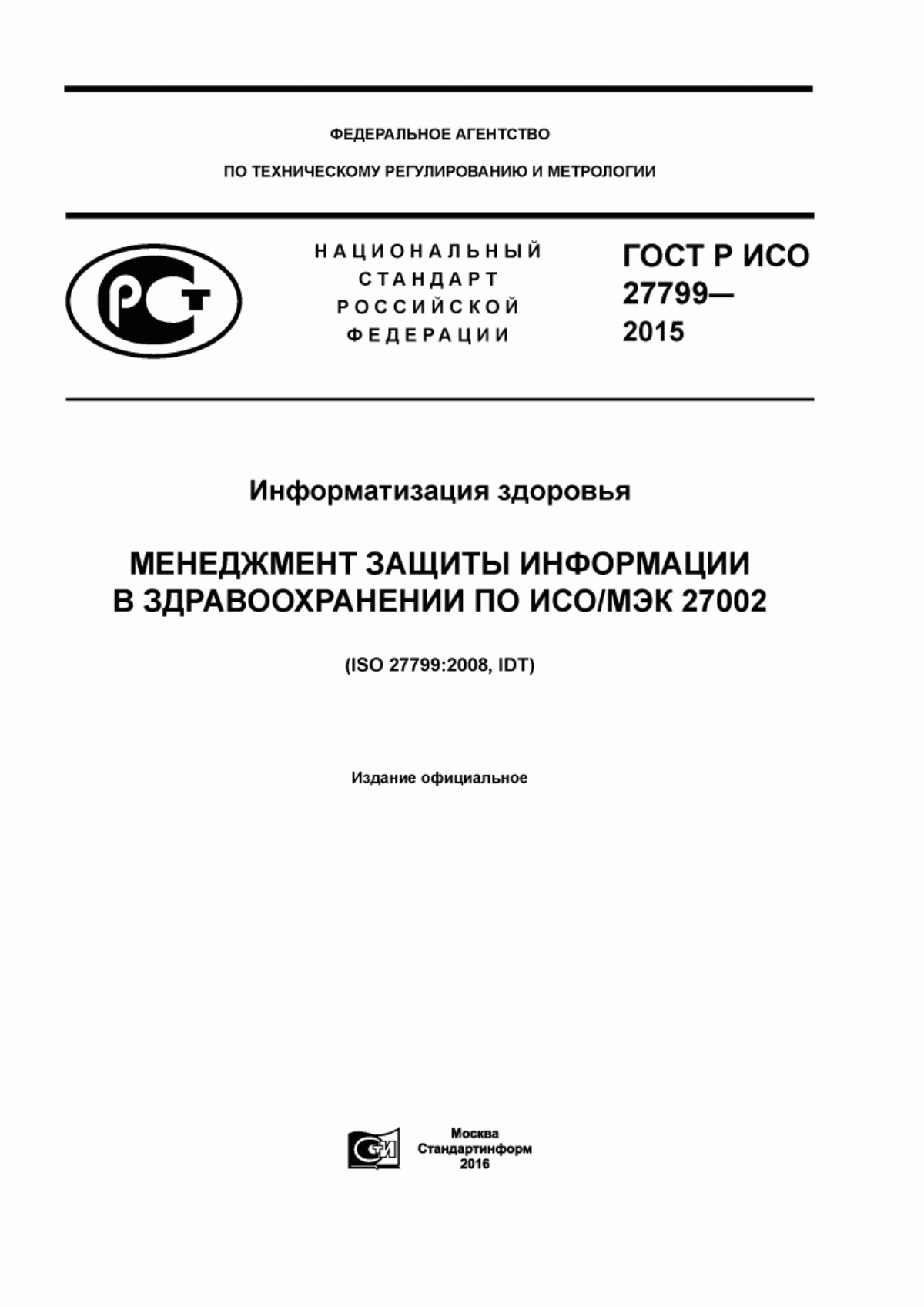

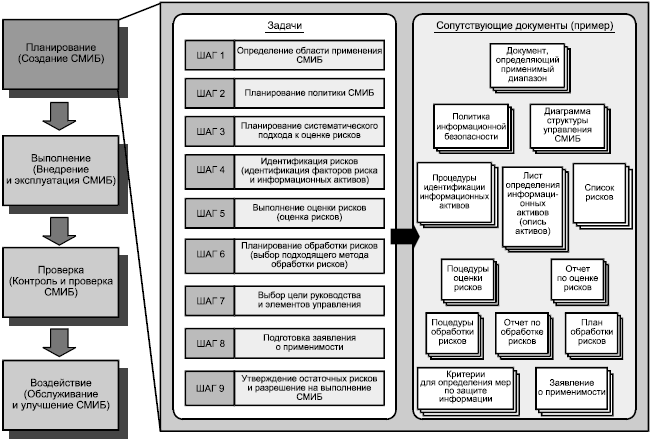

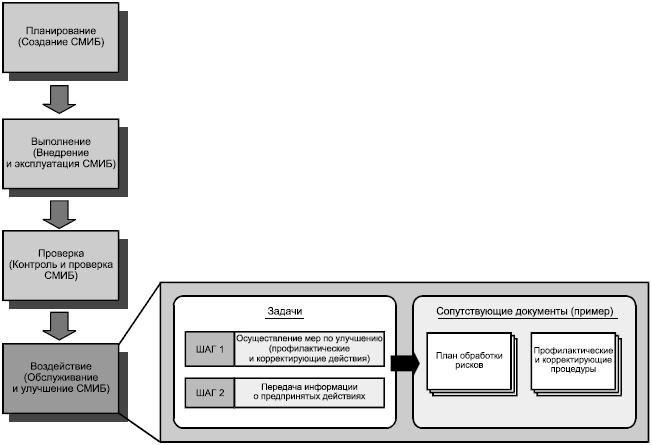

ИСО/МЭК 27001 вводит понятие "Система менеджмента информационной безопасности (СМИБ)" и описывает необходимость этой подробной системы элементов управления, когда прилагаются усилия по достижению целей защиты, применимые согласно оценке рисков. Международный опыт и признанные передовые практические принципы защиты информации показывают, что постоянное соблюдение ИСО/МЭК 27002 может быть наилучшим образом обеспечено посредством внедрения системы управления, как показано на рисунке 1.

При наличии возможности медицинские организации должны объединять свои СМИБ с процессами управления информацией, описанными в 5.2 и 5.3, а также принять во внимание рекомендации, приведенные в 6.2-6.7.

Распространенная ошибка, в особенности среди медицинских организаций, у которых обычно отсутствуют основные требования, предъявляемые к официальной аккредитации или сертификации, заключается в том, что соответствие с ИСО/МЭК 27002 описано как основание для утверждения перечня. Для полного соответствия организации должны быть в состоянии продемонстрировать работающую СМИБ, содержащую соответствующие процессы проверки соответствия. Это соответствие хорошо вписывается в нормативно-правовую базу, в соответствии с которой обычно работают медицинские организации. См. также 7.12.

Рисунок 1 - Система менеджмента информационной безопасности

6.2 Обязательство руководства по внедрению ИСО/МЭК 27002

Прежде чем предпринимать попытки добиться соответствия с ИСО/МЭК 27002, очень важно убедиться в том, что медицинская организация имеет поддержку руководства. Очевидно, что активная приверженность и поддержка руководства необходимы для успеха. Эта приверженность должна включать в себя письменные и устные заявления о важности защиты медицинской информации и признания ее преимуществ.

Оценка рисков приносит с собой возможность обнаружения серьезных рисков, что, в свою очередь, требует существенных изменений в существующих процессах для снижения этих рисков. Должна быть явно показана личная готовность руководства к тому, чтобы подвергнуть себя и организацию изменениям в процессах и стать инициаторами этих изменений.

Если эти шаги не будут предприняты, приверженность других будет до конца полной. Могут появиться ненужные подозрения среди заинтересованных сторон о "реальной цели" программы (например, делается ли это для того, чтобы повысить эффективность защиты информации, или же для того, чтобы уменьшить количество необходимых сотрудников?).

Кроме того, руководство должно быть готово к вероятности того, что, возможно, в краткосрочной перспективе увеличение расходов, возникающее из-за перехода к новому режиму, особенно в области здравоохранения, вызовет отрицательные отзывы. Такие отзывы могут также возникнуть из ряда представлений о затрагиваемых целях и планах. Явная приверженность руководства может минимизировать подобные проблемы.

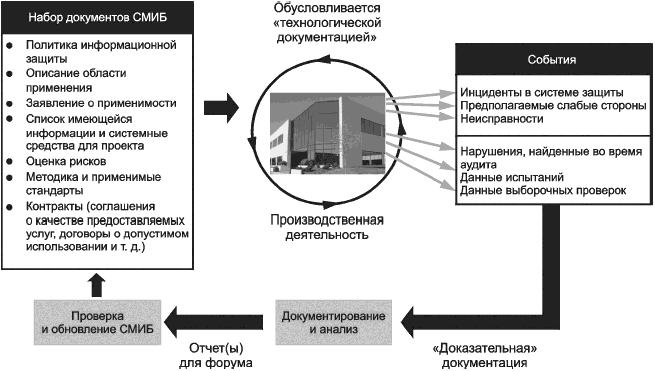

6.3 Создание, эксплуатация, обслуживание и улучшение СМИБ

6.4-6.7 настоящего стандарта дают рекомендации относительно создания и последующей эксплуатации СМИБ в области здравоохранения. Для этого требуется провести цикл мероприятий, как показано на рисунке 2.

В приложении В даны информативные примеры шагов, обычно имеющихся в каждом этапе жизненного цикла, а также примеры видов документов, связанных с каждой фазой.

Рисунок 2 - Обзор системы менеджмента информационной безопасности

6.4 Планирование. Создание СМИБ

6.4.1 Выбор и определение области применения соответствия

6.4.1.1 Общие сведения

Теоретически, ИСО/МЭК 27002 может быть применен к целой организации. Однако опыт внедрения в Великобритании и других странах показал, что очень большим компаниям сложно с первого раза добиться того, чтобы завершить необходимую работу и предоставить необходимый уровень соответствия.

Было выявлено, что области применения соответствия, которые охватывают не более 2 или 3 участков, или около 50 сотрудников, или около десяти процессов, работают очень хорошо. По этой причине, все организации по оказанию первичной медицинской помощи, клиники, группы для предоставления медицинских услуг на дому, специалисты и отделения в больницах и т.д. сами устанавливают действующие области применения. Таким образом, для достижения полного распространения и максимальной выгоды обычно следуют пошаговому и итеративному процессу. Перспективы достижения таких результатов не должны быть подорваны выбором чрезмерно обширной области применения соответствия. Однако там, где привлечены сторонние поставщики IT-услуг, в качестве области применения для соответствия широко и с большим успехом применяется "Управление предоставлением IT-услуг".

В медицинских организациях, как и везде, в последние годы защита информации перестала быть технической или "конторской" функцией, и стала важной обязанностью корпораций.

В здравоохранении обширная взаимозависимость функций усложняет определение области применения. По этой причине очень важно правильно ее определить.

6.4.1.2 Критерии определения области применения соответствия

Чтобы надлежащим образом уравновесить "продуктивность" соответствия с корпоративной выгодой, многие организации государственного сектора, в том числе медицинские организации, определили начальную область применения "Безопасного предоставления IT-услуг". Хотя эта область применения больше связана с инфраструктурой, чем производственной деятельностью, она дает реальную корпоративную выгоду, поскольку выполняет задачи первостепенной важности, в том числе защиту инфраструктуры в целом, поощряя внедрение любых необходимых обновлений для процессов корпоративной безопасности и улучшения управления идентификационной информацией, осведомленности о защите информации и управления непрерывностью бизнеса. Как правило, во многих из этих областей корпоративная выгода выходит за рамки выбранной области применения.

Поэтому важно, чтобы для определения сферы использовались некие критерии. Критерии, как правило, являются "мягкими" и охватывают такие темы, как:

a) Желаемая степень видимости;

b) Предполагаемый баланс вовлечения техники и бизнеса;

c) Желаемая степень регионального или центрального значения;

d) Степень управляемости, представляемая областью применения.

6.4.1.3 Анализ пробелов возможного обобщенного уровня при определении области применения соответствия

Прежде чем сделать окончательное определение области применения, может быть целесообразным провести анализ пробелов на выборочной основе, чтобы таким образом получить "ощущение" того, сколько работы в различных областях может потребоваться до принятия окончательного решения. Выбор "легкой" или "сложной" области остается за организацией, хотя, по логике вещей, при выборе "тяжелых" аспектов области применения можно получить соизмеримо большую корпоративную выгоду.

6.4.1.4 Контролируемое вовлечение/включение третьих сторон

Другой типичной областью, в которой допускаются ошибки, является толкование области применения. Область применения включает в себя услуги, предоставляемые третьими сторонами, и проведение необходимых вспомогательных процессов, но не определение того, как эти вспомогательные процессы проводятся.

6.4.1.5 Соглашения о качестве предоставляемых услуг (SLA) и контракты, помогающие установить область применения

SLA и контракты могут также помочь при определении области применения в той мере, в которой эти инструменты эффективно определяют границы области применения. Даже если в некоторых случаях они не делают этого явно, рассмотрение этих документов все равно будет полезным для выяснения вероятных приоритетов улучшения.

6.4.1.6 Подготовка и распространение описания области применения

Необходимо подготовить официальное описание области применения, особенно если желательна сертификация по ИСО/МЭК 27001. Описание должно быть широко обнародовано в рамках организации. Очень важно, чтобы в описании области применения были определены границы деятельности по согласованию в плане людей, процессов, мест, платформ и приложений.

В случае медицинских организаций, это описание должно быть широко обнародовано, рассмотрено и принято группами управления информацией, клиническими практиками и компаниями организации. В самом деле, известно, что некоторые медицинские учреждения ищут отзывы на заявления, сделанные профессиональными органами надзора за практикующими врачами, которые могут быть в курсе других организаций, следующих соответствию или сертификации.

См. 7.3.2.1 для информации о минимальных требованиях по описанию области применения.

6.4.2 Анализ пробелов

После того, как была выбрана область применения, следующим этапом процесса планирования является анализ пробелов, при котором осуществляется общая оценка соответствия. Передовая практика показала, что этот анализ должен быть сфокусирован на структурной организации, внедрении, документировании практической деятельности по обеспечению безопасности и свидетельств, используемых в качестве опоры для анализа. Это явно согласуется с практиками здравоохранения, где важны соответствующие навыки, записи и процедуры.

Общий сбой во время таких анализов заключается в невозможности получения сравнительных точек зрения и подтверждения дополнительными фактами. Существует вероятность, что аналитик получит отзывы, которые лишь отражают желания отдельных лиц, а не общую точку зрения, имеющуюся в существующей практике. Для того чтобы опросить специалистов и руководителей в сфере здравоохранения с целью получить разностороннее представление о вопросе, нужно время.

Целью анализа пробелов является предоставление первоначальных рекомендаций для требуемых улучшений, до получения подробной оценки рисков (см. 6.4.5.1) и обработки рисков (см. 6.4.5.2). Кроме того, анализ пробелов может предложить первоначальный порядок очередности для таких улучшений.

6.4.3 Создание или усовершенствование форума по защите медицинской информации

В основе СМИБ должен быть создан соответствующий форум по управлению защитой информации (ISMF) для контроля и управления защитой информации. И то, что является "соответствующим" в этом контексте, варьируется в зависимости от организаций, а также в зависимости от области здравоохранения.

Структурирование форума будет сложным, так как его придется приспособить к взглядам многих заинтересованных сторон, и настроить для соответствия многим нормативным обязательствам. Как функции ISMF нельзя передать или распределить без потери эффективности, так и создание ISMF нельзя воспринимать как полномочие на создание "еще одного комитета". Как правило, лучше расширить направленность существующего комитета, такого, например, как тот, который занимается рассмотрением рисков или управлением информацией.

Форум должен состоять из представителей всех служб защиты информации и управления информацией, а также представителей различных групп пользователей и представителей ключевых функций поддержки. Также туда обычно включены представители службы внутреннего аудита и управления персоналом.

Ответственный за защиту информации организации (виртуальный или реальный) должен, кроме всего прочего, делать доклады на форуме и предоставлять на нем услуги секретариата, а также должен быть ответственным за проверку, публикацию и комментирование сообщений, получаемых участниками форума.

Как описано в 5.2 и 5.3, центральный характер защиты информации в рамках управления информацией делает размещение ISMF в структуре управления информации очень разумным, но только если последняя группа, в свою очередь, связана со структурой управления клинической практикой. Управление клинической практикой затрагивает вопросы безопасности пациента, а они часто тесно связаны с защитой медицинской информации, в чем и заключается управление информацией.

Использование подхода управления информацией подчеркивает критический характер защиты информации, а также делает возможным интегрированный процесс при содействии анализа рисков, что напрямую поддерживает управление клинической практикой. Отказ от замкнутого мышления, разделяющего защиту информации, защиту данных, свободу информации, и т.д. может только помочь избежать двойных затрат и обеспечить повышенную уверенность в целостности процесса.

6.4.4 Оценка рисков медицинской информации

6.4.4.1 Общие положения

Оценка рисков является механизмом, посредством которого должна идентифицироваться система элементов управления, которая выполняет задачи ИСО/МЭК 27002. Этот процесс хорошо отображен в ИСО/МЭК/ТО 13335-3.

Существует ряд особых соображений в сфере здравоохранения, которые следует обсудить.

6.4.4.2 Роль оценки рисков защиты информации в здравоохранении

Очевидно, что здравоохранение подвержено относительно высоким рискам, особенно в таких областях, как лаборатории, отделения неотложной помощи и операционные. Поэтому наличие низких рисков в действиях, связанных с медицинской информацией, поддерживающих вышеуказанные области, следовало бы поставить под вопрос, хотя было бы ошибкой предполагать, что любая деятельность, напрямую связанная с медицинской информацией имеет отношение к предоставлению медицинских услуг.

Оценка рисков защиты информации в здравоохранении должна включать в себя рассмотрение как качественных, так и количественных факторов. Финансовые потери не должны быть одной из основных рассматриваемых проблем, но могут быть приняты во внимание там, где есть доказательства выплаты крупных сумм за халатность. Потребуется тщательная разработка рекомендаций по оценке, имеющих отношение к здравоохранению, например, руководств, признающих важность безопасности пациентов, непрерывной доступности аварийных служб, профессиональной аттестации и регулирования клинической практики.

6.4.4.3 Свойства оценки рисков с примерами из здравоохранения и ссылками на ИСО/МЭК 13335

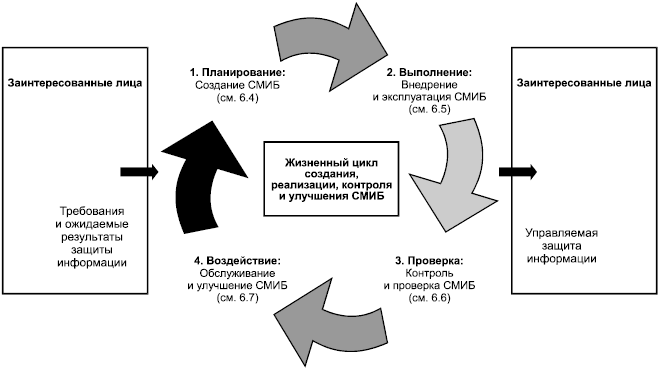

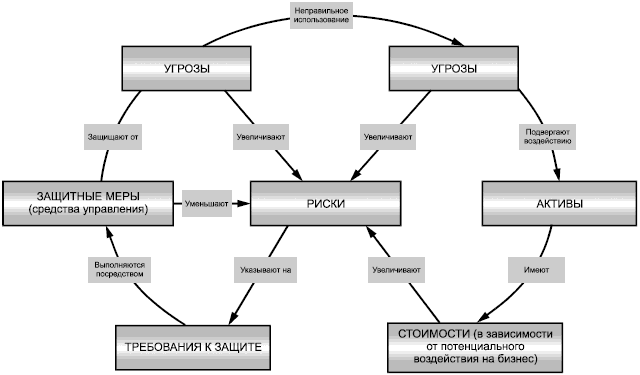

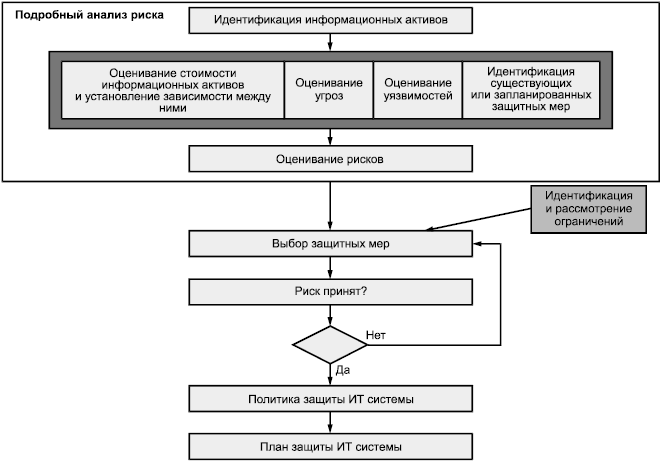

Риск состоит из причинно-следственной связи между несколькими источниками риска. На рисунке 3 показана взаимосвязь между рисками и источников риска в ИСО/МЭК 13335, показывающая, что значение риска определяется исходя из окружающих значений активов, угроз и уязвимостей.

Рисунок 3 - Отношения между рисками и источниками рисков в упрощенной модели риска

Оценка рисков защиты информации и последующее управление ими, как правило, представлено так, как показано на рисунке 4.

Рисунок 4 - Управление рисками с использованием анализа рисков

И ИСО/МЭК 27001, и ИСО/МЭК/ТО 13335-3 определяют компоненты риска и управление риском как:

a) идентификацию бизнес-активов, угроз и уязвимостей;

b) оценку последствий для бизнеса;

c) вероятность угроз и оценку уязвимостей;

d) определение уровней риска;

e) идентификацию рекомендованных средств контроля защиты;

f) сравнение с существующими средствами контроля, что позволяет определить области остаточного риска;

g) возможности для обработки рисков, включая прямое управление, принятие рисков, исключение рисков, управляемый перенос и т.д.;

h) планы по оценке и обработке рисков;

i) отображение решений, выбранных согласно списку в руководствах ИСО/МЭК 27002.

Все это применимо к здравоохранению, хотя "оценка последствий для бизнеса" явно должна включать в себя много различных медицинских профессий. Оценка рисков защиты информации, выполняемая медицинскими организациями, принесет выгоду, если будет следовать этой модели.

В дополнение к вышеуказанному списку, важно также сформировать представление о зависимости бизнес-процессов от IT-услуг, оборудования, программного обеспечения, мультимедиа и места. Без этого представления, следующего за оценкой последствий для бизнеса, понимание соответствующих сценариев неудачи будет почти невозможно. В свете возможного сильного воздействия на медицинские организации, понимание этих зависимостей имеет большое значение.

6.4.4.4 Требуемые навыки и вклады

Как правило, анализ рисков не может быть проведен любым человеком в одиночку, за исключением тех случаев, когда лицо выражает свое собственное мнение. Скорее, это деятельность, направленная на достижение договоренности, так что все точки зрения собираются и действительно учитываются. В действительности все люди имеют разные точки зрения и разные взгляды на допустимость риска. Для того, чтобы добиться реалистичных "сценариев наихудших случаев" воздействий, вероятностей угрозы и уязвимостей, скорее всего, будет необходимо учитывать проблемы, даже гипотетические и маловероятные.

Естественно, реальные случаи из прошлого по умолчанию являются реалистичными, но они могут не быть худшими. Для определения наихудших случаев могут потребоваться специалисты в этой области. Однако сценарии с несколькими условными операторами вряд ли будут реалистичными. Работники здравоохранения, скорее всего, извлекут выгоду из работы IT-персонала, который будет в состоянии идентифицировать виды отказов и сценарии, требующие оценки.

Эффективная оценка рисков защиты информации в сфере здравоохранения требует наличия следующих знаний и навыков:

a) знания в области ухода за больным и клинической практики, в том числе ведение записей и составление направлений для предоставления медицинских услуг;

b) знание форматов клинических данных и возможность злоупотребления этими данными;

c) знание факторов внешней среды, что может усилить или смягчить любой или все уровни компонентов риска, описанных выше;

d) информация об атрибутах IT и медицинского прибора и характеристики работоспособности / отказа медицинского оборудования;

е) знание предыдущих происшествий и сценариев реальных случаев воздействия;

f) детальное знание системной архитектуры;

g) знание программ по контролю над изменениями, которые могут внести изменения в любой уровень компонентов риска или во все сразу.

6.4.4.5 Требуемые результаты

ИСО/МЭК ТР 13335-3 определяет следующие обычные результаты:

a) отчет об оценке рисков;

b) план обработки рисков.

Кроме того, медицинские организации должны также выполнять:

c) модели активов/зависимостей (в поддержку оценки рисков);

d) отчеты о состоянии средств управления;

е) итоговые отчеты по обработке рисков (в поддержку анализа пробелов и заявлений о применимости).

Поскольку здравоохранение - это сектор, имеющий обязательства (как юридические, так и профессиональные) по соблюдению соответствия и ответственности по управлению рисками, результат, который отображает все связанные оценки риска, выполненные специалистами разных направлений или функциональных групп, следует рассматривать как помощь в эффективном управлении информацией и обеспечении целостности отдельных оценок риска.

6.4.5 Управление рисками

6.4.5.1 Оценка рисков

Оценка рисков предназначена быть средством достижения цели. Она не должна быть самоцелью, но часто именно так и оказывается. Это особенно относится к средам с ограничениями по ресурсам, как, например, во многих медицинских организациях. Управление рисками реагирует на оценку выявлением того, какие элементы управления следует усилить, какие элементы управления уже эффективно размещены и какие дополнительные элементы управления организация должна внедрить для того, чтобы снизить остаточный уровень риска до приемлемого уровня.

Возрастающая взаимосвязь информационных систем здравоохранения делает управление рисками в здравоохранении особенно сложным, так как немногие медицинские организации могут работать так, как будто их системы информации являются изолированными. Оценка рисков в здравоохранении часто затрагивает вопросы о безопасном хранении информации, праве собственности на информацию и ответственности за информацию. Действенное управление рисками должно обеспечивать регулировку ответственности за защиту информации и полномочий на принятие решений по управлению рисками.

6.4.5.2 Обработка рисков

Чтобы четко отличать процесс управления рисками в целом от управления выявленными рисками, в стандарте Австралии и Новой Зеландии AS/NZ 4360 было введено понятие "обработка рисков". Это понятие впоследствии было принято стандартом ИСО/МЭК 27001.

"Обработка рисков" обозначает деятельность по снижению риска до приемлемого уровня (признавая, нельзя предоставить достаточный объем ресурсов для того, чтобы даже попытаться полностью предотвратить риски). Обработка рисков особенно уместна для медицинских организаций, фактически принося с собой понятия "обрабатывать, передавать или допускать" по отношению к рискам.

Определение того, что является приемлемым, является и должно оставаться специфичным для организации и работающего в ней персонала. Оно должно отражать склонность организации к рискам и должна быть использована для обеспечения того, что расходы на улучшение защиты информации оправданы, и представляет собой явно хорошее использование ограниченных финансовых ресурсов.

6.4.5.3 Критерии приемлемости рисков

Медицинские организации должны определить и задокументировать свои критерии приемлемости рисков. Факторов, которые следует учитывать, множество и они являются переменными, однако следует рассмотреть для включения следующее:

a) стандарты сектора здравоохранения, промышленности или организации;

b) клинические или другие приоритеты;

c) соответствие корпоративной культуре;

d) реакции объектов оказания медицинской помощи;

e) согласованность со стратегией приемлемости рисков IT, клиники и компании;

f) стоимость;

g) эффективность;

h) тип защиты;

i) количество охватываемых угроз;

j) уровень риска, при котором элементы управления становятся оправданными;

k) уровень риска, который привел к созданию рекомендаций;

I) уже действующие альтернативы;

m) дополнительные полученные выгоды.

Взятые вместе, эти факторы дадут оценку рентабельности, которая может подкрепить необходимое экономическое обоснование для поиска финансирования.

Решение, как правило, принятое ISMF, согласно которому определенный элемент управления не должен быть внедрен, имеет полную силу, но должно быть официально зарегистрировано для периодического обзора и переоценки. Медицинские организации должны документировать принятые риски.

6.4.5.4 Планы по управлению особыми областями рисков

Вышеуказанный процесс должен включать в себя соглашение о том, когда (хотя для него приемлемо и "никогда") будут приняты меры по снижению выявленного риска посредством внедрения элемента(ов) управления.

Планы по будущему внедрению должны быть отражены в плане по улучшению защиты организации.

6.4.6 Планирование улучшения защиты

Полномочия по плану улучшения защиты по поручению ISMF должны получить лица, ответственные за защиту информации организации, лица, ответственные за защиту данных, специалисты по управлению рисками, или аналогичные ответственные лица организации.

Часто выполненные в формате диаграммы Гантта, планы должны быть доступны для персонала медицинского учреждения и других сотрудников, так как они, как правило, не являются конфиденциальным документом. На самом деле, они часто могут быть полезны для демонстрации прогресса и улучшения процесса.

Такие планы будут наиболее эффективны при сведении к минимуму перерывов в работе, если они объединяют внесение улучшений в обеспечение защиты информации с планируемыми изменениями в IT-средствах и предоставлением медицинских услуг. Они также должны отражать признанные периоды необычной активности в здравоохранении, такие как поступление новой группы врачей-интернов или студентов-практикантов.

6.4.7 Заявление о применимости

Заявление о применимости можно рассматривать как краткий обзор состояния защиты информации в организации, трактовки организацией требований защиты и ее стратегии для реализации решений в области защиты. Этот документ ведется лицом, ответственным за защиту информации, или аналогичным ответственным лицом по поручению ISMF, и он должен быть предоставлен службам по управлению организацией и клинической практикой с целью формирования основной части пакета документов по управлению. Также его формат, как правило, подходит для использования в качестве инструмента для оценки или подтверждения для поддержки внешнего аудита, клинического обеспечения и других надзорных проверок.

6.4.8 Набор документов СМИБ

Модель СМИБ, указанная в 6.1, описывает требуемую документацию (см. рисунок 1). Основные документы это:

a) политика компании в области защиты информации;

b) описание области применения;

c) заявление о применимости;

d) перечень информационных активов и бизнес-активов, которые необходимо защищать;

e) планы и отчеты по оценке рисков;

f) принятые методики и стандарты;

g) соглашения, основанные на договорах (включая соглашение о качестве предоставляемых услуг и соглашение о допустимом использовании).

Кроме того, работа СМИБ и ее успехи в соответствии потребностям и приоритетам клинической практики может значительно облегчиться, если эти приоритеты оформляются службами управления клинической практики и компании, а затем хранятся СМИБ как часть набора документов. Затем этот документ предоставляет вспомогательный материал для поддержки решений о принятии рисков, принятых СМИБ.

Приложение В содержит набор документов СМИБ и связанные с ним документы по различным этапам создания или улучшения СМИБ.

6.4.9 Потенциальная возможность упрощения посредством использования инструментов

Процесс приведения в соответствие с ИСО/МЭК 27002 предполагает ряд этапов, в ходе которых создается значительное количество информации и документации. Тем не менее, медицинские организации существуют в изменчивой окружающей среде, в которой меняются риски и внедряются новые элементы управления. Поэтому необходимо поддерживать общую целостность этой информации и документации.

Кроме того, ступенчатый, составной, расширяющийся и цикличный характер задействованных процессов свидетельствует о том, что информация неоднократно обрабатывается и повторно используется в нескольких процессах, при этом результаты последнего процесса часто требуют внесения поправок на более раннем этапе. Наконец, решения будут принимаются* в свете целого ряда факторов, которые требуют множества перекрестных ссылок.

________________

* Текст документа соответствует оригиналу. - .

Медицинские организации должны рассмотреть вопрос о применении инструментов для поддержки соответствия ИСО/МЭК 27002. Приложение С содержит подробное обсуждение потенциальной пользы и необходимых атрибутов таких инструментов.

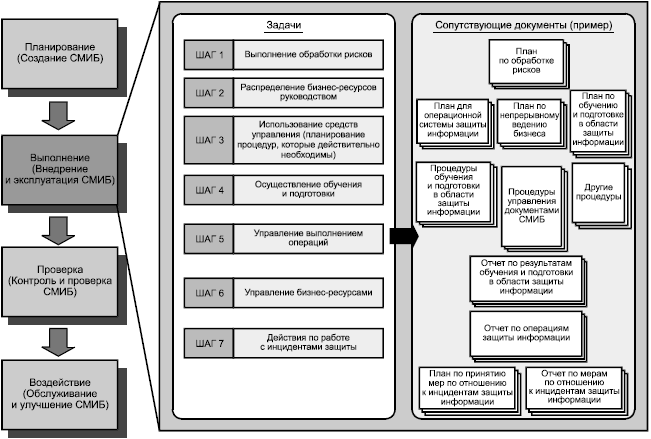

6.5 Действие. Внедрение и эксплуатация СМИБ

Внедрение СМИБ включает в себя несколько этапов.

a) Создание плана обработки рисков: после выявления рисков в ходе анализа, они должны быть рассмотрены и либо приняты высшим руководством, либо минимизированы, если риск считается неприемлемым. План обработки рисков разъясняет мероприятия, которые необходимо провести для снижения неприемлемых рисков. Он включает в себя план внедрения средств контроля защиты, выбранный (на основе результатов оценки рисков) для снижения или смягчения этих недопустимых рисков. ISMF несет ответственность за осуществления этого плана. Теоретически, план обработки рисков будет включать в себя расписания, приоритеты и подробные планы работы, а также будет распределять обязанности по внедрению средств контроля защиты. В сфере здравоохранения утверждение таких планов может задействовать как службы управление информацией, так и службы управления клинической практики.

b) Распределение ресурсов: важная роль управления заключается в обеспечении необходимыми ресурсами (людьми, системами и финансированием) для защиты активов медицинской информации.

c) Выбор и внедрение средств контроля защиты: раздел 7 рассматривает каждый из одиннадцати пунктов о защите ИСО/МЭК 27002 и дает советы и рекомендации по правильному выбору средств контроля защиты в среде здравоохранения.

d) Подготовка и обучение: в 7.5.2.2 обсуждаются требования по подготовке и обучению всех сотрудников, подрядчиков, специалистов здравоохранения и других лиц, имеющих доступ к информационным системам здравоохранения и персональной медицинской информации.

e) Управление работой: надлежащая непрерывная работа СМИБ является существенным фактором, если необходимо поддерживать конфиденциальность, целостность и доступность медицинской информации и информационных систем. В 7.7 говорится об аспектах управления работой, связанных со здоровьем.

f) Управление ресурсами: эффективное обеспечение защиты информации может быть дорогим и может быть недостаточно компетентных человеческих ресурсов. Действенное определение приоритетов посредством ISMF и тщательное управление людьми и ресурсами необходимы для обеспечения эффективной непрерывной работы.

g) Управление инцидентами в системе безопасности: для минимизации последствий инцидентов в системе безопасности, важно, чтобы инцидент был надлежащим образом обнаружен, а корректирующие действия предприняты. Методическое руководство по инцидентам в системе безопасности должно быть подготовлено и подлежит регулярной проверке. Это особенно важно для определения обязанностей и шагов действия на начальном этапе реагирования, так как события могут разворачиваться быстро, а критический характер информационных систем здравоохранения дает мало времени на размышления в то время, когда в системе безопасности возникает инцидент. Четкие процедуры отчетности для инцидентов в системе безопасности также имеют важное значение для того, чтобы сохранялось доверие заинтересованных сторон системы здравоохранения и чтобы лица, ответственные за управление клинической практикой и компанией, были в курсе важных событий и их последствий. В 7.10 содержится подробное обсуждение управления инцидентами в системе безопасности.

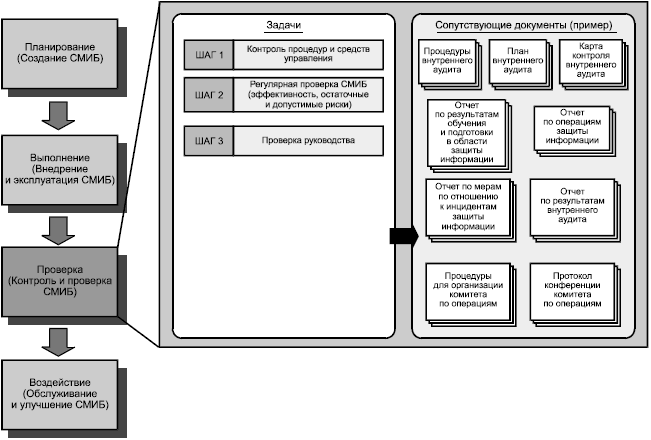

6.6 Проверка. Мониторинг и проверка СМИБ

6.6.1 Необходимость в постоянной гарантии

Организации, СМИБ и ISMF в рамках СМИБ требуют гарантии его эффективности при поддержании нынешнего уровня защиты и при ее постоянном улучшении в соответствии со стратегией обеспечения защиты информации в соответствии с целями организации.

Для обеспечения данной гарантии доступен ряд вариантов. Эти варианты могут быть использованы в комбинации друг с другом. Менее дорогие возможности предоставляют соразмерно меньшую гарантию, отражающую предлагаемые ими ограниченную строгость и независимость. Медицинские организации должны создавать программы для проверки соответствия, которые используют комбинацию технологии и подходы.

6.6.2 Оценка соответствия

6.6.2.1 Самостоятельная оценка

На базовом уровне, особенно там, где внедрение ИСО/МЭК 27001 проводится исключительно для внутренних целей, оценка, выполненная небольшой группой из других подразделений организации, даст некоторое представление об эффективности СМИБ. Тем не менее такой подход часто может быть скомпрометирован лояльностью и личными и организационными обязательствами коллег.

6.6.2.2 Рецензирование

Очень похожим, но альтернативным вариантом является проведение рецензирования, при котором различные организационные связи рецензентов способны привести к росту объективности и, следовательно, обеспечению гарантии.

Этот вариант также может быть осуществлен бесплатно, если он организован на взаимной основе, например, между лицами, ответственными за защиту информации. Тем не менее, это, конечно, может означать, что присутствует возможность договоренности о взаимно положительных отчетах.

6.6.2.3 Независимый аудит

Независимые аудиты могут быть по определенной стоимости проведены различными организациями, такими как аудиторские и консалтинговые компании или собственные внутренние аудиторы организации. Вероятно, итоговый отчет будет надежным и более высокого качества, отражая, как правило, более высокий уровень компетентности. Такие проверки дают "сравнительную оценку", поскольку вовлеченный персонал, скорее всего, уже проводил другие подобные независимые аудиты, на основе которых они могут проводить сравнения.

6.6.2.4 Сертификационный аудит на соответствие ИСО/МЭК 27001

Сертификационные аудиты обычно включают в себя совещание по определению объемов работ, обзор документа, а затем саму проверку соответствия.

Основываясь на опыте, накопленном другими сертифицированными организациями, медицинские организации должны привлекать аудиторов этих организаций, сразу после принятия решения о проведении сертификации. Затем аудитор становится скорее партнером по проведению аудита, а соответствие может быть достигнуто постепенно, например, по предварительной договоренности о том, что описание области применения, оговоренное в 6.4.1, правильно сформулировано и может быть предоставлено. Тем не менее, также стоит рассмотреть возможность проведения рецензирования или независимого аудита на промежуточном этапе для дальнейшего предотвращения любой возможности возникновения сбоя.

Распространенным заблуждением является то, что сертификация осуществляется, только если наблюдаемая защита информации, так или иначе, является "идеальной". Требованием является лишь наличие уже функционирующей СМИБ, четкое понимание рисков и воздействий, и план управления для снижения этих воздействий до приемлемого уровня. На самом деле, в процессе аудита может быть выявлено ограниченное число неисправностей, которые, в зависимости от их значимости, не помешают успешному проведению сертификации.

Существует также ошибочное мнение, что сертификация требует много времени. Тем не менее, опыт показывает, что сертификационные аудиты медицинских организаций не занимают у аудитора по сертификации более 5-6 рабочих дней.

Окончательным независимым аудитом является аудит, проведенный компетентным, независимым аудиторским органом в соответствии с руководствами ИСО 27001, как это установлено во многих странах. Данный вид аудита является наилучшим из перечисленных здесь вариантов, так как он осуществляется профессиональным аудитором. Такой аудитор должен также быть компетентен в области IT и защиты информации. Следовательно, уровень тщательности проведенного аудита и сравнительной оценки методик, которые можно ожидать от такого аудита, высок. Тем не менее, опыт показывает, что стоимость такого аудита все равно является приемлемой.

Пользователям настоящего международного стандарта, которые решили использовать этот вариант, настоятельно рекомендуется привлекать таких аудиторов при запуске своей программы так, чтобы их поддержка и участие проявлялись постепенно и так, чтобы их окончательное утверждение было более вероятным, учитывая, что не возникнет никаких "неожиданностей" на заключительном этапе аудита.

6.7 Улучшение. Обслуживание и улучшение СМИБ

Результаты мониторинга, описанного в 6.6, должны быть переданы ISMF для дальнейшего рассмотрения, так как именно ISMF отвечает за обеспечение исправления недостатков, и за то, что СМИБ остается эксплуатационно-эффективным.

SOA, описанное в 6.4.7, может быть эффективным инструментом для информирования лиц, ответственных за управление клинической практикой и компанией, о текущем состоянии СМИБ. Формат, используемый для SOA, также обычно подходит для использования в качестве инструмента оценки или подтверждения в поддержку внешнего аудита, клинического обеспечения и других надзорных проверок.

План по улучшению защиты, описанный в 6.4.6, также является важным инструментом в демонстрации прогресса и усовершенствования процессов.

7 Использование ИСО/МЭК 27002 в здравоохранении

7.1 Общие положения

Данный раздел содержит конкретные рекомендации по одиннадцати пунктам управления защитой и 39 основным категориям управления защитой, описанным в ИСО/МЭК 27002.

Основным принципом, указанным в ИСО/МЭК 27002, является то, что каждая организация может рассматривать и трактовать данный документ в своем собственном контексте и с учетом нормативных и бизнес-требований. Тем не менее, опыт, накопленный в ряде стран, включая Австралию, Канаду, Францию, Нидерланды, Новую Зеландию, Южную Африку и Великобританию, показал необходимость включения определенных разделов и категорий управления, если речь идет о защите персональной медицинской информации. Основываясь на этом опыте, в соответствующих случаях указаны минимальные требования, а в некоторых случаях изложены нормативные руководства, описывающие надлежащее применение определенных элементов контроля защиты, описанных в ИСО/МЭК 27002, для защиты медицинской информации. Эти минимальные требования имеют настолько большое значение для обеспечения защиты персональной медицинской информации, что любые медицинские организации, которые не соответствуют им, не могут считаться соответствующими этому стандарту.

В каждом последующем подразделе даны руководства в дополнение к руководствам, имеющимся в ИСО/МЭК 27002, но не в качестве замены для них.

7.2 Политика защиты информации

7.2.1 Документы по политике защиты информации

Контроль

Организации, занимающиеся обработкой медицинской информации, в том числе личной медицинской информации, должны иметь политику по защите информации в письменном виде, одобренную руководством, опубликованную, а затем доведенную до всех сотрудников и соответствующих сторонних организаций.

Руководство по внедрению

Помимо соблюдения инструкций, указанных в ИСО/МЭК 27002, касательно того, что должен содержать документ о политике по защите информации, этот документ должен содержать заявления:

a) о необходимости защиты медицинской информации;

b) целях защиты информации;

c) области применения соответствия, как описано в 6.4.1.6;

d) законодательных, нормативных и контрактных требованиях, включая те, которые касаются защиты персональной медицинской информации, а также юридических и этических обязанностей работников здравоохранения для защиты этой информации;

e) средствах для оповещения об инцидентах в системе защиты информации, в том числе канал связи для поднятия вопроса о конфиденциальности, не опасаясь обвинений или взаимных упреков.

Теоретически пересмотр содержания этой политики будет зависеть от результатов оценки рисков организации, хотя сама политика должна только задавать направление, устанавливать принципы и указывать на другие документы, где следует найти (чаще меняющиеся) особенности.

При создании своего документа о политике по защите информации, медицинские организации должны будут специально учитывать следующие факторы, которые являются специфичными для сектора здравоохранения:

f) объем медицинской информации;

g) права и этические обязанности персонала, как оговорено в законе и принято членами профессиональных организаций;

h) где возможно, права объектов оказания медицинской помощи на неприкосновенность частной жизни и на доступ к записям о ней;

i) обязанности практикующих врачей касательно получения согласия на получение информации от объектов оказания медицинской помощи и сохранения конфиденциальности персональной медицинской информации;

j) законные основания практикующих врачей и медицинских организаций при необходимости не следовать протоколам системы безопасности, если приоритеты здравоохранения, часто связанные с неспособностью отдельных объектов оказания медицинской помощи выразить свои предпочтения, требуют подобное несоблюдение протокола; также процедуры, которые необходимо осуществлять для достижения этой цели;

k) обязанности соответствующих медицинских организаций и объектов оказания медицинской помощи в случае, когда оказание медицинских услуг происходит на основе "совместного ухода" или "стационарной помощи с реабилитацией";

I) протоколы и процедуры, которые должны применяться при обмене информацией с целью проведения исследования и клинических испытаний;

m) средства и пределы полномочий для временных работников, таких как временные заместители врачей, студенты и персонал, являющийся на работу "по вызову";

n) средства и установленные ограничения на доступ к персональной медицинской информации для волонтеров и вспомогательного персонала, такого как священники и персонал, работающий на благотворительной основе.

Многие организации здравоохранения посчитали полезным сделать документ о политике доступным для сотрудников в электронном виде посредством использования области защиты информации во внутренней сети организации здравоохранения.

Если медицинская организация получает поддержку от сторонних организаций или сотрудничает с третьими сторонами, в частности в случаях, когда она получает услуги от других юрисдикций, структура политики должна включать в себя задокументированную политику, средства контроля и процедуры, которые охватывают эти взаимодействия и указывают обязанности всех сторон. В случаях, когда личные данные передаются за пределы страны, должны применяться положения ИСО 22857.

7.2.2 Проверка документа о политике защиты информации

Контроль