ГОСТ ISO/TS 22600-3-2013

Группа П85

МЕЖГОСУДАРСТВЕННЫЙ СТАНДАРТ

Информатизация здоровья

УПРАВЛЕНИЕ ПРИВИЛЕГИЯМИ И КОНТРОЛЬ ДОСТУПА

Часть 3

Реализация

Health informatics. Privilege management and access control. Part 3. Implementations

МКС 35.240.80

ОКСТУ 4002

Дата введения 2015-07-01

Предисловие

Цели, основные принципы и основной порядок проведения работ по межгосударственной стандартизации установлены ГОСТ 1.0-92 "Межгосударственная система стандартизации. Основные положения" и ГОСТ 1.2-2009 "Межгосударственная система стандартизации. Стандарты межгосударственные, правила и рекомендации по межгосударственной стандартизации. Правила разработки, принятия, применения, обновления и отмены"

Сведения о стандарте

1 ПОДГОТОВЛЕН Обществом с ограниченной ответственностью "Корпоративные электронные системы", ФБУ "Консультационно-внедренческая фирма в области международной стандартизации и сертификации - "Фирма "ИНТЕРСТАНДАРТ" и Федеральным государственным учреждением "Центральный научно-исследовательский институт организации и информатизации здравоохранения Росздрава" (ЦНИИОИЗ Росздрава) на основе собственного аутентичного перевода на русский язык международного документа, указанного в пункте 5

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 468 "Информатизация здоровья" при ЦНИИОИЗ Минздрава - постоянным представителем ИСО ТК 215

3 ПРИНЯТ Межгосударственным советом по стандартизации, метрологии и сертификации (протокол от 5 ноября 2013 г. N 61-П).

За принятие проголосовали:

Краткое наименование страны по МК (ИСО 3166) 004-97 | Код страны по | Сокращенное наименование национального органа по стандартизации |

Армения | AM | Минэкономики Республики Армения |

Беларусь | BY | Госстандарт Республики Беларусь |

Киргизия | KG | Кыргызстандарт |

Молдова | MD | Молдова-Стандарт |

Россия | RU | Росстандарт |

Узбекистан | UZ | Узстандарт |

4 Приказом Федерального агентства по техническому регулированию и метрологии от 3 июня 2014 г. N 493-ст межгосударственный стандарт ГОСТ ISO/TS 22600-3-2013 введен в действие в качестве национального стандарта Российской Федерации с 1 июля 2015 г.

5 Настоящий стандарт идентичен международному стандарту ISO/TS 22600-3:2009* Health informatics - Privilege management and access control - Part 3: Implementations (Информатизация здоровья. Управление привилегиями и контроль доступа. Часть 3. Реализация).

________________

* Доступ к международным и зарубежным документам, упомянутым здесь и далее по тексту, можно получить, перейдя по ссылке на сайт . - .

Международный стандарт разработан Техническим комитетом Межгосударственной электротехнической комиссии ISO/TC 215 "Health informatics" (Информатизация здоровья).

Перевод с английского языка (en).

Официальные экземпляры международного стандарта, на основе которого подготовлен настоящий межгосударственный стандарт, имеются в ФГУП "СТАНДАРТИНФОРМ".

Степень соответствия - идентичная (IDT)

6 ВВЕДЕН ВПЕРВЫЕ

Информация об изменениях к настоящему стандарту публикуется в ежегодном информационном указателе "Национальные стандарты", а текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ежемесячном информационном указателе "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет

Введение

Введение

В лечебно-профилактических учреждениях нередко внедряются информационные системы разных поставщиков, каждая из которых требует от пользователя отдельной аутентификации и авторизации доступа, поскольку они реализуют эти функции по-разному. Интеграция этих функций требует значительных затрат на взаимные отображения сведений о пользователях и организациях. В такой ситуации ресурсы, необходимые для разработки и эксплуатации функций обеспечения безопасности, растут в геометрической прогрессии с увеличением числа информационных систем.

С другой стороны, если посмотреть на авторизацию с позиции учреждения здравоохранения, то будет очевидна потребность в гибкой модели ее реализации, поскольку в учреждениях постоянно происходят изменения. Одни подразделения закрываются, другие создаются, третьи объединяются.

Ситуация становится еще более сложной, когда для взаимодействия требуется пересечение периметров зон с разными политиками безопасности. Для преодоления различий между этими политиками необходимы взаимные соглашения о политиках между сторонами, обеспечивающими безопасность.

Другая сложность заключается в назначении пользователям функциональных и структурных ролей. В то время как пользователь может иметь две или более структурные роли одновременно, в конкретном запросе информации он может выступать в единственной функциональной роли. Политика определяет отношения между несколькими функциональными ролями, назначенными пользователю, включая отношения группировки, иерархии, комплексных структурных ролей, упорядоченности функциональных ролей и недопустимости определенных сочетаний ролей. Например, если врач общей практики является также и психиатром, то в политике может быть указано, что роль психиатра может сочетаться с другими структурными ролями со схожими привилегиями, что роль психиатра наследует привилегии, назначенные роли врача общей практики, что создается новая комплексная структурная роль или что эти две структурных роли не могут сочетаться. Примером ограничения последовательного выполнения функциональных ролей может служить конфликт обязанностей, который может быть запрещен действующим законодательством (например, лицо, получающее возмещение оплаты оказанной ему медицинской помощи, не имеет право подписывать платеж этого же возмещения). Кроме того, в организации здравоохранения могут быть определены различные должностные обязанности, учитывающие роли и деятельность пользователей. В разных странах или в разных условиях оказания медицинской помощи аналогичным категориям пользователей могут назначаться разные типы или уровни авторизации выполнения конкретных функций или доступа к информации.

Другой не менее важный и актуальный вопрос - как повысить качество обслуживания, используя информационные технологии (ИТ), не нарушая при этом права личности пациента. Чтобы врачи могли получать наиболее адекватную информацию о пациенте, необходимо иметь что-то вроде "виртуальной электронной медицинской карты", которая позволяет регистрировать всю медицинскую помощь, оказанную пациенту, независимо от того, где и кем она документировалась. При таком подходе необходима общая модель авторизации доступа или специальное соглашение об авторизации между сторонами, обеспечивающими безопасность.

Кроме необходимости учета многообразия ролей и обязанностей, типичного для любой крупной организации, решающее значение могут иметь и другие критичные аспекты медицинской помощи, например, этические или юридические, обусловленные особенностями используемой информации.

Необходимость в строго ограниченной авторизации актуальна и сейчас, но будет существенно возрастать в ближайшие пару лет в связи с ростом числа актов обмена информацией между прикладными программами, необходимых для удовлетворения потребностей врачей в получении все большего и большего объема информации о пациенте в целях обеспечения высокого качества и эффективности лечения.

За последнее десятилетие произошли заметные изменения в части сервисов информационной безопасности прикладных программ и передачи данных. Далее указаны некоторые факторы, способствующие этим изменениям:

- переход от централизованных систем на базе больших компьютеров к распределенным системам на базе местных вычислительных ресурсов;

- все больше данных хранится в информационных системах, и тем ценнее они для пользователей;

- пациенты становятся все более мобильными, и их медицинские данные требуются в разных местах пребывания.

Вследствие необходимости защиты персональных данных, требуемой для исключения нежелательных личных и социальных последствий, эти изменения влекут за собой повышение требований к средствам защиты передачи и обработки медицинских данных. Эта защита должна распространяться как на обмен информацией, так и на ее обработку. Что касается таких механизмов защиты передачи данных как аутентификация, целостность, конфиденциальность, доступность, отчетность (включая ведение аудита и неоспоримость), а также службы удостоверения, то первый упомянутый механизм, а именно, аутентификация, критичен для большей части остальных механизмов. Это справедливо и по отношению к безопасности обработки данных, где необходимы управление доступом, целостность, конфиденциальность, доступность, мониторинг действий, аудит и службы удостоверения.

Применение данного стандарта будет вызывать особую сложность в связи с тем, что участвующие стороны уже располагают действующими системами и не проявят особого желания немедленно обновить их или полностью заменить. Поэтому очень важно, чтобы стороны подписали соглашение о политике, в котором они подтверждают намерение к движению в сторону применения настоящего стандарта по мере возникновения потребности в модификации этих систем.

Соглашение о политике должно также содержать описание выявленных различий в системах обеспечения информационной безопасности и согласованных мер по их преодолению. Например, при аутентификации права и обязанности одной стороны, запрашивающей доступ к информации другой стороны, должны обеспечиваться в соответствии с согласованной политикой, записанной в соглашении между сторонами. Для решения этой задачи необходимо обеспечить соответствующую группировку и классификацию как пользователей и поставщиков информации и информационных услуг, так и самой информации и предоставляемых услуг. Такая классификация может служить основой для применения механизмов обработки требований доступа, категорирования информации и информационных услуг, а также механизмов описания политик контроля доступа и управления ими. Если все взаимодействующие стороны не видят каких-либо угроз, взаимодействие существующих систем и обмен информацией можно начинать сразу же после подписания соглашения о политике контроля доступа. Если угрозы настолько существенны, что их надо исключить до начала обмена информацией, то эти угрозы надо описать в соглашении о политике контроля доступа и добавить к нему перечень мероприятий по устранению угроз. Соглашение должно содержать график выполнения этих мероприятий и определить способ их финансирования.

Процесс документирования очень важен и служит основой для выработки соглашения о политике контроля доступа. Настоящий стандарт состоит из трех частей:

- Часть 1: Обзор и управление общей политикой, содержащая описание сценариев и критичных характеристик трансграничного обмена информацией. В ней также приводятся примеры необходимых методов документирования, которые должны послужить основой соглашения о политике контроля доступа.

- Часть 2: Формальные модели, содержащая более детальные описания архитектуры и моделей привилегий и управления привилегиями, реализуемых для обеспечения защиты совместного доступа к информации. Эти описания, дополнены примерами шаблонов соглашений о политике контроля доступа.

- Часть 3: Применение, содержащая более детальные описания реализуемых спецификаций механизмов безопасности обработки данных и инфраструктурных служб, использующие разные языки спецификации.

Настоящий стандарт представляет принципы и описывает сервисы, необходимые для управления привилегиями и контроля доступа. Криптографические протоколы не входят в область его применения.

Данная часть стандарта ISO/TS 22600 тесно связана с другими международными стандартами в этой предметной области, например, ISO/TS 17090, ISO/TS 21091 и ISO/TC 21298.

Данную часть стандарта ISO/TS 22600 следует рассматривать в сочетании с полным комплектом связанных стандартов.

Распределенная архитектура совместно используемых медицинских информационных систем, которая постепенно становится сервис-ориентированной и обеспечивающей ведение персональных медицинских записей, все в большей степени основана на применении вычислительных сетей. Благодаря ощутимым выгодам для пользователей применение стандартизованных интерфейсов пользователя, инструментальных средств и протоколов, обеспечивающее платформенную независимость предлагаемых решений, становится все более популярным, что за пару последних лет привело к ощутимому росту числа действительно открытых информационных систем, предназначенных для функционирования в корпоративных вычислительных сетях и в частных виртуальных сетях.

Настоящий стандарт предназначен для обеспечения потребности совместной обработки медицинской информации самостоятельными медицинскими работниками, организациями здравоохранения, медицинскими страховыми организациями, их пациентами, персоналом и контрагентами.

В настоящем документе учтена возможность запросов как со стороны физических лиц, так и со стороны информационных систем.

Стандарт ISO/TS 22600 описывает методы управления авторизацией и контролем доступа к данным или к функциям. В нем предусмотрена интеграция политик. В его основу положена концептуальная модель, в соответствии с которой местные серверы управления авторизацией и трансграничный сервер каталога участвуют в контроле доступа к различным приложениям (программным компонентам). Сервер каталога предоставляет информацию о правилах доступа к различным прикладным функциям в зависимости от ролей и других атрибутов, назначенных отдельному пользователю. Разрешение доступа зависит от следующих аспектов:

- аутентифицированная идентификация пользователя;

- правила доступа, связанные со специфичным информационным объектом;

- правила, использующие атрибуты авторизации, назначенные пользователю и предоставляемые сервером управления авторизацией;

- функции специфичного приложения.

Настоящий стандарт может использоваться в широких масштабах от местного до регионального или национального применения. Одним из ключевых моментов такого применения должны быть организационные критерии в сочетании с профилями авторизации, согласованными между запрашивающей и предоставляющей стороной в письменном соглашении о политике.

В настоящем стандарте предусмотрена возможность взаимодействия нескольких авторизующих сторон, которые могут функционировать более чем в одной организации или в сфере действия политики.

Такое взаимодействие регламентируется соглашением о политике, подписанным всеми участвующими сторонами и создающим базовую платформу для их деятельности.

В качестве платформы соглашения о политике предлагается определенный формат ее документирования, позволяющий получить сопоставимую документацию от всех сторон, участвующих в обмене информацией.

Для определения необходимых моделей ограничений сконструирована трехмерная архитектурная модель, основанная на уже упомянутом процессе унификации. Размерностями этой Общей компонентной модели служат ось предметной области, ось композиции/декомпозиции и ось, описывающая общее представление о системе и ее компонентах. Чтобы такая модель была развиваемой, устойчивой, гибкой, переносимой и масштабируемой, представлены только процесс ограничений и полученные в его результате метамодели, относящиеся к информационной безопасности. Конкретизация и реализация модели, например, описание механизмов контроля доступа и определения необходимых справочников и классификаторов, представляют собой длительный процесс, который должен найти свое отражение в других стандартах и проектах, инициируемых производителями и поставщиками.

После краткого обзора основ, изложенных в стандарте ISO/TS 22600-2, будут обсуждены различные способы представления разных уровней зрелости с разными уровнями интероперабельности, не достигающими идеала семантической интероперабельности.

Для таких разных условий и уровней настоящий стандарт описывает примеры конкретизации и применения формальных высокоуровневых моделей архитектурных компонентов, основанных на стандарте ISO/IEC 10746 и определенных в стандарте ISO/TS 22600-2. Эти примеры и описания соответствующих сервисов сгруппированы в отдельных приложениях.

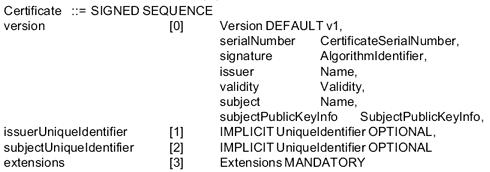

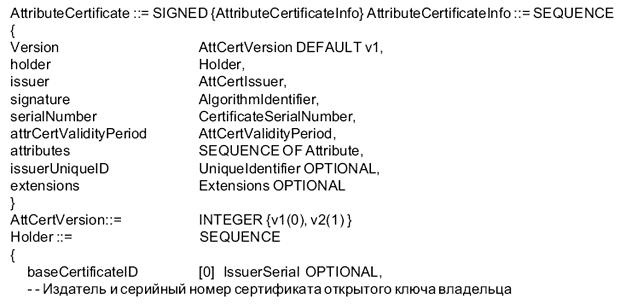

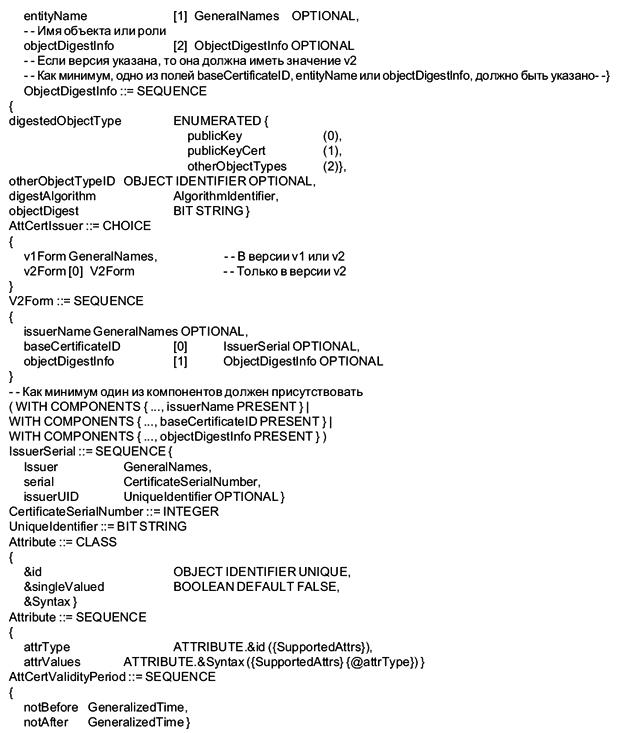

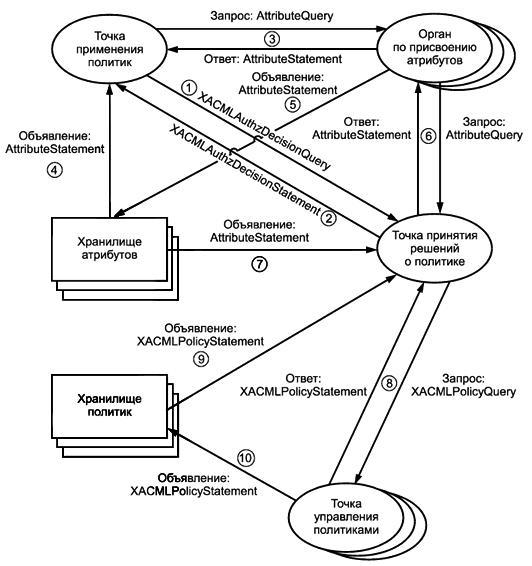

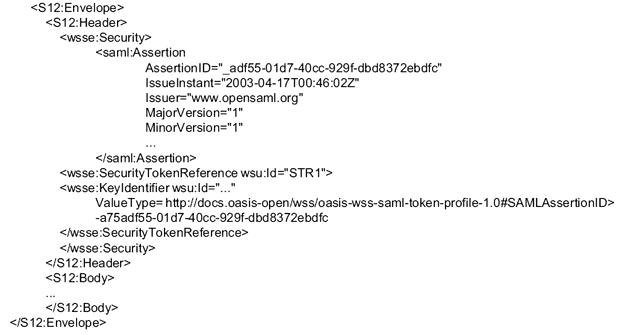

Определения даются на языках SAML (Security Assertion Markup Language - язык разметки объявлений безопасности) и XACML (eXtensible Access Control Markup Language - расширяемый язык разметки контроля доступа), сконструированных организацией OASIS на базе расширяемого языка разметки XML (eXtensible Markup Language). Дополнительные определения представлены с использованием традиционного синтаксиса Абстрактной синтаксической нотации ASN.1.

Настоящий стандарт в существенной мере гармонизирован со стандартом ASTM Е2595-07.

1 Область применения

Настоящий стандарт конкретизирует требования к хранилищам политик контроля доступа и требования к инфраструктуре управления привилегиями в сфере информационных систем здравоохранения. В нем предложены примеры применения формальных моделей, описанных в стандарте ISO/TS 22600-2.

Настоящий документ тесно связан с другими документами, разрабатываемыми Техническим комитетом 215 ISO, например, ISO 17090, ISO 22857 и ISO/TS 21091. Он также связан со стандартом ISO/TS 21298.

Настоящий стандарт не содержит платформенно-зависимых деталей и других деталей применения. В нем не специфицированы технические сервисы безопасности передачи данных, методы аутентификации и протоколы, описанные в других стандартах, например, ISO 7498-2, ISO/IEC 10745 (ITU-T Х.803), ISO/IEC TR 13594 (ITU-T Х.802), ISO/IEC 10181-1 (ITU-T X.810), ISO/IEC 9594-8 "Основы аутентификации" (эквивалентен стандарту ITU-T Х.509), ISO/IEC 9796, ISO/IEC 9797 и ISO/IEC 9798.

Стандарт ISO/TS 22600 определяет службы управления привилегиями и контроля доступа, требуемые для передачи и использования распределенной медицинской информации между организациями здравоохранения и периметрами безопасности. В стандарте ISO/TS 22600 описаны принципы построения и спецификации служб, необходимых для управления привилегиями и контроля доступа. Он описывает необходимые понятия, связанные с использованием компонентов, и предназначен для обеспечения их технической реализации. Стандарт не содержит указаний по применению этих понятий в конкретных лечебно-диагностических процессах и не касается вопросов безопасности пациентов, связанных с их применением.

В то время как стандарт ISO/TS 22600-1 содержит общее описание проблемы согласования политик в контексте обмена данными между организациями и совместного использования этих данных, стандарт ISO/TS 22600-2 определяет общий процесс анализа, конструирования, реализации и семантической гармонизации информационных систем здравоохранения. Сервисы информационной безопасности, необходимые для выполнения юридических, социальных, организационных, пользовательских, функциональных и технических требований, должны быть встроены в развитую и устойчивую архитектуру систем, отвечающую парадигме информационной безопасности.

2 Нормативные ссылки

Для применения настоящего стандарта необходимы приводимые далее ссылочные документы*. Для датированных ссылок применяют только указанное издание ссылочного документа, для недатированных ссылок применяют последнее издание ссылочного документа (включая все его изменения)

_______________

* Таблицу соответствия национальных стандартов международным см. по ссылке. - .

ISO 8601:2004, Data elements and interchange formats - Information interchange - Representation of dates and times (Элементы данных и форматы обмена. Информационный обмен. Представление дат и времени)

ISO/IEC 9594-8:2001, Information technology - Open Systems Interconnection - The Directory: Public-key and attribute certificate frameworks (Информационная технология. Взаимодействие открытых систем. Каталог: платформы открытых ключей и атрибутов сертификата)

ISO/IEC 10181-3:1996, Information technology - Open Systems Interconnection - Security frameworks for open systems: Access control framework (Информационная технология. Взаимодействие открытых систем. Платформы безопасности для открытых систем. Платформа управления доступом)

ISO/TC 21298:2008, Health informatics - Functional and structural roles (Информатизация здоровья. Функциональные и структурные роли)

ASTM Е2595-07, Standard Guide for Privilege Management Infrastructure (Стандартное руководство по инфраструктуре управления привилегиями)

ASTM Е1762-07, Standard Guide for Electronic Authentication of Health Care Information (Стандартное руководство по электронной аутентификации информации в здравоохранении)

ASTM Е1986-98, Standard Guide for Information Access Privileges to Health Information (Стандартное руководство по привилегиям информационного доступа к медицинской информации)

ASTM Е2212-02а, Standard Practice for Healthcare Certificate Policy (Общепринятая практика для политики сертификатов в здравоохранении)

OASIS, eXtensible Access Control Markup Language (XACML) v2.0, February 2005 (Расширяемый язык разметки по управлению доступом)

OASIS, XACML Profile for Role Based Access Control (RBAC): Committee Draft 01 (normative; 13 February 2004) (Профиль управления ролевым доступом в языке XACML)

OASIS, Security Assertion Markup Language (SAML), Version 2.0, March 2005 OASIS 200306, Service Provisioning Markup Language (SPML), V1.0, October 2003 (Язык разметки для объявлений безопасности)

3 Термины и определения

В настоящем стандарте применены следующие термины с соответствующими определениями:

3.1 контроль доступа (access control): Средства, с помощью которых ресурсы системы обработки данных предоставляются только авторизованному субъекту в соответствии с установленными правами на доступ. [ISO/IEC 2382-8:1998]

3.2 функция принятия решения о доступе (access control decision function, ADF): Специализированная функция, применяющая правила политики контроля доступа к требуемому действию для принятия решения о доступе.

3.3 функция применения решения о доступе (access control enforcement function, AEF): Специализированная функция, обеспечивающая запрашивающей стороне доступ к требуемому ресурсу в соответствии с решением, принятым функцией принятия решения о доступе.

3.4 информация, используемая для управления доступом (access control information): Любая информация, используемая для целей контроля доступа, в том числе контекст.

3.5 учетность (accountability): Свойство, обеспечивающее однозначное отслеживание собственных действий любого логического объекта.

[ISO 7498-2:1989]

3.6 асимметричный алгоритм шифрования (asymmetric cryptographic algorithm): Алгоритм, используемый для шифрования и расшифрования информации, в котором ключи шифрования и расшифрования различаются.

[ISO/IEC 10181-1:1996]

3.7 орган по присвоению атрибутов, ОА (attribute authority, АА): Уполномоченное лицо, назначающее привилегии путем выдачи сертификатов атрибута.

[ISO/IEC 9594-8:2001]

3.8 список отозванных сертификатов органов по присвоению атрибутов (attribute authority revocation list, AARL): Список отозванных сертификатов, содержащий ссылки на сертификаты, выпущенных для ОА, которые признаны недействительными центром сертификации.

3.9 сертификат атрибута (attribute certificate): Информационный объект, содержание которого заверено цифровой подписью ОА, привязывающий некоторые значения атрибута к идентификации его владельца.

[ISO/IEC 9594-8:2001]

3.10 список отозванных сертификатов атрибута (attribute authority revocation list, AARL): Список отозванных сертификатов, содержащий ссылки на сертификаты атрибута, которые признаны недействительными органом сертификации.

3.11 аутентификация (authentication): Процесс надежной идентификации субъекта информационной безопасности путем защищенной ассоциации, установленной между идентификатором и субъектом.

Примечание - См. также аутентификацию источника данных (3.50).

[ISO 7498-2:1989]

3.12 токен аутентификации (authentication token): Информация, передаваемая процедуре усиленной аутентификации и предназначенная для аутентификации ее отправителя.

3.13 уполномоченный орган (authority): Субъект, ответственный за выпуск сертификатов.

Примечание - В настоящем стандарте даны определения двум категориям органов сертификации: органу, выпускающему сертификаты открытых ключей, и органу, выпускающему сертификаты атрибута.

3.14 сертификат уполномоченного органа (authority certificate): Сертификат, выпущенный для органа сертификации или органа по присвоению атрибутов.

Примечание - Адаптация определения, приведенного в ISO/IEC 9594-8:2001.

3.15 список отозванных сертификатов уполномоченных органов (authority revocation list, ARL): Список отозванных сертификатов открытого ключа, выпущенных для уполномоченных органов, которые признаны недействительными органом сертификации.

3.16 авторизация (authorization): Процесс предоставления субъекту привилегий, в том числе предоставление доступа на основе привилегий доступа или путем передачи привилегий от субъекта, обладающего более высокими привилегиями, субъекту с меньшими привилегиями.

Примечание - Адаптация определения, приведенного в ISO 7498-2:1989.

3.17 удостоверение авторизации (authorization credential): Подписанное объявление атрибутов разрешений, выданных пользователю.

3.18 доступность (availability): Свойство доступности и возможности беспрепятственного использования авторизованным субъектом.

[ISO 7498-2:1989]

3.19 базовый список отозванных сертификатов (base CRL): Список отозванных сертификатов, который служит основой для выпуска разностных списков отозванных сертификатов.

3.20 соглашение деловых партнеров (business partner agreement): Документ, используемый для разграничения юридической, этической и практической ответственности между подписчиками защищаемой медицинской информации (ЗМИ) и между взаимодействующими реализациями ЗМИ.

3.21 сертификат центра сертификации (СА certificate): Сертификат центра сертификации, выпущенный другим центром сертификации.

3.22 сертификат (certificate): Сертификат открытого ключа.

3.23 распространение сертификатов (certificate distribution): Акт публикации сертификатов и их передачи принципа безопасности.

3.24 владелец сертификата (certificate holder): Организация или лицо, указанное субъектом в действительном сертификате.

3.25 управление сертификатами (certificate management): Процедуры, имеющие отношение к сертификатам: генерация сертификатов, распространение сертификатов, архивирование и отзыв сертификатов.

3.26 политика сертификатов (certificate policy): Именованный свод правил, описывающих применимость сертификата в конкретном кругу субъектов и/или класс приложений с общими требованиями к информационной безопасности.

Пример - В конкретной политике сертификатов может быть указана применимость некоторого типа сертификатов для аутентификации транзакций электронного обмена данными в целях торговли товарами определенного ценового диапазона.

3.27 отзыв сертификата (certificate revocation): Акт аннулирования достоверной связи между сертификатом и его владельцем, поскольку сертификату больше нельзя доверять, хотя его срок и не истек.

3.28 список отозванных сертификатов (СОС) (certificate revocation list, CRL): Заверенный список сертификатов, которые издатель сертификатов считает недействительными.

Примечание - Наряду с СОС общего назначения могут быть определены специфичные типы СОС для конкретных сфер применения. Существует опубликованный список приостановленных и отозванных сертификатов (заверенный электронной подписью центра сертификации).

3.29 порядковый номер сертификата (certificate serial number): Целочисленное значение, уникальное для данного центра сертификации, который может быть однозначно связан с выпущенным им сертификатом.

3.30 список приостановленных сертификатов (СПС) (certificate suspension list, CSL): Опубликованный список приостановленных сертификатов (заверенный электронной подписью центра сертификации).

3.31 пользователь сертификата (certificate user): Организация или лицо, которому необходимы точные данные публичного ключа другой организации или лица.

3.32 система применения сертификатов (certificate using system): Реализация тех функций, определенных в спецификации каталога, которые применяются пользователем сертификата.

3.33 подтверждение действительности сертификата (certificate validation): Процесс установления того, что на заданный момент сертификат является действительным, включая возможность создания и проверки пути сертификации и подтверждение того, что на этот момент времени все сертификаты данного пути действительны (т.е. не просрочены и не отозваны).

3.34 проверка сертификата (certificate verification): Проверка аутентичности сертификата.

3.35*

___________________

* Соответствует оригиналу. - .

3.35.1 орган сертификации (certification authority, СА): Уполномоченный орган, которому одна или несколько участвующих сторон доверили выпуск и присвоение сертификатов. Орган сертификации может факультативно генерировать ключи для доверяющих ему участников.

Примечание - Адаптация определения, приведенного в ISO/IEC 9594-8:2001.

3.35.2 орган сертификации (certification authority): Орган, выпускающий сертификаты, подписывая их своим секретным ключом.

Примечание - Слово "орган" в термине "орган сертификации" означает всего лишь доверенную сторону, а не какое-либо государственное лицензирование. Более удачным термином может быть "издатель сертификата", но термин "орган сертификации" очень широко употребляется.

3.36 список отозванных центров сертификации (СОЦС) (certification authority revocation list, CARL): Список сертификатов открытого ключа, выпущенных для центров сертификации, которые издатель сертификатов считает недействительными.

3.37 путь сертификации (certification path): Упорядоченная последовательность сертификатов объектов в дереве информации каталога, которая может быть обработана с использованием открытого ключа первого объекта пути для получения последнего объекта пути.

3.38 шифротекст (ciphertext): Данные, получаемые в результате использования шифрования.

Примечание - Семантическое содержимое полученных в результате шифрования данных недоступно.

[ISO 7498-2:1989]

3.39 заявитель (claimant): Организация или лицо, запрашивающее у контролера выполнение или предоставление чувствительного сервиса в соответствии с привилегиями, указанными в его сертификате атрибута или в расширении атрибутов каталога субъекта его сертификата открытого ключа.

3.40 конфиденциальность (confidentiality): Свойство, позволяющее не давать права на доступ к информации или не раскрывать ее неуполномоченным лицам, логическим объектам или процессам.

[ISO 7498-2:1989]

3.41 информированное согласие (consent): Специальная политика, определяющая соглашение между организацией или лицом, выступающим в роли субъекта действия, и организацией или лицом, выполняющим это действие.

3.42 удостоверение (credential): Информация, описывающая атрибуты безопасности (идентичность или привилегию, либо и то, и другое), являющаяся необходимым условием/предпосылкой для назначения на роль или соответствия требованиям к назначению на роль.

Примечание - Удостоверения предъявляются при аутентификации либо делегировании и используются системой контроля доступа.

3.43 точка распространения СОС (CRL distribution point): Элемент каталога либо иной источник распространения СОС.

Примечание - СОС, распространяющийся такой точкой, может содержать только подмножество сертификатов, отозванных одним центром сертификации, а также отозванные сертификаты, выпущенные несколькими центрами сертификации.

3.44 криптография (cryptography): Дисциплина, охватывающая принципы, средства и методы преобразования данных для сокрытия их информационного содержимого либо предотвращения их не обнаруживаемой модификации или несанкционированного использования.

[ISO 7498-2:1989]

3.45 криптографический алгоритм, шифр (cryptographic algorithm, cipher): Метод преобразования данных для сокрытия их информационного содержимого либо предотвращения их не обнаруживаемой модификации или несанкционированного использования.

[ISO 7498-2:1989]

3.46 криптографическая система, криптосистема (cryptographic system, cryptosystem): Совокупность преобразований из обычного текста в шифротекст и обратно, конкретные преобразования, применяемые в зависимости от ключей.

Примечание - Преобразования обычно задаются математическим алгоритмом.

3.47 служба конфиденциальности данных (data confidentiality): Служба, которая может использоваться для защиты данных от несанкционированного раскрытия.

Примечание - Служба конфиденциальности опирается на систему аутентификации. Она может использоваться для защиты данных от перехвата.

3.48 целостность данных (data integrity): Способность данных не подвергаться изменению или аннулированию в результате несанкционированного доступа.

[ISO 7498-2:1989]

3.49 аутентификация источника данных (data origin authentication): Подтверждение, что источник полученных данных именно тот, который объявлен.

[ISO 7498-2:1989]

3.50 дешифрование, дешифрация (decipherment, decryption): Процесс получения исходных данных из шифротекста.

Примечания

1 Шифротекст мог быть повторно зашифрован, и однократная расшифровка может не привести к получению исходных незашифрованных данных.

2 Адаптация определения из ISO/IEC 2382-8:1998.

3.51 делегирование (delegation): Передача привилегии от ее обладателя другому субъекту.

3.52 путь делегирования (delegation path): Упорядоченная последовательность сертификатов, которая может быть обработана наряду с аутентификацией идентичности заявителя привилегий для проверки аутентичности его привилегий.

3.53 разностный СОС (рСОС) (delta CRL, dCRL): Частичный список отозванных сертификатов, в котором перечислены только те сертификаты, чье состояние отзыва изменилось с момента выпуска базового СОС.

3.54 электронная подпись (digital signature): Электронная подпись - дополнительные данные или криптографическое преобразование (см. криптография) какого-либо блока данных, позволяющие получателю блока данных убедиться в подлинности отправителя и целостности блока данных и защитить его от искажения с помощью, например, получателя.

[ISO 7498-2:1989]

3.55 шифрование, шифрация (encipherment, encryption): Криптографическое преобразование данных (см. криптография) для получения шифротекста.

[ISO 7498-2:1989]

3.56 конечный субъект (end entity): Субъект сертификата, использующий свой секретный ключ для иных целей, нежели подпись сертификата, или доверяющий субъект.

3.57 список отзыва сертификатов атрибута конечных субъектов (САКС) (end-entity attribute certificate revocation list, EARL): Список отозванных сертификатов атрибута, признанных недействительными издателем сертификатов и выпущенных для владельцев сертификатов, не являющихся органами по присвоению атрибутов.

3.58 список отзыва сертификатов открытого ключа конечных субъектов (СОКС) (end-entity public key certificate revocation list, EPRL): Список отозванных сертификатов открытого ключа, выпущенных для владельцев сертификатов, не являющихся центрами сертификации, и признанных недействительными издателем сертификатов.

3.59 переменные среды (environmental variables): Положения политики, требуемые для принятия решений об авторизации, которые не входят в статические структуры, но могут быть предоставлены контролеру привилегий с помощью местных средств (например, время суток или текущий баланс счета).

3.60 полный СОС (full CRL): Полный список отозванных сертификатов, в котором перечислены все сертификаты, отозванные в определенной сфере действия.

3.61 функциональная роль (functional role): Роль, связанная с действием, которая может быть назначена для выполнения в процессе этого действия.

Примечания

1 Функциональные роли соответствуют понятию участия, определенного в справочной информационной модели RIM (Reference Information Model).

2 Адаптация определения из стандарта ISO/TS 21298:2008.

3 См. также структурную роль (3.105).

3.62 функция хэширования (hash function): Функция (математическая), которая отображает значения из большого домена (возможно, очень большого) на меньший диапазон значений.

Примечание - Функция хэширования считается "хорошей", если результат ее применения к значениям из (большого) подмножества домена равномерно (и практически случайным образом) распределяется по меньшему диапазону значений.

3.63 владелец (holder): Организация или лицо, которому делегированы некоторые привилегии либо непосредственно источником авторизации, либо косвенным образом другим органом по присвоению атрибутов.

3.64 идентификация (identification): Выполнение тестов, позволяющих системе обработки данных опознать субъект.

[ISO/IEC 2382-8:1998]

3.65 идентификатор (identifier): Информационный объект, используемый для объявления идентичности перед тем как получить подтверждение соответствия от определенного аутентификатора.

[ENV 13608-1:2007]

3.66 косвенный СОС (кСОС) (indirect CRL, iCRL): Список отозванных сертификатов, содержащий информацию об отзыве сертификатов, выпущенных органами, отличающимися от того, который выпустил этот список.

3.67 целостность (integrity): Свойство информации, согласно которому она случайно или преднамеренно не изменена.

[ISO 7498-2:1989]

3.68 ключ (key): Последовательность символов, управляющая операциями шифрования и дешифрования.

[ISO 7498-2:1989]

3.69 соглашение о ключе (key agreement): Метод соглашения о значении ключа без передачи значения ключа, даже в зашифрованной форме, например алгоритм Диффи-Хеллмана.

Примечание - Дополнительную информацию о механизмах соглашения о ключе см. в ISO/IEC 11770-1.

3.70 управление ключами (key management): Генерация, сохранение, распределение, удаление, архивирование и применение ключей в соответствии с политикой безопасности.

[ISO 7498-2:1989]

3.71 протокол LDAP (Lightweight Directory Access Protocol, LDAP - облегченный протокол доступа к каталогам): Стандартный протокол доступа к каталогам, обеспечивающий публичный или контролируемый доступ к сертификатам и к другой информации, необходимой для инфраструктуры открытых ключей.

3.72 неоспоримость (non-repudiation): Услуга, обеспечивающая каждой из участвующих сторон доказательство целостности и происхождения данных (неразрывно друг от друга).

3.73 объектный идентификатор (ОИД) (object identifier, OID): Уникальный алфавитно-цифровой/цифровой идентификатор, зарегистрированный в соответствии со стандартом регистрации идентификаторов ISO и присвоенный конкретному объекту или классу объектов.

Примечание - Объектный идентификатор служит именем политики сертификации, которое записано в поле каждого сертификата, выпущенного в соответствии с этой политикой.

3.74 метод объекта (object method): Действие, которое может быть осуществлено с ресурсом.

Пример - Файловая система может читать и записывать данные объекта, а также выполнять его методы.

3.75 односторонняя функция (one-way function): Легко вычисляемая (математическая) функция, для которой по значению в диапазоне возможных значений вычислительно сложно найти такое входное значение

, для которого

![]() .

.

Примечание - Может существовать небольшое число значений , для которых поиск

не будет вычислительно сложным.

3.76 разрешение (permission): Разрешение выполнения операции над одним или несколькими объектами, защищенными в соответствии с ролевым управлением доступом.

3.77 политика (policy): Комплекс юридических, методических, организационных, функциональных и технических обязательств или запретов по обмену информацией и совместной деятельности.

3.78 соглашение о политиках (policy agreement): Письменное соглашение, в котором все участвующие стороны обязуются придерживаться определенного комплекса политик.

3.79 точка принятия решения о политике (ТРП) (policy decision point, PDP): Системный объект, выбирающий применяемую политику и предоставляющий решение об авторизации.

Примечания

1 Этот термин имеет иное определение в документе RFC 3198 [45].

2 Этот термин соответствует термину "Access Decision Function" (ADF, функция принятия решения о доступе), определенному в ISO 10181-3:1996.

3.80 точка применения политики (ТПП) (policy enforcement point, PEP): Системный объект, выполняющий контроль доступа путем запросов на принятие решения о доступе и применения решений об авторизации.

Примечания

1 Это определение термина дано совместно рабочей группой Policy Framework Working Group организации IETF и рабочей группой DMTF/CIM (Distributed Management Task Force/Common Information Model) в документе RFC 3198.

2 Этот термин соответствует термину "Access Enforcement Function" (AEF, функция применения решения о доступе), определенному в ISO 10181-3:1996.

3.81 отображение политик (policy mapping): При условии, что центр сертификации (ЦС), действующий в одном домене, сертифицирует ЦС, действующий в другом домене, конкретная политика, определенная во втором домене, может считаться уполномоченным органом первого домена эквивалентной (но не обязательно идентичной во всех отношениях) некоторой политике, определенной в первом домене.

3.82 принципал (principal): Действующее лицо, способное реализовать определенные сценарии (пользователь, организация, система, устройство, прикладная программа, компонент, объект).

3.83 секретный ключ (private key): Ключ, используемый в асимметричном криптографическом алгоритме, обладание которым ограничено (обычно только одним субъектом).

[ISO/IEC 10181-1:1996]

3.84 привилегия (privilege): Право, предоставленное субъекту уполномоченным органом в соответствии с атрибутом этого субъекта.

3.85 заявитель привилегии (privilege asserter): Обладатель привилегии, использующий свой сертификат атрибута или сертификат открытого ключа для заявления о наличии привилегии.

3.86 инфраструктура управления привилегиями (ИУП) (privilege management infrastructure, PMI): Инфраструктура, способная поддерживать функцию управления привилегиями для обеспечения развитой службы авторизации во взаимодействии с инфраструктурой открытых ключей.

3.87 политика привилегий (privilege policy): Политика, описывающая условия, при которых контролер привилегий может предоставить/выполнить защищенный сервис в интересах заявителя привилегии.

Примечание - Политика привилегий определяется в терминах атрибутов, ассоциированных с сервисом, и атрибутов, ассоциированных с заявителем привилегии.

3.88 контролер привилегий (privilege verifier): Субъект, подтверждающий соответствие сертификатов политике привилегий.

3.89 открытый ключ (public key): Ключ, используемый в асимметричном криптографическом алгоритме и допускающий его общедоступную реализацию.

[ISO/IEC 10181-1:1996]

3.90 сертификат открытого ключа (public key certificate, PKC): Сертификат открытого ключа (СОК), соответствующий стандарту Х.509 [Х.509], обеспечивающий связь идентичности с открытым ключом.

Примечание - Идентичность может быть использована для обеспечения принятия решений системой контроля доступа, основанной на использовании идентификации, которой клиент предоставляет доказательство обладания секретным ключом, соответствующим открытому ключу, содержащемуся в сертификате открытого ключа.

3.91 инфраструктура открытых ключей (ИОК) (public key infrastructure, PKI): Инфраструктура, используемая в отношениях между владельцем ключа и доверяющей стороной и позволяющая доверяющей стороне использовать сертификат, связанный с владельцем ключа по меньшей мере для одного приложения, использующего сервис безопасности, зависящий от открытого ключа.

Примечание - В ИОК входят центр сертификации, структура данных сертификата, средства, позволяющие доверяющей стороне получить текущую информацию о состоянии отзыва сертификата, политика сертификации и методы проверки практики сертификации.

3.92 доверяющая сторона (relying party): Получатель сертификата, доверяющий этому сертификату или электронной подписи, проверенной с помощью этого сертификата.

3.93 роль (role): Комплекс способностей и/или действий, связанный с выполнением работы.

Примечание - Для управления ролью могут быть определены связи между субъектами, структурными и функциональными ролями [ISO/TS 21298:2008].

3.94 сертификат назначения роли (role assignment certificate): Сертификат, содержащий атрибут роли, назначающий одну или более ролей владельцу сертификата.

3.95 сертификат роли (role certificate): Сертификат, назначающий привилегии роли, а не напрямую какому-либо лицу.

Примечание - Лица, которым назначена данная роль с помощью сертификата атрибута или сертификата открытого ключа, в котором это назначение указано в дополнении Subject Directory Attributes, косвенно обладают привилегиями, назначенные сертификатом роли.

3.96 сертификат спецификации роли (role specification certificate): Сертификат, содержащий назначение привилегий роли.

3.97 чувствительность (sensitivity): Характеристика ресурса с позиции его ценности или важности.

3.98 безопасность (security): Состояние защищенности, при котором обеспечиваются доступность, конфиденциальность, целостность и учетность.

3.99*

___________________

* Соответствует оригиналу. - .

3.99.1 политика безопасности (security policy): Утвержденный план или способ действий по обеспечению информационной безопасности.

[ISO/IEC 2382-8:1998]

3.99.2 политика безопасности (security policy): Свод правил, составленный уполномоченным органом по безопасности, регулирующий использование и предоставление сервисов и средств безопасности.

3.100 сервис безопасности (security service): Сервис, предоставляемый каким-либо уровнем взаимодействия открытых систем, который обеспечивает адекватную защиту систем или процедур передачи данных.

[ISO 7498-2:1989]

3.101 простая аутентификация (simple authentication): Аутентификация, основанная на применении паролей.

3.102 источник полномочий (source of authority, SoA): Орган по присвоению атрибутов, которому контролер привилегий доступа к определенному ресурсу доверяет как единственному лицу, уполномоченному назначать набор привилегий, либо специальный вид такого органа, которому контролер неограниченно доверяет.

Примечание - Контролер доверяет источнику привилегий делегировать свою привилегию владельцам сертификатов, часть из которых, в свою очередь, могут делегировать ее другим владельцам сертификатов.

3.103 усиленная аутентификация (strong authentication): Аутентификация с помощью удостоверений, созданных с помощью криптографических методов.

3.104 структурная роль (structural role): Структурные роли описывают отношения между субъектами в части компетенции (роли, определенные в модели RIM). Они нередко отражают организационные или структурные отношения (иерархии).

[ISO/TS 21298:2008]

Примечание - См. определение функциональной роли (3.61).

3.105 цель (target): Ресурс, к которому субъект запрашивает доступ.

Примечание - Чувствительность цели моделируется в данном документе как набор атрибутов, описанный либо нотацией ASN.1, либо в форме элементов на языке XML.

3.106 доверие (trust): Качество, при наличии которого о субъекте говорят, что он "оказывает доверие" другому субъекту, т.е. он (первый субъект) предполагает, что второй субъект будет действовать в полном соответствии с ожиданиями первого субъекта.

Примечание - Понятие доверия может относиться только к некоторой специфичной функции. Ключевая роль доверия в данном контексте состоит в описании отношений между аутентифицирующимся субъектом и уполномоченным органом; субъект должен быть уверен, что он может доверять тому, что уполномоченный орган создает только валидные и надежные сертификаты.

3.107 третья сторона (third party): Сторона, выполняющая определенную функцию безопасности как часть протокола обмена данными, но не являющаяся ни создателем, ни получателем данных.

3.108 доверенная третья сторона (ДТС) (trusted third party, ТТР): Третья сторона, которая при реализации протокола безопасности считается доверенной.

Примечание - Этот термин используется во многих стандартах ISO/IEC и в других документах, которые, в основном, описывают сервисы ЦС. Однако это понятие шире и включает в себя такие сервисы как штампы времени и, возможно, депонирование ключей. Третьи доверенные стороны обеспечивают базовые сервисы, инфраструктурные сервисы и дополнительные сервисы.

3.109 контролер (verifier): Субъект, ответственный за выполнение или предоставление чувствительного сервиса квалифицированным заявителям или за получение сервиса от таких заявителей.

Примечание - Контролер применяет политику привилегий. При проверке пути сертификации контролер является доверенной стороной определенного типа.

4 Список сокращений

В этом списке приведены сокращения, использованные в настоящем стандарте.

АА | - орган по присвоению атрибутов (Attribute Authority); |

AARL | - список отзыва органов по присвоению атрибутов (Attribute Authority Revocation List); |

ACI | - информация контроля доступа (Access Control Information); |

ACRL | - список отзыва сертификатов атрибута (Attribute Certificate Revocation List); |

ADF | - функция принятия решения о доступе (Access Decision Function); |

ADI | - информация о решении контроля доступа (Access Control Decision Information); |

AEF | - функция применения решения о доступе (Access Enforcement Function); |

ANSI | - Американский национальный институт стандартов (American National Standards Institute); |

ARL | - список отзыва уполномоченных органов (Authority Revocation List); |

СА | - центр сертификации (Certification Authority); |

CARL | - список отзыва центров сертификации (Certification Authority Revocation List); |

CIM | - общая информационная модель (Common Information Model); |

CORBA | - общая архитектура брокера объектных запросов (Common Object Request Broker Architecture); |

CRL | - список отзыва сертификатов (Certificate Revocation List); |

dCRL | - разностный список отзыва сертификатов (Delta Certificate Revocation List); |

DAP | - протокол доступа к каталогам (Directory Access Protocol); |

DEA | - управление по борьбе с наркотиками (Drug Enforcement Administration); |

DIB | - информационная база каталога (Directory Information Base); |

DIT | - информационное дерево каталога (Directory Information Tree); |

DMTF | - Рабочая группа по распределенному управлению (Distributed Management Task Force); |

DSA | - агент системы каталога (Directory System Agent); |

DTD | - определение типов данных (Data Type Definition); |

DUA | - агент пользователя каталога (Directory User Agent); |

EARL | - список отзыва сертификатов атрибута конечных субъектов (End-entity Attribute Certificate Revocation List); |

EHR | - электронная медицинская карта (Electronic Health Record); |

EPRL | - список отзыва сертификатов открытого ключа конечных субъектов (End-entity Public Key Certificate Revocation List); |

HL7 | - организация Health Level Seven; |

iCRL | - косвенный список отзыва сертификатов (Indirect Certificate Revocation List); |

IETF | - организация Internet Engineering Task Force; |

IT | - информационная технология (Information Technology); |

LDAP | - облегченный протокол доступа к каталогам (Lightweight Directory Access Protocol); |

OASIS | - организация Organization for the Advancement of Structured Information Standards; |

OCSP | - Онлайновый протокол статуса сертификата (Online Certificate Status Protocol); |

OMG | - организация Object Management Group; |

PA | - орган по присвоению привилегий (Privilege Allocator); |

PDP | - точка принятия решения о политике (Policy Decision Point); |

PEP | - точка применения политики (Policy Enforcement Point); |

PKC | - сертификат открытого ключа (Public Key Certificate); |

PKCS | - криптосистема открытых ключей (Public Key Cryptosystem); |

PKI | - инфраструктура открытых ключей (Public Key Infrastructure); |

PMI | - инфраструктура управления привилегиями (Privilege Management Infrastructure); |

PPS | - комплекс политик разрешения доступа (Permission Policy Set); |

RA | - центр регистрации (Registration Authority); |

RBAC | - ролевой контроль доступа (Role-Based Access Control); |

RPS | - комплекс политик роли (Role Policy Set); |

S/MIME | - защищенные многоцелевые расширения почты Интернет (Secure Multipurpose Internet Mail Extensions); |

SAML | - язык разметки подтверждения безопасности (Security Assertion Markup Language); |

SOA | - сервис-ориентированная архитектура (Service-Oriented Architecture); |

SoA | - источник полномочий (Source of Authority); |

SPML | - язык разметки предоставления сервисов (Service Provisioning Markup Language); |

TTP | - доверенная третья сторона (Trusted Third Party); |

UDDI | - Универсальное описание, поиск и взаимодействие (Universal Description, Discovery and Integration); |

UHID | - универсальный идентификатор пациента (Universal Healthcare Identifier); |

UML | - Унифицированный язык моделирования (Unified Modeling Language); |

URI | - универсальный идентификатор ресурса (Uniform Resource Identifier); |

XACML | - расширяемый язык разметки контроля доступа (eXtensible Access Control Markup Language); |

XML | - расширяемый язык разметки (eXtensible Markup Language). |

5 Структуры и сервисы управления привилегиями и контроля доступа

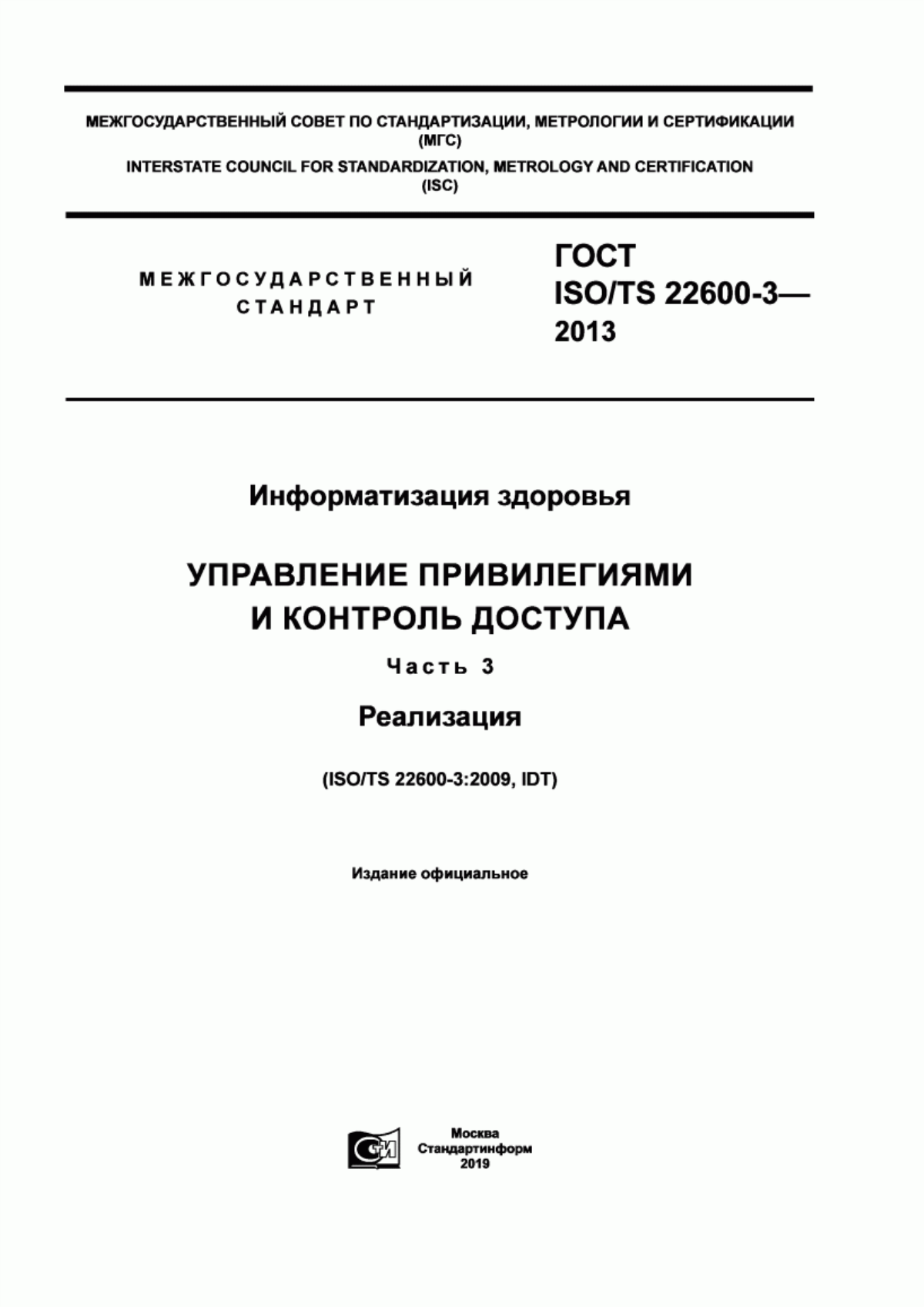

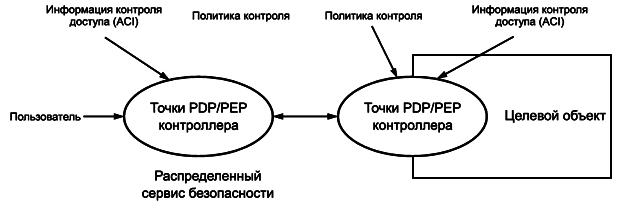

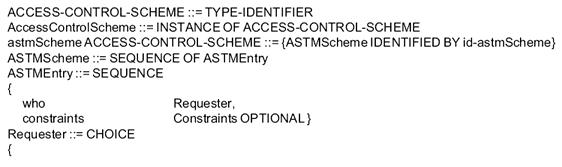

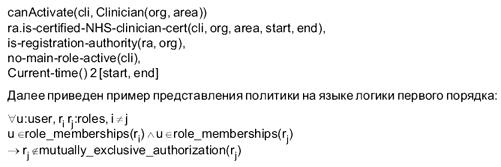

Управление привилегиями и контроль доступа регулируются политиками. Для обеспечения интероперабельности эти политики должны быть формализованы. В соответствие с Общей компонентной моделью базовый класс структуры политик был определен в стандарте ISO/TS 22600-2 (рисунок 1). Как упоминалось в этом стандарте, политики могут иметь разные представления. Например, определение политик веб-сервисов, использованное организацией OASIS, предусматривает общую модель и синтаксис для описания и передачи политики веб-сервиса. Оно задает описание политики в форме общих сообщений, в которых передаются заявления о политике, а также механизмы вложений, позволяющие использовать представление политики в существующих технологиях сервисов XML. В настоящем документе конкретное представление политик не используется.

Рисунок 1 - Диаграмма базовых классов политик

Рисунок 1 - Диаграмма базовых классов политик

Управление привилегиями и контроль доступа основаны на некотором комплексе инфраструктурных сервисов, которые прямо или косвенно связаны с сервисами информационной безопасности и конфиденциальности. В этом аспекте необходимо упомянуть ряд сервисов ИОК и доверенных третьих сторон, например, управление идентификацией, управление ролями и привилегиями, управление политиками, управление объектами и т.д. Кроме того, требуется обсудить такие сервисы как аудит, LDAP, обнаружение вторжений и т.д. Их реализации, в том числе механизмы сервисов и состав нормативно-справочной информации, быстро меняются и обсуждение этих вопросов вынесено в справочные приложения. Содержание настоящего документа в максимально возможной степени согласовано со стандартом ASTM Е2585-07.

В описанной далее модели информационной безопасности в связи со специфичными требованиями и условиями здравоохранения необходимо рассмотреть весь спектр сервисов и механизмов безопасности, которые могут выполняться в микрообластях.

а) Взаимодействие между зонами безопасности

По соглашению участвующих сторон отдельные зоны безопасности в доменной модели могут передавать информацию о привилегиях. Такое взаимодействие между зонами должно координироваться как на техническом, так и на документальном уровне. При создании и передаче информации о комплексах привилегий должна приниматься во внимание организационная структура.

b) Техническая основа

Необходим контроль обменов информацией о привилегиях, гарантирующий, что смысл привилегий согласован между зонами безопасности. Для обеспечения возможности такого контроля можно создать стандартный комплекс привилегий. Он может включать в себя отображение эквивалентных привилегий, совместно определенное зонами безопасности. Эквивалентность передаваемых привилегий может быть проверена на технической основе, чтобы гарантировать необходимые следствия их применения.

c) Административная основа

1) Информация о привилегиях, передаваемая между зонами безопасности, может относиться к разным административным субъектам (например, разным деловым партнерам или организациям). В этом случае соглашение об обмене привилегиями и их применении должно документироваться, обычно в форме "соглашения деловых партнеров". Наличие такого соглашения необходимо для разделения юридической, этической и практической ответственности между деловыми партнерами. Оно может быть распространено на других участников реализованной инфраструктуры управления привилегиями. Эквивалентная процедура выполняется в инфраструктуре открытых ключей с помощью заявления о практике сертификации и политик сертификации. В политиках веб-сервисов используется альтернативная процедура "заявлений о политике".

2) В одном учреждении или организации может существовать несколько зон безопасности. Документ, регламентирующий разделение ответственности между такими зонами, должен быть оформлен в виде соглашения деловых партнеров или протокола о намерениях (MOU - memorandum of understanding). Этот документ должен периодически пересматриваться, чтобы обмен привилегиями между зонами безопасности осуществлялся, пока у организации есть в этом необходимость.

d) Организационные требования.

Информация о привилегиях, передаваемая между зонами безопасности, должна быть структурирована. Ее структура должна соответствовать организационным требованиям. Образование зоны безопасности, охватывающей определенную организационную цель (например, бухгалтерский или кадровый учет), является существенным элементом согласованного подхода. С учетом других внешних факторов (например, угроз) результирующий стандартный набор привилегий, пригодный для обмена между зонами безопасности, должен быть, как следствие, весьма ограниченным. При этом набор привилегий, предназначенный для одной части организации (например, для бухгалтерии), не должен включать в себя привилегии, необходимые другой, не связанной части организации (например, кадровой службе). Кроме того, результирующий набор общих привилегий должен содержать ровно те привилегии, которые необходимы для достижения определенной цели.

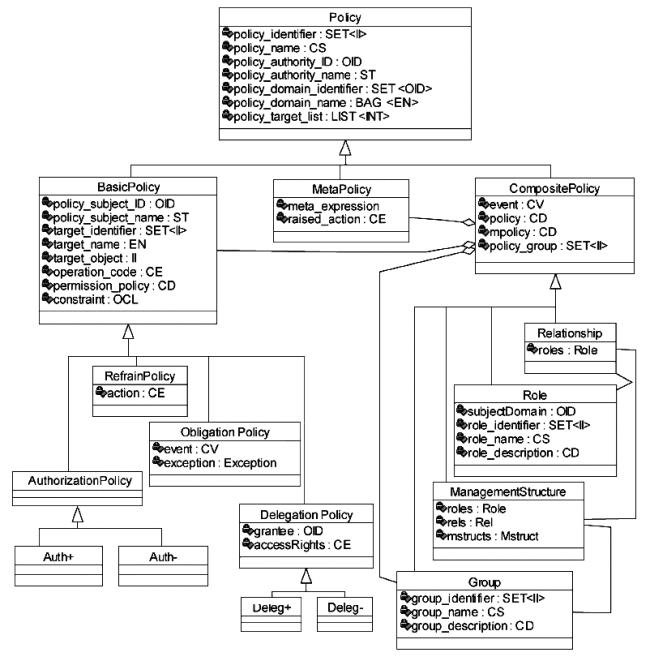

В настоящем документе рассматриваются только те аспекты, которые представлены затененными прямоугольниками на рисунке 2.

Рисунок 2 - Аспекты безопасности, рассматриваемые в настоящем документе

Рисунок 2 - Аспекты безопасности, рассматриваемые в настоящем документе

Все сервисы управления включают в себя создание, именование, определение, группировку или классификацию, присваивание, эксплуатацию, исправление, синхронизацию и деактивацию, и т.д.

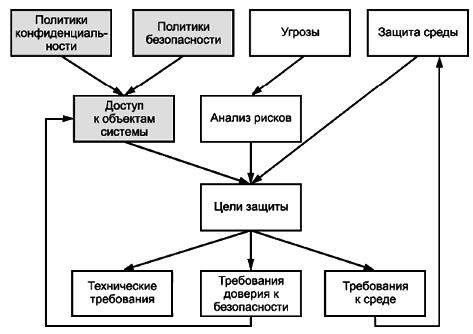

Будучи основаны на данной модели политик, управление привилегиями и контроль доступа должны управляться политиками в соответствии со стандартами ISO/TS 22600-1 и ISO/TS 22600-2, как показано на рисунке 3 (см. [2,3]).

Рисунок 3 - Схема ролевого контроля доступа, управляемого политиками

Рисунок 3 - Схема ролевого контроля доступа, управляемого политиками

6 Интерпретация формальных моделей, определенных в ISO/TS 22600-2, для сферы здравоохранения

Формальные модели, определенные в ISO/TS 22600-2, основаны на Общей компонентной модели (см. [3, 4]). В этой модели применен архитектурный подход, состоящий в формальном представлении понятий и связей между ними. Эти понятия и связи представляют знания и являются производными от источников, полученными с помощью моделирования ограничений. Чтобы облегчить понимание моделей, представленных в настоящем документе, далее приведено краткое описание основных принципов, сопровождаемое некоторыми уточнениями или профилями моделей, определенных в стандарте ISO/TS 22600-2.

Чтобы понять, передать и изменить реальность в соответствии с нашими социальными, экологическими, организационными или техническими деловыми целями, ее надо наблюдать, описывать и правильно интерпретировать в замкнутом цикле с помощью моделей (см. [5, 6, 7, 8]). Модель является мысленным представлением чего-то полезного в реальном мире, в которой не обязательно учитывать каждую деталь реальности. С помощью моделей создаются знания. Разработка математических моделей помогает их разработчикам и лицам, принимающим решения, понимать связи между важными характеристиками деловых процессов. С другой стороны, описание и особенно интерпретация реальных систем основаны на знании. Знание суть сочетание инстинктов, идей, правил и процедур, которые управляют действиями и решениями. Оно используется для преобразования данных в информацию, полезную в конкретной ситуации. Знание помогает пользователям интерпретировать информацию и действовать на ее основе. Построение терминов подразумевает знание. Следовательно, классификация наборов терминов представляет собой упорядочение знания. Модель классификации терминов состоит из элементов и их представлений (семантических понятий, терминов), связей между элементами терминологии классификации, явного представления этих связей (см. [9]).

7 Представление понятий в информационных системах здравоохранения

7.1 Введение

Понятие можно рассматривать как формальную модель. Оно должно быть уникально идентифицируемым, независимым и признанным экспертами и пользователями. Понятие как компонент знания может, как и любой компонент, иметь специализации и обобщения. Оно обеспечивает согласованное описание объектов предметной области, которые идентифицируются и пользователями предметной области используются независимо для записи информации (см. [8]). Совокупность понятий называется "онтологией". Онтология обеспечивает формализацию знаний предметной области. Для представления знаний наиболее часто используются два из ряда возможных подходов: продукционный подход (продукционные правила, правила "если-то") и фреймовый подход. Продукционный подход основан на различных стратегиях рассуждений. В основе фреймов лежит объектно-ориентированный подход, описывающий необходимые характеристики объекта. Фреймы состоят из слотов, описывающих атрибуты объекта конкретного типа. Данные во фрейме могут использоваться для описания соответствующей ситуации, для организации данных и для идентификации исключений. Любой слот фрейма должен иметь значение, заданное по умолчанию, или ссылку на другой фрейм. Таким образом, понятие представляет собой согласованное описание предметных сущностей (компонентов), которые определяются отдельно и используются для записи информации. Знание состоит из понятий, которые могут объединяться или декомпозироваться с помощью обобщения или специализации, которые определяют отношения между этими понятиями. Для достижения целей организации от внедрения информационных систем необходимо организовать выполнение: анализа, концептуализации, проектирования, реализации и эксплуатации информационных систем, учитывая методы работы, имеющуюся информацию, уровень персонала и применяемые информационные технологии.

Подобно представлению знаний о мире объектов или компонентов, понятия также структурированы (организованы) в виде слотов (см. определение фрейма выше). Такое структурирование может быть выполнено с помощью всех известных представлений понятий в сфере здравоохранения, например, архетипов (archetypes), модулей представления медицинских знаний, записанных с помощью синтаксиса Ардена (Arden Syntax MLM), языков ограничений объектов (OCL - Object Constraint Language), а также с помощью формальных представлений политик безопасности, например, с помощью логики первого порядка или логики предикатов, либо с помощью таких формальных языков как SAML, XACML и т.д.

7.2 Языки описания предметных областей

Для обеспечения представления и передачи знаний необходимо адекватно представлять соответствующие понятия, что реализуется с помощью общих языков, языков для конкретных предметных областей, формальных языков и формальных моделей. Термины и применяемые знания могут объединяться в терминологии и онтологии. Метатезаурусы определяют представление знаний о предметной области (см. таблицу 1). Понятия, специфичные для предметной области, формируются из требований к бизнес-процессам. Поэтому любой процесс разработки современной информационной системы должен начинаться с выбора процессов и методов разработки требований и анализа архитектуры, т.е. с создания модели бизнес-процессов. На этом этапе эксперты в данной предметной области определяют структуру бизнес-процессов или выбирают их шаблоны, отражающие реальные бизнес-процессы, без учета их дальнейшей реализации в информационно-коммуникационной среде. На следующем этапе должна быть выбрана методология разработки, установки, тестирования, эксплуатации и интеграции приложений. Обеспечивая полный цикл разработки информационной системы, Общая компонентная модель описывает любую модель бизнес-процессов предприятия. Трехмерная архитектура модели позволяет представлять знания с помощью понятий и связей между ними, включая обобщение и специализацию. С другой стороны, для моделирования понятий, используемых в здравоохранении, могут использоваться архетипы.

Таблица 1 - Представление знаний с помощью метатезаурусов

Понятия |

Связи |

Представления понятий и правил на разных уровнях представления знаний обеспечивают разные степени интероперабельности. На самом верхнем уровне стабильной архитектуры, построенной в соответствии с Общей компонентной моделью и формальными моделями, предложенными в ISO/TS 22600-2 для управления привилегиями и контроля доступа, обеспечивается автономная семантическая интероперабельность. В зависимости от средств выражения понятий, с помощью которых структурная и функциональная информация может интерпретироваться человеком или компьютером, интероперабельность переносится на нижележащие уровни. В то время как структурная информация позволяет договариваться о политиках, функциональная основана на присваивании атрибутов, осуществляемом администраторами или другими системными пользователями (например, пациентами). В этом контексте требуется управлять взаимосвязями представлений понятий разных предметных областей, используя разные языки предметных областей. Далее кратко обсуждаются различные способы представления политик, а также средства назначения и реализации.

7.3 Моделирование ограничений на языке OCL

Язык ограничений объектов OCL является стандартным расширением языка UML, позволяющим формулировать запросы к элементам модели, ограничивать элементы (во время моделирования) и определять операции запросов [5, 11]. Он обеспечивает возможность интеграции в архитектурном процессе. В парадигме Общей компонентной модели определение бизнес-правил вызывает большие затруднения. Язык OCL обеспечивает ограничения моделей со специальным поведением. Выражения языка OCL состоят из трех частей: контекст пакета (необязательный), контекст выражения (обязательный) и одно или несколько выражений. Ограничения на языке OCL организованы в форме выражений (таблица 2).

Таблица 2 - Моделирование ограничений на языке OCL

package <путьКПакету> | контекст пакета |

context <имяЭкземпляраКонтекста>:<элементМодели> | контекст выражения |

<типВыражения><имяВыражения>: | выражение |

<телоВыражения> | |

<типВыражения><имяВыражения>: | выражение |

<телоВыражения> | |

endpackage |

7.4 Другие представления ограничений

7.4.1 Общие сведения

В соответствии с Общей компонентной моделью, здравоохранение и используемые в нем информационные системы имеют дело не только с медициной и биологией, но и с другими предметными областями. Среди них необходимо упомянуть финансирование, технологию, правовые аспекты и безопасность. Рассматривая безопасность, необходимо моделировать юридические понятия и понятия, в которых формулируются политики безопасности. Политика охватывает все аспекты системы здравоохранения и информационных систем здравоохранения, например, юридические, социальные, психологические, функциональные и технические.

Управление политикой безопасности может включать в себя все или часть следующих этапов: составление, пересмотр, тестирование, утверждение, публикация, комбинирование, анализ, модификация, прекращение действия, поиск и применение политики. Полная политика, применимая к запросу, требующему решения, может состоять из ряда отдельных правил или политик. Например, для приложения, обеспечивающего конфиденциальность персональных данных, субъект персональной информации может определить одни аспекты политики раскрытия этой информации, в то время как организация, являющаяся владельцем этой информации, может определить другие аспекты. Чтобы принять решение об авторизации запроса, необходимо объединить эти две отдельные политики и сформировать из них одну, применимую к запросу на доступ к информации.

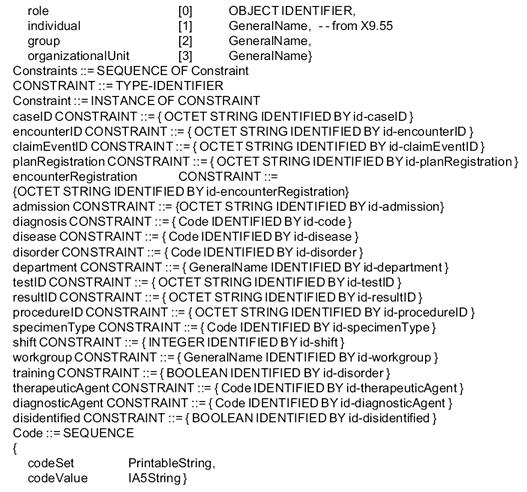

Язык разметки объявлений безопасности SAML (Security Assertion Markup Language), предложенный организацией OASIS, описывает средствами языка XML сервисы безопасности, сопоставленные элементам структуры заголовок-тело-ссылка. Для формального моделирования политик и описания правил контроля доступа эта организация предложила язык XACML, который также является метаязыком по отношению к языку XML.

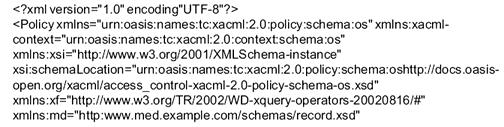

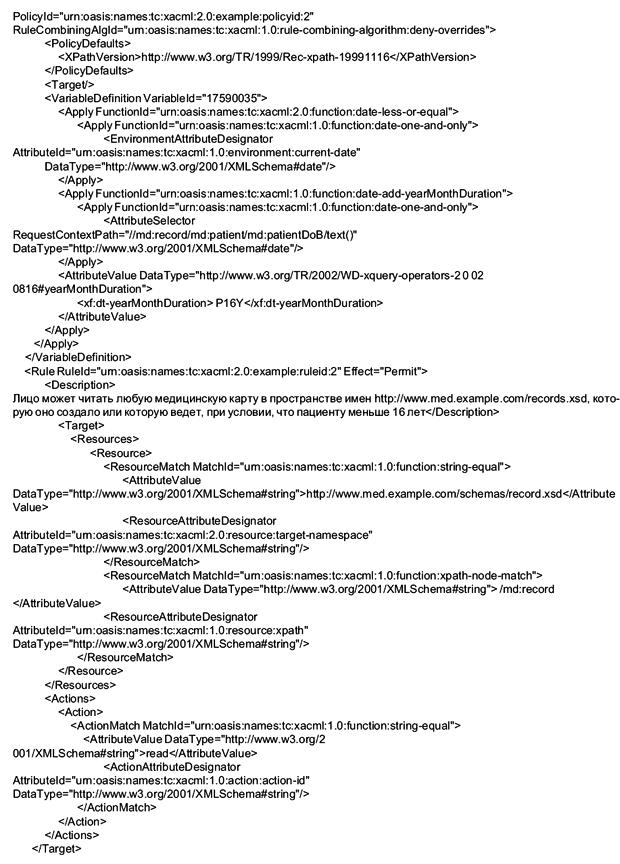

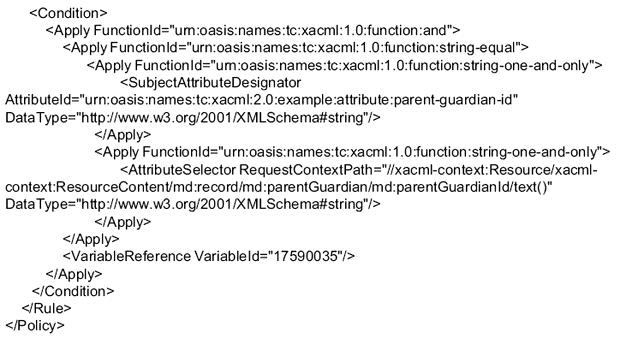

7.4.2 Язык ХАСМL

Язык XACML определяет три элемента политики верхнего уровня: <Rule> (правило), <Policy> (политика) и <PolicySet> (комплекс политик) [12]. Элемент <Rule> содержит булево выражение, которое может быть вычислено отдельно. Однако решение об авторизации (например, принимаемое точкой принятия решения о политике), не должно приниматься без ссылки на соответствующую политику. В языке XACML предложены алгоритмы комбинирования правил, позволяющие, к примеру, не разрешать переопределение (упорядоченное и неупорядоченное), разрешать переопределение (упорядоченное и неупорядоченное), выбор первого или только одного применимого правила.

Элемент политики <Policy> содержит совокупность элементов правил <Rule> и заданную процедуру сочетания результатов применения этих правил. Результат выполнения этой процедуры служит основой для решения об авторизации, принимаемом точкой принятия решения о политике.

Элемент комплекса политик <PolicySet> содержит совокупность элементов политик <Policy> или другие комплексы политик <PolicySet>, а также заданную процедуру сочетания результатов применения этих политик и комплексов политик. Это стандартный способ образования одной комбинированной политики путем сочетания отдельных политик.

Основными компонентами правил являются: цель, эффект и условие. Цель определяет комплекс ресурсов, субъектов и среду.

Следовательно, политика включает в себя цель основных компонентов, идентификатор алгоритма сочетания правил, комплекс правил и обязательства.

Представленная структура и функция частично отражают компонентную архитектуру политик, описанную в стандарте ISO/TS 22600-2. При этом, однако, упрощены определенные субкомпоненты политики. Детальные сведения см. в определении языка XACML [12].

7.4.3 Язык WSDL

Язык описания веб-сервисов WSDL (Web Services Description Language) представляет собой грамматику на языке XML, предназначенную для описания веб-сервисов. На нем описывается информация об интерфейсах общедоступных функций, типах данных для всех сообщений, привязках к используемому транспортному протоколу, а также к адресам заданных сервисов. Такое описание представляет собой контракт между запрашивающим приложением и приложением, реализующим сервис. Этот контракт не зависит от платформы реализации и языка.

7.4.4 Язык BPEL

Язык выполнения бизнес-процессов BPEL (Web Services Description Language) построен на основе языка XML и предназначен для описания бизнес-процесса в распределенной взаимодействующей среде. Он формализует управляемые компоненты и исключения. Модель процессов BPEL4WS является надстройкой над моделью сервисов, определенной в языке WSPL (Web Services Policy Language).

7.4.5 Спецификация WS-policy

Спецификация политик веб-сервисов WS-policy является гибкой и расширяемой грамматикой на языке XML и предназначена для описания возможностей, требований и общих характеристик объектов систем, основанных на применении веб-сервисов, в форме информации о политике веб-сервиса, специфичной для конкретной предметной области. Она определяет комплекс альтернативных политик, каждая из которых является комплексом объявлений политики, например, схема аутентификации, выбор транспортного протокола, политика конфиденциальности, характеристики качества сервиса QoS (Quality of Service) и т.д. Для совместимости политик необходимы договоренности о словаре данных и семантике. Спецификация WS-Policy Attachment (Web Services Policy Attachment) описывает, как связать политики с субъектами, с которыми они применяются, используя описания WSDL.

7.4.6 Язык WSPL

Язык политик веб-сервисов WSPL (Web Services Policy Language) является ограниченным подмножеством стандарта XACML организации OASIS, обеспечивающим отображение политик. Объединенные политики могут быть выражены с помощью детальных атрибутов, например, время дня, цена или сетевые характеристики. В языке WSPL можно использовать булевские операторы "Исключительное ИЛИ" (eXclusive-OR) и "И" (AND). Комплекс <PolicySet> описывает политики конкретного сервиса, при этом каждая политика состоит из последовательности правил, представляющих отдельный аспект сервиса. Правила задают допустимое множество атрибутов, описанное с помощью предикатов. В языке предусмотрена возможность принятия решений в зависимости от допустимости нескольких множеств атрибутов.

7.4.7 Язык DIPAL

Не зависящий от предметной области язык объявлений политики веб-сервисов DIPAL (Domain-Independent Web Services Policy Assertion Language) оперирует выбором развертывания (политиками), а не бизнес-логикой и интерфейсами сервиса, использующими информацию, зависящую от предметной области.

7.4.8 Язык SAML

Язык разметки объявлений безопасности SAML описывает грамматику конвертов, содержащих идентифицирующую информацию и информацию безопасности и предназначенных для передачи из одной зоны безопасности в другую. На этом языке организации могут составлять объявления (утверждения) об идентичности, атрибутах и полномочиях субъекта (нередко пользователя - физического лица) и передавать их другим организациям.

Протоколы SAML определяют структуру пар запрос-ответ, обмен которыми позволяет получить объявления и управлять необходимой идентичностью, задавая протоколы запроса-ответа объявлений, протоколы запроса аутентификации, протоколы управления именами-идентификаторами, протоколы единого входа и единого выхода.

Привязки SAML определяют способы использования протоколов SAML в стандартных протоколах сообщений и обменов данными. Примером могут служить привязки SAML SOAP, привязки SAML PAOS (обратный SOAP), привязки перенаправления HTTP или привязки HTTP POST.

Профили SAML обеспечивают комбинирование выбранных объявлений, протоколов и привязок и определяют поведение в определенных ситуациях. Здесь стоит упомянуть профили единого входа SSO (Single Sign-On), расширенные профили клиентов и агентов ЕСР (Enhanced Client and Proxy), профили единого выхода, профили запросов объявлений и ответов на них, а также профили атрибутов.

Контекст аутентификации SAML описывает типы и силу существующих методов аутентификации (например, протокола Internet Protocol Password, протокола Kerberos, протокола распространения открытых ключей Х.509, управление интеллектуальными картами на основе инфраструктуры открытых ключей, аутентификацию клиентов на основе протоколов SSL-TLS).

Метаданные SAML позволяют действующим лицам, использующим SAML, описывать свои предпочтения и конфигурации.

8 Согласие

8.1 Общие сведения

Политика представляет собой объявление о юридических, организационных, социальных, функциональных и прочих требованиях, которые должны быть выполнены, и тем самым формулирует правила ограничения соответствующих понятий другой зоны безопасности. Согласие представляет собой специальную политику отношений между субъектами, включающую в себя выражение одобрения или приемлемости указанных в ней заявлений. Законодательство многих стран требует, чтобы взаимодействующие субъекты были детально информированы о своих обязательствах и возможных последствиях. Тем самым обеспечивается юридически и этически приемлемая основа такого одобрения (информированное согласие). Согласие должно формулироваться в соответствии с заданной моделью политик и выражаться на формальном языке представления политик.

8.2 Информированное согласие пациента

Чтобы обеспечить уже упомянутые требования, информированное согласие пациента должно формулироваться высокотехнологичным образом и отражать тонкие и детальные понятия и связи применительно к данным, функциональности и сервисам. Таким образом, информированное согласие пациента может покрывать отношения со всеми аспектами оказания медицинской помощи, включая данные и информацию, документы, функции, системы, лица, организации, приложения и т.д., то есть включая принципалов и их действия/результаты действий.

8.3 Управление информированным согласием пациентов

Управление информированным согласием пациентов должно удовлетворять всем принципам политики, включая определение, достижение договоренности, гармонизацию, присваивание, отзыв и т.д.

9 Экстренный доступ

Экстренный доступ должен предоставляться в соответствии с возникшей потребностью и отвечать всем базовым принципам, в том числе юридическим ограничениям, принципу необходимости получения информации и т.д., изложенным в политике экстренного доступа. Важным требованием, которое должно включаться в политику экстренного доступа, является полная регистрация всех выполненных действий.

10 Детализация модели контроля доступа

10.1 Сфера применения модели

В силу общности модели контроля доступа имена ее компонентов довольно абстрактны, однако при соответствующей интерпретации эта модель может быть применима ко всем ситуациям, описанным и обсуждающимся в настоящем документе.

10.2 Использование прямого или обратного вызова

Модель контроля доступа предполагает наличие контролера, обрабатывающего управляющую информацию для принятия решения о разрешении доступа. Заявитель может представить эту информацию (например, токен) при вызове верификатора (прямой вызов) либо контролер может получить требуемую информацию от доверенного источника (обратный вызов). Принимая решение о выборе механизма прямого или обратного вызова, следует учесть ряд факторов, описанных в подпунктах 10.2.1 и 10.2.2.

10.2.1 Прямой вызов

Токены должны иметь короткое время жизни.