ГОСТ Р 56839-2015/IEC/TR 80001-2-1:2012

Группа П85

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Информатизация здоровья

МЕНЕДЖМЕНТ РИСКОВ В ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЯХ С МЕДИЦИНСКИМИ ПРИБОРАМИ

Часть 2-1

Пошаговый менеджмент рисков медицинских информационно-вычислительных сетей. Практическое применение и примеры

Health informatics. Risk management for IT-networks incorporating medical devices. Part 2-1. Step-by-step risk management of medical IT-networks. Practical applications and examples

ОКС 35.240.80*

ОКСТУ 4002

_________________

* В ИУС N 9 2016 г. и на официальном сайте Росстандарта

ГОСТ Р 56839-2015 приводится с ОКС 35.240.80, 11.040.01,

здесь и далее. - .

Дата введения 2016-11-01

Предисловие

1 ПОДГОТОВЛЕН Федеральным государственным бюджетным учреждением "Центральный научно-исследовательский институт организации и информатизации здравоохранения Министерства здравоохранения Российской Федерации" (ЦНИИОИЗ Минздрава) и Федеральным бюджетным учреждением "Консультационно-внедренческая фирма в области международной стандартизации и сертификации "Фирма "ИНТЕРСТАНДАРТ" на основе собственного перевода на русский язык англоязычной версии документа, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 468 "Информатизация здоровья" при ЦНИИОИЗ Минздрава - постоянным представителем ISO ТС 215

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии России от 28 декабря 2015 г. N 2227-ст

4 Настоящий стандарт идентичен международному документу IEC/TR 80001-2-1:2012* "Применение менеджмента рисков в информационно-вычислительных сетях с медицинскими приборами. Часть 2-1. Пошаговый менеджмент рисков медицинских информационно-вычислительных сетей. Практическое применение и примеры" (IEC/TR 80001-2-1:2012 "Application of risk management for IT-networks incorporating medical devices - Part 2-1. Step-by-step risk management of medical IT-networks - Practical applications and examples", IDT).

________________

* Доступ к международным и зарубежным документам, упомянутым в тексте, можно получить, обратившись в Службу поддержки пользователей. - .

Наименование настоящего стандарта изменено относительно наименования указанного международного стандарта для приведения в соответствие с ГОСТ Р 1.5-2012 (пункт 3.5).

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты, сведения о которых приведены в дополнительном приложении ДА

5 ВВЕДЕН ВПЕРВЫЕ

6 ПЕРЕИЗДАНИЕ. Январь 2019 г.

Правила применения настоящего стандарта установлены в статье 26 Федерального закона от 29 июня 2015 г. N 162-ФЗ "О стандартизации в Российской Федерации". Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.gost.ru)

Введение

Настоящий стандарт представляет собой пошаговое руководство по применению МЕНЕДЖМЕНТА РИСКА для создания и изменения МЕДИЦИНСКОЙ ИТ-СЕТИ. В нем представлены легкоприменяемые шаги, примеры и информация, помогающая при выявлении и управлении РИСКАМИ. В настоящем стандарте рассмотрены все соответствующие требования МЭК 80001-1:2010, а также там, где необходимо, ссылки на другие разделы и подразделы МЭК 80001-1 (например, передача управлению версиями и контролю).

В центре настоящего стандарта - МЕНЕДЖМЕНТ РИСКА. Целью настоящего стандарта не является предоставление полного описания или объяснения всех требований, которые в полной мере рассмотрены в МЭК 80001-1.

Настоящий стандарт рассматривает ПРОЦЕСС, состоящий из 10 шагов, основанный на подразделе 4.4 МЭК 80001-1:2010, который непосредственно ориентирован на АНАЛИЗ РИСКА, ОЦЕНИВАНИЕ РИСКА и УПРАВЛЕНИЕ РИСКОМ. Данные действия входят в ПРОЦЕСС МЕНЕДЖМЕНТА РИСКА для всего жизненного цикла. Они не могут служить первым шагом ПРОЦЕССА, так как МЕНЕДЖМЕНТ РИСКА охватывает всю модель ПРОЦЕССА, в которой всякому действию предшествует планирование.

Согласно подразделу 1.3, для соответствия цели настоящего стандарта должны выполняться "необходимые предварительные условия" до выполнения 10 шагов. Также очевидно, что все выделенные в настоящем стандарте шаги должны быть выполнены до того момента, когда становится возможным запуск любой новой МЕДИЦИНСКОЙ ИТ-СЕТИ в эксплуатацию или до внесения изменения в существующую МЕДИЦИНСКУЮ ИТ-СЕТЬ. Подчеркивается, что подраздел 4.5 МЭК 80001-1:2010 "УПРАВЛЕНИЕ ИЗМЕНЕНИЯМИ И ВЕРСИЯМИ и УПРАВЛЕНИЕ КОНФИГУРАЦИЕЙ" посвящен и применяется непосредственно к новым МЕДИЦИНСКИМ ИТ-СЕТЯМ, а также к внесению изменений в существующие сети.

Настоящий стандарт будет полезен лицам, ответственным за команду или являющимся частью команды, осуществляющей МЕНЕДЖМЕНТ РИСКА в процессе изменения или создания (что является крайним изменением) МЕДИЦИНСКОЙ ИТ-СЕТИ. МЕДИЦИНСКИЕ ПРИБОРЫ, рассматриваемые в контексте МЭК 80001, относятся к тем МЕДИЦИНСКИМ ПРИБОРАМ, которые могут быть подключены к сети.

1 Область применения

Настоящий стандарт содержит пошаговую информацию, предназначенную помочь ОТВЕТСТВЕННЫМ ОРГАНИЗАЦИЯМ в реализации ПРОЦЕССА МЕНДЖМЕНТА РИСКА в соответствии с требованиями МЭК 80001-1. А именно - детальный разбор шагов, требующихся для реализации подраздела 4.4 МЭК 80001-1:2010, а также руководство в форме рассмотрения терминов МЕНЕДЖМЕНТА РИСКА, шагов МЕНЕДЖМЕНТА РИСКА, объяснения каждого шага, рассмотрения примеров для каждого шага, шаблонов, а также списков ОПАСНОСТЕЙ и их причин, которые следует рассмотреть.

Шаги, определенные в настоящем стандарте, считаются универсально применимыми. Применение данных шагов может масштабироваться, как это описано в настоящем стандарте.

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие стандарты*. Для датированных ссылок следует применять только указанное издание. Для недатированных - последнее издание ссылочного стандарта (включая любые поправки):

________________

* Таблицу соответствия национальных стандартов международным см. по ссылке. - .

IEC 80001-1:2010, Application of risk management for IT-networks incorporating medical devices - Part 1: Roles, responsibilities and activities (Применение менеджмента риска для ИТ-СЕТЕЙ с медицинскими приборами. Часть 1. Роли, ответственности и действия)

3 Термины и определения

В настоящем стандарте используются следующие термины и определения

3.1 РАЗРЕШЕНИЕ на ИЗМЕНЕНИЕ (CHANGE PERMIT): Результат ПРОЦЕССА МЕНЕДЖМЕНТА РИСКОВ, представленный в виде документа, позволяющего реализовать сформированное изменение или тип изменения без дополнительных действий по МЕНЕДЖМЕНТУ РИСКОВ в рамках установленных ограничений.

[МЭК 80001-1:2010, статья 2.3]

3.2 УПРАВЛЕНИЕ ИЗМЕНЕНИЯМИ И ВЕРСИЯМИ (CHANGE-RELEASE MANAGEMENT): Процесс, гарантирующий, что все изменения в ИТ-СЕТИ оценены, приняты, выполнены и проанализированы контролируемым способом, а также - что изменения проведены, распространены и отслежены, что приводит к смене версии контролируемым способом с соответствующими входными и выходными данными для УПРАВЛЕНИЯ КОНФИГУРАЦИЕЙ.

[МЭК 80001-1:2010, статья 2.2]

3.3 УПРАВЛЕНИЕ КОНФИГУРАЦИЕЙ (CONFIGURATION MANAGEMENT): ПРОЦЕСС, гарантирующий, что информация о конфигурации компонентов и ИТ-СЕТИ определена и поддерживается с надлежащей точностью и контролем, а также обеспечивает механизм для идентификации, управления и отслеживания версий ИТ-СЕТИ.

[МЭК 80001-1:2010, статья 2.4]

3.4 ЗАЩИЩЕННОСТЬ СИСТЕМЫ И ДАННЫХ (DATA AND SYSTEM SECURITY): Рабочее состояние МЕДИЦИНСКОЙ ИТ-СЕТИ, в котором информационные ресурсы (данные и системы) обоснованно защищены от нарушения конфиденциальности, полноты и доступа.

[МЭК 80001-1:2010, статья 2.5]

3.5 ЭФФЕКТИВНОСТЬ (EFFECTIVENESS): Способность достигать намеченных результатов по отношению к пациенту и ОТВЕТСТВЕННОЙ ОРГАНИЗАЦИИ.

[МЭК 80001-1:2010, статья 2.6]

3.6 ЭЛЕКТРОМАГНИТНЫЕ ПОМЕХИ (ЭМП) [ELECTROMAGNETIC INTEFERENCE (EMI)]. Любое электромагнитное явление, способное негативно сказаться на функционировании прибора, оборудования или системы.

[МЭК 60601-1-2:2007, статья 3.5]

3.7 УПРАВЛЕНИЕ СОБЫТИЕМ (EVENT MANAGEMENT): ПРОЦЕСС, который гарантирует, что все события, негативно влияющие или способные негативно повлиять на работу ИТ-СЕТИ, фиксируются, оцениваются и обрабатываются контролируемым способом.

[МЭК 80001-1:2010, статья 2.7]

3.8 ВРЕД (HARM): Физическая травма или ущерб здоровью людей, или имуществу, или окружающей среде, а также снижение ЭФФЕКТИВНОСТИ или нарушение ЗАЩИЩЕННОСТИ СИСТЕМЫ И ДАННЫХ.

[МЭК 80001-1:2010, статья 2.8]

3.9 ОПАСНОСТЬ (HAZARD): Потенциальный источник ВРЕДА.

[МЭК 80001-1:2010, статья 2.9]

3.10 ОПАСНАЯ СИТУАЦИЯ (HAZARDOUS SITUATION): Обстоятельства, при которых люди, имущество или окружающая среда подвержены одной или нескольким ОПАСНОСТЯМ.

[МЭК 14971:2007, статья 2.4]

3.11 ДАННЫЕ О ЗДОРОВЬЕ (HEALTH DATA): ЛИЧНЫЕ ДАННЫЕ, указывающие на состояние физического или психического здоровья.

Примечание - Вышеописанное в общих чертах определяет в рамках настоящего стандарта личные данные и их подраздел ДАННЫЕ О ЗДОРОВЬЕ, что позволяет пользователям настоящего стандарта легко применять эти понятия к разным нормативным актам и регламентам о конфиденциальности данных. Например, в Европе такие требования могут быть приняты, а термин может быть заменен на "Персональные данные" и "Уязвимые данные". В США термин ДАННЫЕ О ЗДОРОВЬЕ может быть заменен на "Защищенную информацию о здоровье (PHI)", а также, при необходимости, могут быть внесены поправки и в сам текст.

[МЭК 80002-2:2012, статья 3.7]

3.12 ПРЕДНАЗНАЧЕННОЕ ИСПОЛЬЗОВАНИЕ (INTENDED USE): Применение изделия, ПРОЦЕССА или службы в соответствии с техническими условиями, инструкциями и информацией, предоставленной производителем.

[МЭК 80001-1:2010, статья 2.10]

3.13 ИНТЕРОПЕРАБЕЛЬНОСТЬ/СОВМЕСТИМОСТЬ (INTEROPERABILITY): Свойство, позволяющее разнообразным системам и компонентам работать вместе для достижения установленной цели.

[МЭК 80001-1:2010, статья 2.11]

3.14 ИНФОРМАЦИОННАЯ ТЕХНОЛОГИЯ (IT): Технология (компьютерные системы, сети, программное обеспечение), использующаяся для ОБРАБОТКИ, хранения, сбора и распространения информации.

3.15 ИТ-СЕТЬ (INFORMATION TECHNOLOGY NETWORK, IT-NETWORK): Система или системы, состоящие из взаимодействующих узлов и каналов передачи данных, предназначенные для обеспечения проводной или беспроводной передачи данных между двумя или более установленными узлами коммуникации.

[МЭК 80001-1:2010, статья 2.12]

3.16 ОСНОВНЫЕ СВОЙСТВА (KEY PROPERTIES): Три управляемые характеристики риска (БЕЗОПАСНОСТЬ, ЭФФЕКТИВНОСТЬ и ЗАЩИЩЕННОСТЬ СИСТЕМЫ И ДАННЫХ) МЕДИЦИНСКИХ ИТ-СЕТЕЙ.

[МЭК 80001-1:2010, статья 2.13]

3.17 ЛОКАЛЬНАЯ СЕТЬ (LOCAL AREA NETWORK): Компьютерная сеть, охватывающая маленькую физическую область, такую как дом или офис, или же маленькую группу зданий, такую как школа или аэропорт.

3.18 ПРОИЗВОДИТЕЛЬ (MANUFACTURER): Физическое или юридическое лицо, ответственное за проектирование, изготовление, упаковывание и/или маркировку МЕДИЦИНСКОГО ПРИБОРА, сборку системы или модификацию медицинского прибора перед выпуском его на рынок или вводом в эксплуатацию, независимо от того, выполняет ли эти операции вышеупомянутое лицо или третья сторона от его имени.

[ИСО 14971:2007, статья 2.8]

3.19 МЕДИЦИНСКИЙ ПРИБОР (MEDICAL DEVICE): Любой инструмент, устройство, приспособление, машина, прибор, имплантат, реагент или калибратор в пробирке, программное обеспечение, материал или другие подобные связанные с ними изделия:

a) предполагаемые производителем для применения к человеку, отдельно или в сочетании друг с другом, для одной или более заданных целей, таких как:

- диагностика, профилактика, контроль, лечение или облегчение течения заболеваний,

- диагностика, контроль, лечение, облегчение травмы или компенсация последствий травмы,

- исследования, замещения, изменения или поддержка анатомического строения или физиологических процессов,

- поддержание и сохранение жизни,

- предупреждение беременности,

- дезинфекция медицинских приборов,

- предоставление информации для медицинских и диагностических целей, посредством исследований проб в пробирке, полученных из тела человека; и

b) не реализующие свое основное предназначение в или на теле человека с помощью фармакологических, иммунологических или метаболических средств, но чья основная функция может поддерживаться подобными мерами.

Примечания

1 Определение прибора для исследований в лабораторных условиях включает, например, реагенты, буж-измеритель, приборы забора и хранения образцов, контрольные материалы и связанные с этим инструменты и приспособления. Данные, полученные с помощью такого прибора диагностики в лабораторных условиях, могут использоваться в целях диагностики, контроля или сравнения. В некоторых юрисдикциях отдельные приборы лабораторной диагностики, включая реагенты и подобные им, могут подчиняться отдельным правилам и положениям.

2 Изделия, которые в некоторых юрисдикциях могут быть приняты за медицинские приборы, но к которым еще не существует согласованного подхода, это:

- средства помощи инвалидам и людям с ограниченными возможностями;

- приборы для лечения/диагностики болезней и травм животных;

- аксессуары для медицинских приборов (см. примечание 3);

- дезинфицирующие вещества;

- приборы, использующие ткани животных и людей, которые могут соответствовать описанным выше определениям, но используются для других направлений.

3 Аксессуары, специально предназначенные производителями для использования совместно с медицинским прибором, для которого они были разработаны, для реализации цели медицинского прибора, должны подчиняться тем же процедурам GHT (Целевая группа глобальной гармонизации), которые применяются к самому медицинскому прибору. Например, аксессуар классифицируется так, как будто он является медицинским прибором. Это может привести к различию в классификациях аксессуара и прибора, для которого он был разработан.

4 Компоненты медицинских приборов в общих случаях контролируются через систему управления качеством производителя и процедуры оценки соответствия прибора. В некоторых юрисдикциях компоненты включаются в определение "медицинский прибор".

[МЭК 80001-1:2010, статья 2.14]

3.20 МЕДИЦИНСКАЯ ИТ-СЕТЬ (MEDICAL IT-NETWORK): ИТ-СЕТЬ, к которой подключен хотя бы один МЕДИЦИНСКИЙ ПРИБОР.

[МЭК 80001-1:2010, статья 2.16]

3.21 КОНТРОЛЬ (MONITORING): Непрерывный надзор за деятельностью по МЕНЕДЖМЕНТУ РИСКА и возможностями УПРАВЛЕНИЯ РИСКОМ, выбранными для достижения доступного РИСКА при использовании МЕДИЦИНСКИХ ИТ-СЕТЕЙ.

3.22 ОПЕРАТОР (OPERATOR): Лицо, работающее с оборудованием.

[МЭК 80001-1:2010, статья 2.18]

3.23 ПАЦИЕНТ (PATIENT): Человек, ожидающий медицинской помощи или получающий ее.

3.24 ПРОЦЕСС (PROCESS): Совокупность взаимосвязанных и взаимодействующих действий, преобразующих входы в выходы.

[МЭК 80001-1:2010, статья 2.19]

3.25 КАЧЕСТВО ОБСЛУЖИВАНИЯ (QUALITY OF SERVICE, QoS): Возможность или средства обеспечения производительности сети на различных уровнях с помощью управления трафиком (задержкой, потерей, искажением пакета, скоростью передачи данных в бит/сек) различных потоков данных.

3.26 ОСТАТОЧНЫЙ РИСК (RESIDUAL RISK): РИСК, остающийся после выполнения мер по УПРАВЛЕНИЮ РИСКОМ.

[МЭК 80001-1:2010, статья 2.20]

3.27 СОГЛАШЕНИЕ ОБ ОТВЕТСТВЕННОСТИ (RESPONSIBILITY AGREEMENT): Один или более документов, которые совместно определяют все ответственности для всех значимых заинтересованных сторон.

[МЭК 80001-1:2010, статья 2.21]

3.28 ОТВЕТСТВЕННАЯ ОРГАНИЗАЦИЯ (RESPONSIBLE ORGANIZATION): Юридическое или физическое лицо, ответственное за использование и обслуживание МЕДИЦИНСКОЙ ИТ-СЕТИ.

[МЭК 80001-1:2010, статья 2.23]

3.29 РИСК (RISK): Комбинация вероятности причинения ВРЕДА и его тяжести.

[МЭК 80001-1:2010, статья 2.23]

3.30 АНАЛИЗ РИСКА (RISK ANALYSIS): Систематическое использование доступной информации для выявления ОПАСНОСТЕЙ и количественной оценки РИСКА.

[МЭК 80001-1:2010, статья 2.24]

3.31 ОЦЕНКА РИСКА (RISK ASSESSMENT): Общий процесс, включающий АНАЛИЗ РИСКА и ОЦЕНИВАНИЕ РИСКА.

[МЭК 80001-1:2010, определение 2.25]

3.32 УПРАВЛЕНИЕ РИСКОМ (RISK CONTROL): ПРОЦЕСС принятия решений и выполнения мер по уменьшению рисков до установленных уровней или поддержания рисков внутри установленного диапазона.

[МЭК 80001-1:2010, статья 2.26]

3.33 ОЦЕНИВАНИЕ РИСКА (RISK EVALUATION): ПРОЦЕСС сравнения количественно оцененного РИСКА, с заданными критериями РИСКА для определения значимости РИСКА.

[МЭК 80001-1:2010, статья 2.27]

3.34 МЕНЕДЖМЕНТ РИСКА (RISK MANAGEMENT): Систематическое применение политик, процедур и практических методов менеджмента для решения задач анализа, оценивания, управления и контроля РИСКА.

[МЭК 80001-1:2010, статья 2.28]

3.35 ФАЙЛ МЕНЕДЖМЕНТА РИСКОВ (RISK MANAGEMENT FILE): Совокупность записей и других документов, создаваемых в процессе МЕНЕДЖМЕНТА РИСКА.

[МЭК 80001-1:2010, статья 2.29]

3.36 БЕЗОПАСНОСТЬ (SAFETY): Отсутствие недопустимого РИСКА физической травмы или ущерба здоровью людей, или ущерба имуществу, или окружающей среде.

[МЭК 80001-1:2010, статья 2.30]

3.37 ВЫСШЕЕ РУКОВОДСТВО (TOP MANAGEMENT): Лицо или группа работников, осуществляющих направление деятельности и управление ОТВЕТСТВЕННОЙ ОРГАНИЗАЦИЕЙ, отвечающих за МЕДИЦИНСКУЮ ИТ-СЕТЬ на самом высоком уровне.

[МЭК 80001-1:2010, статья 2.31]

3.38 НЕПРЕДНАМЕРЕННЫЕ ПОСЛЕДСТВИЯ [UNINTENDED CONSEQUENCE (UC)]. Нежелательный и негативный исход события, приводящий к ухудшению одного и более ОСНОВНЫХ СВОЙСТВ.

3.39 ВЕРИФИКАЦИЯ (VERIFICATION): Подтверждение на основе предоставления объективных свидетельств того, что установленные требования были выполнены.

Примечания

1 Термин "верифицирован" используют для обозначения соответствующего статуса.

2 Деятельность по подтверждению может включать:

- осуществление альтернативных расчетов;

- сравнение спецификации нового проекта с аналогичной спецификацией апробированного проекта;

- проведение испытаний и демонстраций;

- анализ документов до их выпуска.

[ИСО 14971:2007, статья 2.28]

3 При проектировании и разработке ВЕРИФИКАЦИЯ охватывает ПРОЦЕСС проверки результатов реализуемых действий для определения соответствия результатов установленным для них требованиям.

[МЭК 80001-1:2010, статья 2.32]

4 Предварительные требования

Перед тем как приступить к выполнению шагов, определенных в настоящем стандарте, должны быть соблюдены требования подразделов 3.1-4.3 МЭК 80001-1:2010. Кроме того, ОТВЕТСТВЕННАЯ ОРГАНИЗАЦИЯ (ОО) должна быть готова выполнить требования, представленные в подразделах 4.5-5.2. Необходимо, например, чтобы была установлена политика и ПРОЦЕССЫ МЕНЕДЖМЕНТА РИСКА; завершен план МЕНЕДЖМЕНТА РИСКА; составлены все требующиеся СОГЛАШЕНИЯ ОБ ОТВЕТСТВЕННОСТИ; определены масштабы вероятности, тяжести и допустимости РИСКА.

Для выполнения МЕНЕДЖМЕНТА РИСКА любой системы она должна быть определена. В случае МЕДИЦИНСКИХ ИТ-СЕТЕЙ подвергающаяся анализу сеть должна быть хорошо определена и может даже содержать некоторые существующие механизмы управления. Это важно для шагов 3 и 4. Для новых МЕДИЦИНСКИХ СЕТЕЙ это выполняется в рамках технического проекта.

В дополнение к определению анализируемой системы для выполнения предварительной оценки РИСКА требуется фундаментальная информация, касающаяся конкретной цели ОО, ее нужд и проблем. Все это называется "контекстом" использования и включает в себя следующую информацию:

- тяжесть состояния больных (необходимость интенсивной терапии);

- рабочий процесс медицинского учреждения;

- медицинский персонал и уровень его квалификации;

- сценарий ПРЕДУСМОТРЕННОГО/клинического или бизнес-применения;

- клиническую и бизнес-важность систем/приложений, использующих сеть.

Данные шаги, описанные в настоящем стандарте, как правило, выполняются командой, состоящей из членов ОТВЕТСТВЕННОЙ ОРГАНИЗАЦИИ. Рекомендуется собирать такую команду из представителей различных отделов, включая отделы ИТ, биомедицинской инженерии, медицинский отдел и отдел МЕНЕДЖМЕНТА РИСКА. Состав команды должен соответствовать существующим внутри организации структурным подразделениям.

5 Ознакомление с терминами, используемыми в МЕНЕДЖМЕНТЕ РИСКА

5.1 Обзор

МЕНЕДЖМЕНТ РИСКА является очень большой областью для исследования. Настоящий стандарт предоставляет введение в эту область с использованием примеров, для понимания которых требуются минимальные знания. В нем содержатся пошаговые инструкции для выполнения ПРОЦЕССА ОЦЕНКИ РИСКА.

МЭК 80001-1 описывает философию МЕНЕДЖМЕНТА РИСКА. Так как существует несколько доступных философий МЕНЕДЖМЕНТА РИСКА, данная философия может как совпадать, так и частично противоречить методам и технике МЕНЕДЖМЕНТА РИСКА, уже использующимся в ОТВЕТСТВЕННОЙ ОРГАНИЗАЦИИ (ОО). ОО следует принять соответствующие меры для устранения разногласий между методологией и терминологией.

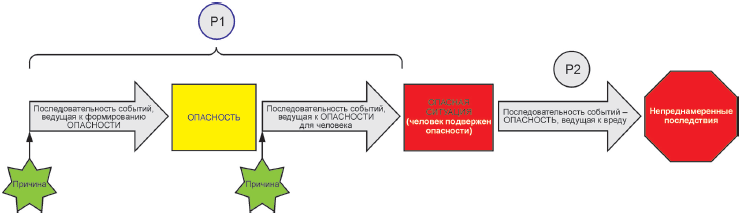

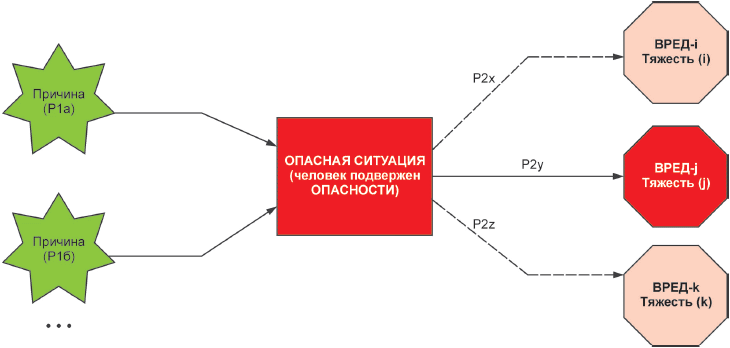

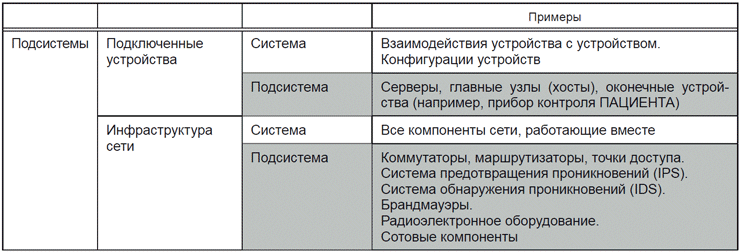

На рисунке 1 показан базовый набор основных понятий от ОПАСНОСТИ к ОПАСНОЙ СИТУАЦИИ и до НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ.

|

Рисунок 1 - Базовый набор основных понятий от ОПАСНОСТИ к ОПАСНОЙ СИТУАЦИИ и до НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ

5.2 ОПАСНОСТИ

МЭК 80001-1 рассматривает ОСНОВНЫЕ СВОЙСТВА (БЕЗОПАСНОСТЬ, ЭФФЕКТИВНОСТЬ И ЗАЩИЩЕННОСТЬ ДАННЫХ И СИСТЕМЫ), каждое из этих свойств может быть подвержено одной или нескольким ОПАСНОСТЯМ и ОПАСНЫМ СИТУАЦИЯМ.

ОПАСНОСТИ необходимо рассматривать как категории сущностей, которые могут неблагоприятно влиять на одно или более ОСНОВНЫХ СВОЙСТВ. Конкретными примерами могут служить электрическая энергия, подвешенные массы, высокие температуры и т. п., но функциональные отказы и отказы в процессе работы также должны рассматриваться как ОПАСНОСТИ. Например, отказ включения дефибриллятора, когда он требуется, представляет собой опасность. В случае МЕДИЦИНСКИХ ИТ-СЕТЕЙ многие из ОПАСНЫХ СИТУАЦИЙ, которые могут возникнуть, связаны с ОПАСНОСТЬЮ "потери работоспособности" (например, МЕДИЦИНСКАЯ ИТ-СЕТЬ не осуществляет передачу данных).

ОПАСНОСТИ организованы иерархически. Например, рассматривая ОПАСНОСТЬ "энергии", ее можно разделить на тепловую, механическую и электрическую энергии, которые в свою очередь тоже являются ОПАСНОСТЯМИ. При дальнейшей декомпозиции получим высокую температуру, вращение и высокое напряжение, которые также являются ОПАСНОСТЯМИ. Такой иерархический подход позволяет организовать АНАЛИЗ РИСКА и соответствующую документацию. Например, высокие температуры в шкафу коммуникаций могут послужить причиной отказов в ИТ-оборудовании. ЭЛЕКТРОМАГНИТНЫЕ ПОМЕХИ также могут приводить к отказам в ИТ-СЕТЯХ.

Многие ОПАСНОСТИ заложены в свойства прибора или системы, в то время как некоторые появляются на протяжении жизни системы. Например, высокая температура это ОПАСНОСТЬ. Варочная поверхность должна быть горячей (свойство, присущее системе), но перегретая поверхность машины может быть результатом отказа в ней. В качестве еще одного примера могут служить острые края, которые также являются видом ОПАСНОСТИ. Нож предназначен быть острым, но металлический заусенец на металлическом корпусе может образоваться в процессе изготовления. Потеря работоспособности сети, как ОПАСНОСТЬ, может возникнуть во время использования сетевых приборов.

5.3 ОПАСНЫЕ СИТУАЦИИ

ОПАСНОСТЬ является возможным источником НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ. Острый нож, покрытый льдом пешеходный тротуар, даже метель может считаться ОПАСНОСТЬЮ. ОПАСНАЯ СИТУАЦИЯ - это обстоятельства, при которых люди, имущество или окружающая среда подвержены одной или нескольким ОПАСНОСТЯМ. Для того чтобы НЕПРЕДНАМЕРЕННЫЕ ПОСЛЕДСТВИЯ были возможны, должна сформироваться ОПАСНАЯ СИТУАЦИЯ. Например, если никто не ходит по покрытому льдом пешеходному тротуару (нет ОПАСНОЙ СИТУАЦИИ), то покрытый льдом пешеходный тротуар по-прежнему будет являться ОПАСНОСТЬЮ, но НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ не будет, если не возникает ОПАСНАЯ СИТУАЦИЯ.

Множество разных ОПАСНЫХ СИТУАЦИЙ может образоваться по причине одной ОПАСНОСТИ и у каждой будет свой уровень РИСКА. Например, в случае ОПАСНОСТИ "потеря способности к подключению" может возникнуть несколько ОПАСНЫХ СИТУАЦИЙ, таких как отказ при попытке обновить медицинские записи, задержка передачи новых указаний врача, отсутствие возможности определения правильности работы оборудования, отсутствие возможности обновить формуляр на инфузионном насосе IV, отказ при передаче активного аварийного сигнала и т.п.

С учетом предоставленной в ОПАСНОЙ СИТУАЦИИ информации, а также определения МЕДИЦИНСКОЙ ИТ-СЕТИ и контекста (сценария медицинского применения, рабочего процесса/функционирования медицинского учреждения, остроты заболевания пациента, уязвимости данных и т.п.), можно определить НЕПРЕДНАМЕРЕННЫЕ ПОСЛЕДСТВИЯ. При потере способности к подключению информация о том, какие данные были потеряны и кому они принадлежали, является важным фактором в определении НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ. Риск от потери данных об аварийных сигналах в случае пациента, нуждающегося в интенсивной терапии, будет отличаться от РИСКА, возникающего при потере электронной медицинской карты в поликлинике.

5.4 Предсказуемые последовательности событий и причин

Предсказуемая последовательность событий преобразует ОПАСНОСТЬ В ОПАСНУЮ СИТУАЦИЮ. Последовательность событий может также привести к ОПАСНОСТИ, не "заложенной" в МЕДИЦИНСКОЙ ИТ-СЕТИ, а затем и к ОПАСНОЙ СИТУАЦИИ. Исходное событие называется "причиной". В случае МЕДИЦИНСКОЙ ИТ-СЕТИ причиной может послужить перегрузка сети, которая приводит к ОПАСНОСТИ, такой как потеря способности к подключению. ОПАСНАЯ СИТУАЦИЯ возникает, когда пациент или организация подвергаются ОПАСНОСТИ, которая может повлечь за собой возможное негативное влияние на одно или более из трех ОСНОВНЫХ СВОЙСТВ.

Причина отвечает на вопрос "почему кто-то/что-то оказались в ОПАСНОЙ СИТУАЦИИ?" Для простоты представьте причину в виде точки, в которой возникли трудности (ошибка проектирования, отказ компонента сети и т.п.), и в этой же точке могут быть эффективно применены меры по УПРАВЛЕНИЮ РИСКОМ.

5.5 НЕПРЕДНАМЕРЕННЫЕ ПОСЛЕДСТВИЯ

ПРОЦЕСС МЕНЕДЖМЕНТА РИСКА, использованный в МЭК 80001-1, основан на ПРОЦЕССЕ МЕНЕДЖМЕНТА РИСКА по ИСО 14971. Важно отметить, что область действия РИСКОВ, рассмотренная в МЭК 80001-1 и в настоящем стандарте, шире, чем в ИСО 14971, хотя и там, и там используются идентичные термины. ВРЕД, согласно определению ИСО 14971, связан только с БЕЗОПАСНОСТЬЮ из всех ОСНОВНЫХ СВОЙСТВ МЭК 80001 (физической травмой), в то время как в МЭК 80001-1 ВРЕД распространяется на все три ОСНОВНЫХ СВОЙСТВА: БЕЗОПАСНОСТЬ, ЭФФЕКТИВНОСТЬ и ЗАЩИЩЕННОСТЬ ДАННЫХ И СИСТЕМЫ. Чтобы избежать интерпретации одной предметной области МЕНЕДЖМЕНТА РИСКА (включающей только БЕЗОПАСНОСТЬ), настоящий стандарт объясняет МЕНЕДЖМЕНТ РИСКА, используя более нейтральный термин - "НЕПРЕДНАМЕРЕННЫЕ ПОСЛЕДСТВИЯ" (или НП). Физическая травма в таком случае будет НЕПРЕДНАМЕРЕННЫМ ПОСЛЕДСТВИЕМ РИСКА для БЕЗОПАСНОСТИ. Помимо физической травмы ОПАСНОСТЬ может также служить возможным источником нарушения защиты или сниженной эффективности. МЕНЕДЖМЕНТ РИСКА МЕДИЦИНСКОЙ ИТ-СЕТИ требует множество различных дисциплин, в которых используются зависящие от предметной области термины, касающиеся РИСКА, МЕНЕДЖМЕНТА РИСКА или ОПАСНОСТЕЙ. Термин НЕПРЕДНАМЕРЕННЫЕ ПОСЛЕДСТВИЯ применяется в настоящем стандарте в качестве термина общего описания.

В таблице 1 представлен обзор связи между используемыми терминами.

Таблица 1 - Связь между ОСНОВНЫМИ СВОЙСТВАМИ, БЕЗОПАСНОСТЬЮ, ЭФФЕКТИВНОСТЬЮ И ЗАЩИЩЕННОСТЬЮ ДАННЫХ И СИСТЕМЫ и соответствующими НЕПРЕДНАМЕРЕННЫМИ ПОСЛЕДСТВИЯМИ в том виде, в котором она применяется в настоящем стандарте

ОСНОВНОЕ СВОЙСТВО | БЕЗОПАСНОСТЬ | ЭФФЕКТИВНОСТЬ | ЗАЩИЩЕННОСТЬ СИСТЕМЫ И ДАННЫХ |

Определение ОСНОВНОГО СВОЙСТВА | Отсутствие недопустимой комбинации вероятности и тяжести физической травмы или ущерба здоровью людей, ущерба имуществу или окружающей среде | Способность достигать желаемых результатов по отношению к пациенту и ОТВЕТСТВЕННОЙ ОРГАНИЗАЦИИ | Рабочее состояние МЕДИЦИНСКОЙ ИТ-СЕТИ, при котором информационные средства (данные и системы) в достаточной степени защищены от нарушения конфиденциальности, полноты и доступа |

Описание НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ | Физическая травма или ущерб здоровью людей, ущерб имуществу или окружающей среде | Снижение ЭФФЕКТИВНОСТИ | Нарушение ЗАЩИЩЕННОСТИ ДАННЫХ И СИСТЕМЫ |

Для более подробного анализа связи между защитой ИТ и терминами МЕНЕДЖМЕНТА РИСКА для БЕЗОПАСНОСТИ см. МЭК/ТО 80001-2-2. Фраза "Нарушение ЗАЩИЩЕННОСТИ ДАННЫХ И СИСТЕМЫ" имеет примерно то же самое значение, что и вторжение в область ИТ-защиты (например, защиты от кибератак). Системная уязвимость - системный признак, который, при очевидной годности системы для использования, становится ОПАСНОСТЬЮ, которая может, в свою очередь, привести к событию нарушения. Хотя иногда уязвимости и ВРЕД следуют друг за другом в повседневном использовании, уязвимости могут привести к ВРЕДУ, но не могут рассматриваться как непосредственная опасность, однако они могут рассматриваться как угроза иметь более ощутимую, непосредственную опасность с возможностью ВРЕДА (создать ОПАСНУЮ СИТУАЦИЮ для) ЗАЩИЩЕННОСТИ ДАННЫХ И СИСТЕМЫ (например, уязвимость системы, эксплуатация которой ведет к значительным последствиям).

Информацию по вопросу применения МЕНЕДЖМЕНТА РИСКА для защищенности на организационном уровне можно найти в ИСО/МЭК 27001:2005, ИСО/МЭК 27002:2005, ИСО/МЭК 27799:2008. Для случаев подключения МЕДИЦИНСКОГО ПРИБОРА к ИТ-СЕТИ могут быть использованы ПРОЦЕССЫ МЕНЕДЖМЕНТА РИСКА для ИТ-защищенности из стандарта ИСО/МЭК 27005:2011, которые могут быть адаптированы, чтобы дополнить основанный на ИСО 14971 ПРОЦЕСС МЕНЕДЖМЕНТА РИСКА из МЭК 80001-1 (то есть, БЕЗОПАСНОСТЬ, ЭФФЕКТИВНОСТЬ и ЗАЩИЩЕННОСТЬ ДАННЫХ И СИСТЕМЫ).

5.6 Меры УПРАВЛЕНИЯ РИСКОМ (снижение РИСКОВ)

Меры по УПРАВЛЕНИЮ РИСКОМ также называются мерами снижения РИСКОВ. Меры снижения РИСКОВ могут применяться для уменьшения вероятности возникновения ОПАСНОЙ СИТУАЦИИ (уменьшение Р1 на рисунке 1). Кроме того, принимая во внимание ОПАСНУЮ СИТУАЦИЮ, средства УПРАВЛЕНИЯ РИСКОМ могут также применяться для ограничения вероятности возникновения НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ, возникающих по причине ОПАСНОЙ СИТУАЦИИ (уменьшение Р2 на рисунке 1).

Например, прерывание соединения может привести к ОПАСНОЙ СИТУАЦИИ, в которой дежурный лечащий врач не будет уведомлен об активации сигнала тревоги у постели ПАЦИЕНТА. Для уменьшения Р1 может быть добавлена резервная линия связи, что позволит совершить аварийное переключение. В этом случае прерывание соединения не вызовет ОПАСНОЙ СИТУАЦИИ. Для уменьшения Р2 аварийный сигнал о "прерывании соединения" может отображаться в централизованном месте, уведомляя лечащего врача о ситуации. В данном случае ОПАСНАЯ СИТУАЦИЯ появляется, но вероятность возникновения НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ ниже.

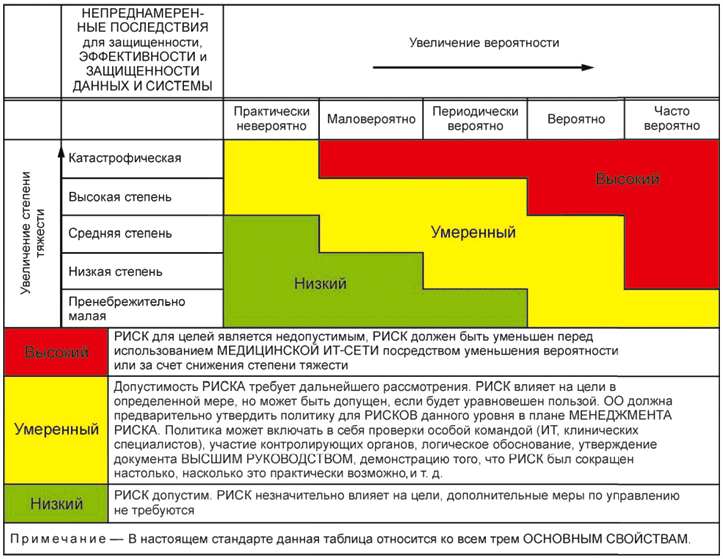

5.7 Степень РИСКА

Общепринятым является мнение, что незначительные уровни РИСКА всегда возможны, так как практически нулевой РИСК недостижим. Так же общепринятым мнением считается существование верхнего предела, выше которого РИСК недопустим, исключая чрезвычайные обстоятельства, и поэтому либо РИСК должен быть снижен любой ценой, либо действия, вызывающие РИСК, не могут осуществляться или же должны быть прекращены.

РИСКИ ниже верхнего предела принято считать допустимыми, но в то же время они могут содержать ОСТАТОЧНЫЕ РИСКИ, которые можно и необходимо снижать просто потому, что подобные РИСКИ достаточно несложно существенно снизить. Также возможно поддержание настолько малого уровня ОСТАТОЧНОГО РИСКА для заданной ОПАСНОЙ СИТУАЦИИ, что уменьшение этого РИСКА не является ни эффективным, ни необходимым. Таким образом, значения РИСКА можно разделить на области, обусловленные:

- верхним пределом, выше которого РИСКИ считаются недопустимыми;

- нижним пределом, ниже которого РИСКИ считаются "широко допустимыми" и, таким образом, не требующими никаких действий по снижению РИСКА;

- диапазон между верхним и нижним пределами, в котором допустимость РИСКА или необходимость его снижения требует дополнительного рассмотрения. Это рассмотрение должно основываться на заранее определенной политике, включающей в себя и снижение РИСКА, если это практически обосновано, и выполняться специальной командой специалистов (ИТ, врачей) или наблюдательными советами, учитывая обоснования, или утверждаться руководством.

Обратите внимание, что "практически обосновано" является более узким термином, чем "физически возможно". Данный термин включает в себя анализ времени, усилий и затрат, входящих в реализацию возможности УПРАВЛЕНИЯ РИСКОМ, которые должны быть пропорциональны снижению РИСКА, которое они обеспечивают. Возможно существование РИСКА, который был снижен настолько, насколько это являлось практически обоснованным, но в то же время все еще его уровень является высоким. В свою очередь, организации могут выполнить дальнейшее снижение РИСКА, если меры по УПРАВЛЕНИЮ РИСКОМ легко применимы. Для среднего диапазона политика МЕНЕДЖМЕНТА РИСКА может либо требовать, либо настоятельно рекомендовать снижение РИСКА, если таковое практически обосновано. Рекомендуется в отчет об ОСТАТОЧНОМ РИСКЕ включать анализ его реализуемости.

5.8 Проверка формулировок

Таблица 2 демонстрирует методы проверки точной и надлежащей формулировки причин, ОПАСНЫХ СИТУАЦИЙ и НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ.

Таблица 2 - Методы проверки точной и надлежащей формулировки причин, ОПАСНЫХ СИТУАЦИЙ и НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ

Должно быть явно определено для: | Слишком общие примеры (сложно определить степень РИСКА) | Более точные примеры (легче определить степень РИСКА) | |

Причина | Установления Р1 | "Потеря соединения" является очень общим примером | "Потеря питания", "Убирающие выдергивают вилку из розетки" даже более легко оценивается |

ОПАСНАЯ СИТУАЦИЯ вместе с определенным контекстом | Установления возможных негативных НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ и возможных значений Р2 | Картинка на дисплее отрывистая и неполная | Картинка на дисплее отрывистая и неполная. Задержка в предоставлении ухода, так как удаленный врач не способен оценить ЭКГ ПАЦИЕНТА |

НЕПРЕДНАМЕРЕННЫЕ ПОСЛЕДСТВИЯ | Установления тяжести РИСКА (S) | Задержка терапии | Задержка терапии на время до 15 минут приводит к травмам ПАЦИЕНТА, таким как незначительные повреждения органов |

6 Шаги

6.1 Обзор шагов

ШАГ 1. Идентифицировать ОПАСНОСТИ.

ШАГ 2. Идентифицировать причины и возникающие ОПАСНЫЕ СИТУАЦИИ.

ШАГ 3. Определить НЕПРЕДНАМЕРЕННЫЕ ПОСЛЕДСТВИЯ и оценить их возможную тяжесть.

ШАГ 4. Оценить вероятности НЕПРЕДНАМЕРЕННОГО ПОСЛЕДСТВИЯ.

Оценивая вероятность и тяжесть НЕПРЕДНАМЕРЕННОГО ПОСЛЕДСТВИЯ, Вы оцениваете РИСК.

Повторить ШАГИ 1-4, выполняя их как снизу вверх, так и сверху вниз.

Одна ОПАСНОСТЬ может приводить к множеству ОПАСНЫХ СИТУАЦИЙ, одна ОПАСНАЯ СИТУАЦИЯ может возникать по множеству причин, одна причина может приводить к множеству ОПАСНЫХ СИТУАЦИЙ.

ШАГ 5. Оценить РИСК с учетом заданных критериев допустимости РИСКА.

ШАГ 6. Идентифицировать и документально оформить предложенные меры по УПРАВЛЕНИЮ РИСКОМ, а также повторить оценку РИСКА (т.е. вернуться к ШАГУ 3).

ШАГ 7. Реализовать меры по УПРАВЛЕНИЮ РИСКОМ.

ШАГ 8. Верифицировать меры по УПРАВЛЕНИЮ РИСКОМ.

ШАГ 9. Провести оценку любых РИСКОВ, возникающих в связи с УПРАВЛЕНИЕМ РИСКОМ.

ШАГ 10. Провести оценку и составить отчет о совокупном ОСТАТОЧНОМ РИСКЕ.

6.2 Базовый пример использования 10 шагов

6.2.1 Общие положения

Ниже описан базовый пример выполнения 10 шагов, иллюстрирующий ПРОЦЕСС и проясняющий определение терминов. Данный пример не является примером МЕНЕДЖМЕНТА РИСКА МЕДИЦИНСКОЙ ИТ-СЕТИ, а является примером, на который может ориентироваться ОТВЕТСТВЕННАЯ ОРГАНИЗАЦИЯ, владеющая МЕДИЦИНСКОЙ ИТ-СЕТЬЮ. В настоящем стандарте представлено множество других примеров, которые связаны именно с ИТ-СЕТЯМИ.

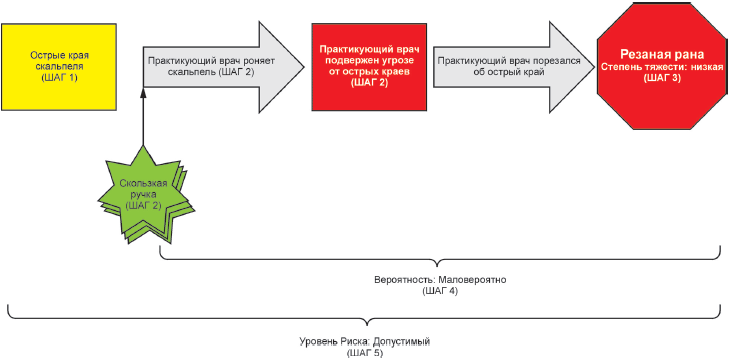

В начале АНАЛИЗА РИСКА необходимо определить анализируемую систему. В рассматриваемом примере система - это обученный хирург в обуви с закрытыми носками, находящийся в операционной и использующий скальпель Модели X. См. рисунок 2.

6.2.2 Начальный РИСК. Шаги 1-5 (рисунок 2)

ШАГ 1. Идентифицировать ОПАСНОСТЬ: Острые края скальпеля.

ШАГ 2. Идентифицировать причины и возникающие ОПАСНЫЕ СИТУАЦИИ. Причина - Скользкая ручка.

Последовательность событий - Врач роняет скальпель, скальпель беспрепятственно падает на ногу врача.

ОПАСНАЯ СИТУАЦИЯ - Врач подвержен угрозе от неконтролируемого острого края.

ШАГ 3. Документально оформить НП (НЕПРЕДНАМЕРЕННЫЕ ПОСЛЕДСТВИЯ) и дать предварительную оценку возможной тяжести НП. НП - это резаная рана, степень тяжести низкая.

ШАГ 4. Дать предварительную оценку вероятности НП. Периодически вероятно.

Примечание - Это общая вероятность (Р1 и Р2) всей цепи, включая нанесение резаной раны.

ШАГ 5. Провести оценку РИСКА с учетом заданных критериев допустимости РИСКА. Умеренный (используйте таблицу D.3). Оценка включает в себя ответ на вопрос. "Достаточно ли мал РИСК для запуска в эксплуатацию?"

|

Рисунок 2 - Шаги 1-5. Идентификация ОПАСНОСТИ с помощью ОЦЕНКИ РИСКА

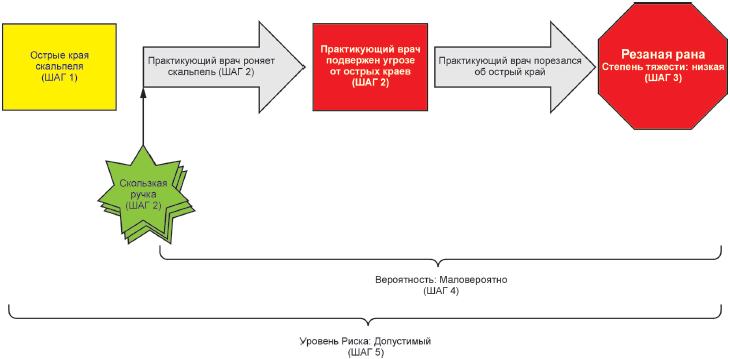

6.2.3 УПРАВЛЕНИЕ РИСКОМ и результирующий РИСК. Шаги 6-10 (рисунок 3)

ШАГ 6. Идентифицировать и документально оформить предложенные меры по УПРАВЛЕНИЮ РИСКОМ, а также провести оценку индивидуального ОСТАТОЧНОГО РИСКА. Меры по УПРАВЛЕНИЮ РИСКОМ - Использовать скальпель Модели Y, оснащенный ручкой с защитой от скольжения. (Это уменьшает Р1 и таким образом уменьшает общую вероятность).

Вернуться к ШАГУ 3.

Новая вероятность - Маловероятно.

Тяжесть осталась прежней, потому как НП не изменились.

Новый ОСТАТОЧНЫЙ РИСК теперь допустим.

ШАГ 7. Реализовать меры по УПРАВЛЕНИЮ РИСКОМ. Пробный запуск.

ШАГ 8. Верифицировать меры по УПРАВЛЕНИЮ РИСКОМ.

A) Верифицировать реализацию - с помощью инспекции товарно-материальных запасов;

B) Верифицировать эффективность - пробное тестирование, научное исследование, проверка ПРОИЗВОДИТЕЛЯ и т.д.

ШАГ 9. Провести оценку любых новых РИСКОВ, возникающих в связи с УПРАВЛЕНИЕМ РИСКОМ. Например, скальпель Модели Y приводит к потере артикуляции хирурга. А это приведет к повторному запуску всего 10-шагового ПРОЦЕССА МЕНЕДЖМЕНТА РИСКА.

ШАГ 10. Провести оценку и составить отчет о совокупном ОСТАТОЧНОМ РИСКЕ. Данный РИСК, как он описан выше, будет добавлен ко всем другим ОСТАТОЧНЫМ РИСКАМ. И тогда может быть задействована политика оценки совокупного ОСТАТОЧНОГО РИСКА.

|

Рисунок 3* - Шаги 6-10. Меры по УПРАВЛЕНИЮ РИСКОМ с помощью совокупного ОСТАТОЧНОГО РИСКА

________________

* Рисунок соответствует оригиналу. - .

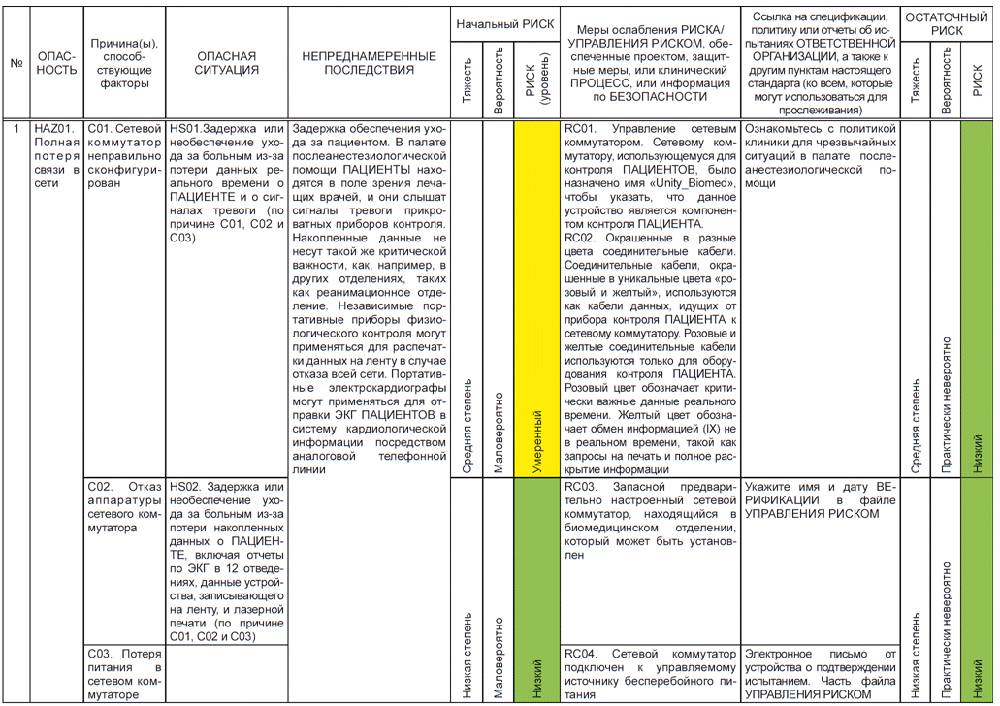

На рисунке 4 показано, как рассмотренный пример может быть представлен в формате сводного реестра ОЦЕНКИ РИСКА, использующегося в настоящем стандарте.

|

Рисунок 4 - Образец формата сводного реестра ОЦЕНКИ РИСКА

7 МЭК 80001-1:2010, подраздел 4.4. Последовательность шагов

7.1 Общие положения

МЕНЕДЖМЕНТ РИСКА, основанный на 10 шагах, описанный в данном разделе, является итеративным ПРОЦЕССОМ, который нельзя завершить за одну итерацию. По ряду соображений, может быть необходимо и уместно вернуться к началу цикла и повторить любое действие в связи с результатами оценивания. Необходимо понимать, что повторение шагов поощряется на протяжении всех стадий ПРОЦЕССА МЕНЕДЖМЕНТА РИСКА и является нормой.

Эти 10 шагов считаются универсально применимым ко всем изменениям, большим и малым. Команда, выполняющая эти шаги, может применять их пропорционально размеру и эффекту изменения. Внесение изменения в существующую МЕДИЦИНСКУЮ ИТ-СЕТЬ, например, может потребовать лишь небольшое обновление уже доступной информации по МЕНЕДЖМЕНТУ РИСКА.

7.2 Применение требований, представленных в 4.4.1. Документальное оформление всех элементов МЕНЕДЖМЕНТА РИСКА

Для каждой МЕДИЦИНСКОЙ ИТ-СЕТИ создать и вести таблицу или базу данных, в которой указывается каждая ОПАСНАЯ СИТУАЦИЯ, которая может возникнуть во время работы сети, а также связанные с ней причины/вероятности и НЕПРЕДНАМЕРЕННЫЕ ПОСЛЕДСТВИЯ/уровень тяжести. Для целей настоящего стандарта, данная таблица будет именоваться как реестр ОЦЕНКИ РИСКА. В конечном реестре будут представлены сводные данные по индивидуальным и совокупным РИСКАМ, связанным с конкретной МЕДИЦИНСКОЙ ИТ-СЕТЬЮ. Данный реестр будет разработан, основываясь на шагах, описанных ниже, и станет развивающимся документом, изменяющимся вместе с изменениями в сети или в результате КОНТРОЛЯ, осуществляющегося после запуска в эксплуатацию.

Для крупных сетей реестр может быть довольно большим. Также, необходимо учесть, что одна причина может повлечь множество ОПАСНЫХ СИТУАЦИЙ, или множество причин могут повлечь одну ОПАСНУЮ СИТУАЦИЮ. Поэтому следует следить за форматированием реестра ОЦЕНКИ РИСКА. На базу данных может возлагаться управление связью между ОПАСНЫМИ СИТУАЦИЯМИ и причинам.

7.3 Примечание к ОЦЕНКЕ РИСКА

В 4.4.2 МЭК 80001-1:2010 представлено следующее требование. "Для каждой идентифицированной ОПАСНОСТИ, ОТВЕТСТВЕННАЯ ОРГАНИЗАЦИЯ должна оценить связанные с ней РИСКИ". И хотя данный шаг представлен всего лишь одним предложением в МЭК 80001-1:2010, он представляет из себя многошаговый ПРОЦЕСС, требующий составление плана МЕНЕДЖМЕНТА РИСКА для МЕДИЦИНСКОЙ ИТ-СЕТИ и установление процедуры АНАЛИЗА РИСКА перед тем, как он может быть выполнен. Шаги 2-4, описанные ниже, применимы к этому действию.

В плане МЕНЕДЖМЕНТА РИСКА должны быть определены мера и критерии допустимости РИСКА (см. 4.3.5 МЭК 80001-1:2010), а также в него должны быть включены меры вероятности и тяжести риска. В приложении D представлена информации о мерах, использующихся в примерах данного раздела.

7.4 10-шаговый ПРОЦЕСС

7.4.1 ШАГ 1. Идентификация ОПАСНОСТЕЙ и ОПАСНЫХ СИТУАЦИЙ

Первым шагом МЕНЕДЖМЕНТА РИСКА является идентификация ОПАСНОСТЕЙ. При анализе сверху вниз следует начинать с ОПАСНОСТИ, а затем выявить пути, которые могут вызвать ОПАСНУЮ СИТУАЦИЮ (то есть определить ее причины). При восходящем анализе следует выявить все пути, которые могут привести к какому либо отказу (то есть причины), затем определить, могут ли эти виды отказов повлечь за собой ОПАСНУЮ СИТУАЦИЮ. В обоих случаях в первую очередь идентифицируются ОПАСНОСТИ, именно поэтому это и является содержанием первого шага МЕНЕДЖМЕНТА РИСКА, согласно МЭК 80001-1.

Рекомендуется применять оба метода (нисходящий и восходящий), чтобы получить полный список ОПАСНОСТЕЙ и ОПАСНЫХ СИТУАЦИЙ, связанных с МЕДИЦИНСКОЙ ИТ-СЕТЬЮ.

Анализ методом дерева отказов (FTA) является типичным нисходящим методом, а анализ типов и последствий отказов (FMEA) является типичным восходящим методом.

Потеря работоспособности и более конкретные ее вариации являются ОПАСНОСТЯМИ, которые следует учитывать. Для идентификации ОПАСНОСТЕЙ, связанных с анализируемой МЕДИЦИНСКОЙ ИТ-СЕТЬЮ, необходимо использовать список в приложении А и вопросы, представленные в приложении В.

7.4.2 ШАГ 2. Идентификация причин и вытекающих ОПАСНЫХ СИТУАЦИЙ

7.4.2.1 Общие положения

Для каждой идентифицированной ОПАСНОСТИ, следует учесть причины и последовательности событий, которые могут привести к ОПАСНОСТИ или ОПАСНОЙ СИТУАЦИИ. Список распространенных возможных причин, представленный в приложении А, может облегчить процесс анализа. Примеры, приведенные в настоящем стандарте, могут посодействовать в идентификации полного списка причин и ОПАСНОСТЕЙ.

Если список возможных причин сформирован и установлены связи между причинами и ОПАСНЫМИ СИТУАЦИЯМИ, то можно идентифицировать дополнительные ОПАСНЫЕ СИТУАЦИИ и причины. Например после идентификации причины ОПАСНОЙ СИТУАЦИИ следует повторно рассмотреть эту причину, чтобы определить какие еще ОПАСНЫЕ СИТУАЦИИ может повлечь за собой данная причина и таким образом установить связь между причинами (которые повлекли за собой хотя бы одну известную ОПАСНУЮ СИТУАЦИЮ) и другими ОПАСНЫМИ СИТУАЦИЯМИ. Следует продолжать этот процесс до тех пор, пока список ОПАСНЫХ СИТУАЦИЙ и связанных с ними причин не станет достаточно полным. И хотя важно идентифицировать все значимые ОПАСНЫЕ СИТУАЦИИ и связанные с ними причины, однако данный процесс является достаточно сложным и может оказаться непреодолимым, в особенности на первых этапах реализации МЕНЕДЖМЕНТА РИСКОВ. В целях уменьшения сложности следует рассмотреть вариант анализа, начинающийся с небольшого количества известных ОПАСНЫХ СИТУАЦИЙ. Затем число опасностей можно постепенно увеличивать, тем самым обходя чрезмерное требование идентифицировать все возможные ОПАСНЫЕ СИТУАЦИИ и связанные с ними причины.

Причины ОПАСНОСТЕЙ и ОПАСНЫХ СИТУАЦИЙ могут также носить и нетехнический характер. Ошибки пользователя и организационные нестыковки тоже должны учитываться. Для того чтобы охватить и эти области возможных причин рекомендуется привлекать опытных пользователей для выполнения ПРОЦЕССА МЕНЕДЖМЕНТА РИСКА.

Следует рассмотреть ОПАСНЫЕ СИТУАЦИИ, связанные с каждым из ОСНОВНЫХ СВОЙСТВ - физическую травму, потерю эффективности или нарушение защиты.

7.4.2.2 Различные причины одной ОПАСНОЙ СИТУАЦИИ

Несколько различных причин могут повлечь за собой одну ОПАСНУЮ СИТУАЦИЮ. Чрезвычайно важно рассматривать все причины по отдельности. И хотя эффект (НЕПРЕДНАМЕРЕННЫЕ ПОСЛЕДСТВИЯ/серьезность) ОПАСНОЙ СИТУАЦИИ от разных причин может быть одинаковым, вероятность и совокупный РИСК данной ОПАСНОЙ СИТУАЦИИ могут отличаться.

Например, все перечисленные ниже причины могут повлечь за собой ОПАСНОСТЬ потери работоспособности, или, более конкретно, потерю возможности соединения:

- кабель в коммуникационном канале поврежден из-за работы в канале;

- кабель в коммуникационном канале поврежден при установке;

- кабель непреднамеренно или преднамеренно отсоединен от коммутационного узла;

- непреднамеренное или преднамеренное отключение в комнате ПАЦИЕНТА;

- перегруженный канал;

- ошибки при проектировании сети;

- отказ коммутатора;

- ошибка конфигурации сети;

- конфликт IP-АДРЕСОВ;

- ЭМП (ЭЛЕКТРОМАГНИТНЫЕ ПОМЕХИ);

- выпадение сигнала РЧ (радиочастоты);

- вирус;

- износ оборудования, кабелей и прочего.

7.4.2.3 Различные ОПАСНЫЕ СИТУАЦИИ по одной причине

Также следует обратить внимание на то, что одна причина может повлечь за собой множество ОПАСНЫХ СИТУАЦИЙ, и в зависимости от деталей и контекста каждой отличающейся ОПАСНОЙ СИТУАЦИИ могут образоваться разные уровни РИСКА. Важно рассмотреть и зафиксировать все ОПАСНЫЕ СИТУАЦИИ, чтобы учесть все уровни РИСКА. Например, потеря соединения с сетью в отделении интенсивной терапии, таком как отделение реанимации новорожденных, характеризуется РИСКОМ для ПАЦИЕНТОВ более высокого уровня чем, когда соединение с сетью было потеряно в отделении плановой терапии.

Например, все из перечисленных ниже ОПАСНЫХ СИТУАЦИЙ могут возникать по причине неисправности кабеля:

- отказ при попытке передачи данных, связанных с ПАЦИЕНТОМ, таких как результаты лабораторных анализов и дозировка лекарственных средств;

- отказ при попытке отображения требующихся прописанных медикаментов;

- утрата контроля;

- отсутствие возможности принять ПАЦИЕНТА в кабинете неотложной помощи.

7.4.3 ШАГ 3. Определение НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ и оценка их возможной тяжести

Для каждой ОПАСНОЙ СИТУАЦИИ необходимо определить возможные НЕПРЕДНАМЕРЕННЫЕ ПОСЛЕДСТВИЯ для ПАЦИЕНТА, практикующего врача, организации и т. п. Дать оценку возможной тяжести этих НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ. НЕПРЕДНАМЕРЕННЫМ ПОСЛЕДСТВИЕМ может стать нанесение травмы ПАЦИЕНТУ или практикующему врачу, потеря способности организации эффективно предоставлять качественные медицинские услуги ПАЦИЕНТАМ, или уязвимые ДАННЫЕ О ЗДОРОВЬЕ и сопутствующие последствия для репутации ПАЦИЕНТА или организации. Все эти последствия напрямую связаны с ОСНОВНЫМИ СВОЙСТВАМИ, описанными в МЭК 80001-1. БЕЗОПАСНОСТЬЮ, ЭФФЕКТИВНОСТЬЮ и ЗАЩИЩЕННОСТЬЮ ДАННЫХ И СИСТЕМЫ (см. таблицу 1).

7.4.4 ШАГ 4. Оценка НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ

7.4.4.1 Общие положения

Для каждой ОПАСНОЙ СИТУАЦИИ / комбинации причин, необходимо установить вероятность возникновения определенного НЕПРЕДНАМЕРЕННОГО ПОСЛЕДСТВИЯ (комбинацию Р1 и Р2 на рисунке 1). Данная вероятность может быть разделена на два компонента. Вероятность того, что причина в действительности приводит к ОПАСНОЙ СИТУАЦИИ (Р1 на рисунке 1), и вероятность того, что после формирования ОПАСНОЙ СИТУАЦИИ возникает НЕПРЕДНАМЕРЕННОЕ ПОСЛЕДСТВИЕ определенной тяжести (Р2 на рисунке 1). Организация может выбрать формальный метод объединения Р1 и Р2.

Как было сказано в 5.2, некоторые ОПАСНОСТИ уже заложены (присущи) в системе, а некоторые возникают вследствие определенной причины. Для упрощения задачи следует рассмотреть вероятность последовательности событий, которая, в конечном счете, ведет к ОПАСНОЙ СИТУАЦИИ. Такая вероятность называется Р1 и она включает в себя создание ОПАСНОСТИ, если таковая не возникла ранее. Что касается потери работоспособности, в особенности для сети, то значимыми последовательностями событий, как правило, являются те, которые приводят к конкретной ОПАСНОСТИ потери работоспособности, таким как потеря данных, неправильные данные или неправильные сроки доставки данных.

Также признано считать, что оценка вероятности сложна и не точна. Для того чтобы в будущих реализациях сделать оценку более точной могут использоваться контроль и УПРАВЛЕНИЕ СОБЫТИЯМИ. В приложении Е содержится более подробная информация о контроле.

7.4.4.2 Оценки вероятностей

Для выполнения оценки вероятности возникновения ОПАСНОЙ СИТУАЦИИ может быть полезным провести оценку вероятности каждой, связанной с опасностью, причины отдельно и концептуально объединить их в предполагаемую вероятность для ОПАСНОЙ СИТУАЦИИ. Следует обратить внимание на то, что совокупная вероятность причинения ВРЕДА включает в себя вероятность возникновения ОПАСНОЙ СИТУАЦИИ и условную вероятность появления определенного НЕПРЕДНАМЕРЕННОГО ПОСЛЕДСТВИЯ при наличии ОПАСНОЙ СИТУАЦИИ. Следует использовать всю доступную информацию (определенные ОПАСНЫЕ СИТУАЦИИ, все связанные с ними причины, контекст, установленные НП и т. д.) для оценки вероятности.

При изучении рисунка 5 следует помнить следующее:

- Р1 может быть оценена для определенной причины, независимо от ОПАСНОЙ СИТУАЦИИ, которую она может за собой повлечь. Более того, причина может повлечь за собой более одной ОПАСНОЙ СИТУАЦИИ. Следует вести отдельный список причин и связанных с ними значений Р1;

- Оценка тяжести может быть осуществлена для любых НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ, независимо от ОПАСНОЙ СИТУАЦИИ, послужившей их причиной. Более того, определенные НЕПРЕДНАМЕРЕННЫЕ ПОСЛЕДСТВИЯ могут возникать вследствие нескольких различных ОПАСНЫХ СИТУАЦИЙ. Следует вести отдельный список распространенных НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ и уровней их тяжести;

- Р2 зависит от определенной комбинации ОПАСНОЙ СИТУАЦИИ и НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ. В методе, описанном в настоящем стандарте, для каждой ОПАСНОЙ СИТУАЦИИ (ВРЕД-j на рисунке 5) рассматривается одно основное НП. В действительности же рассматриваемая ОПАСНАЯ СИТУАЦИЯ может приводить к различным НП разной тяжести и с разными значениями Р2. Из всех возможных идентифицированных НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ выбирается основное НП, которое при том же Р1 имеет максимальный РИСК (см. шаг 5). В некоторых примерах, если значение Р2 снижено с помощью мер УПРАВЛЕНИЯ РИСКОМ до несущественного или невозможного, то в последующих итерациях анализа другое НП меньшей тяжести может стать основным. Альтернативой этому подходу будет рассмотрение каждого вида НП по отдельности и выполнение оценки РИСКА для каждого из них. Такой подход является более полным и подробным, но требует более сложной работы с отчетом по АНАЛИЗУ РИСКА;

- полная вероятность возникновения ОПАСНОЙ СИТУАЦИИ является функцией Р1а и Р1б, а также конкретного Р2 для использованного НП.

|

Рисунок 5 - Связь между причиной и ВРЕДОМ

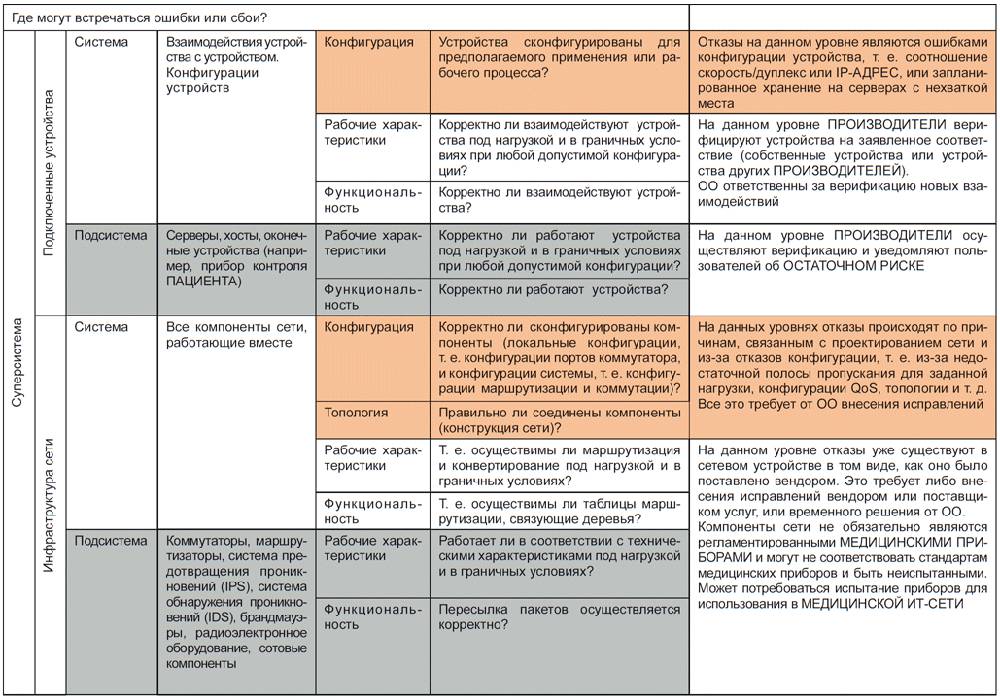

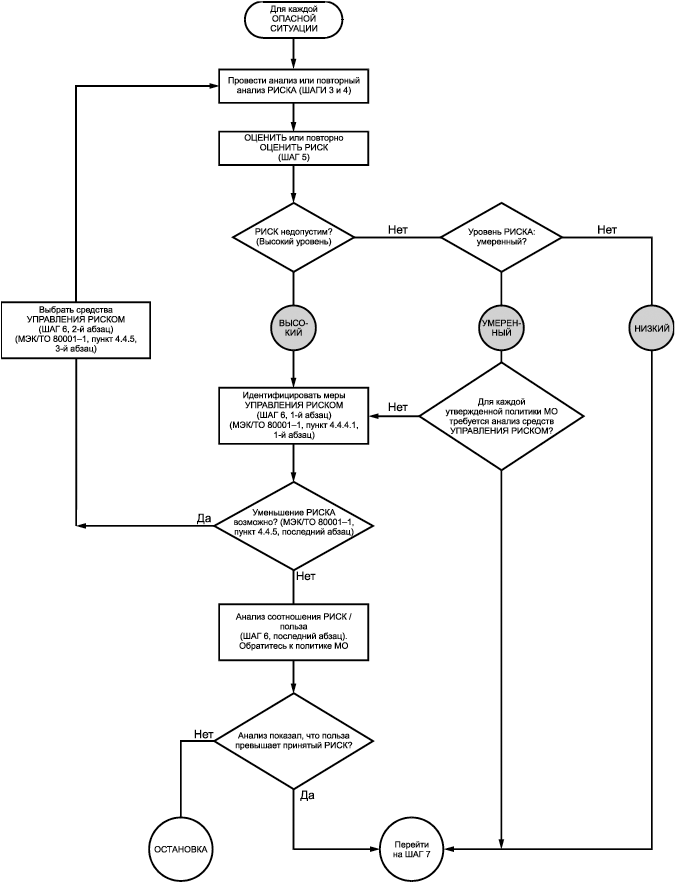

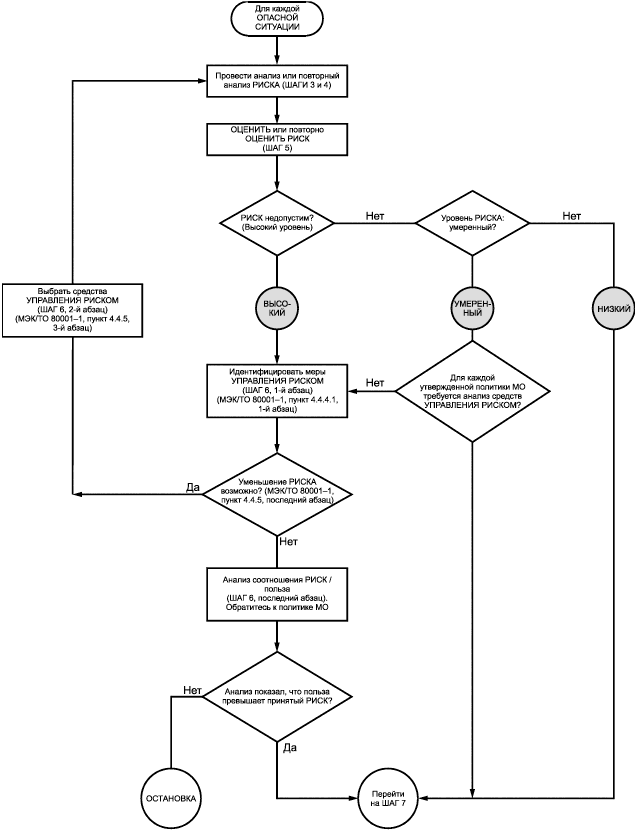

7.4.5 ШАГ 5. ОЦЕНКА РИСКА

На данном этапе для каждой ОПАСНОЙ СИТУАЦИИ идентифицируется основное НП определенной тяжести и выполняется оценка общей вероятности возникновения каждой из этих основных НП.

РИСК является функцией тяжести и вероятности. Например, кратковременная боль будет допустима при более высокой вероятности ее возникновения, чем серьезная болезнь или смерть, для которых тяжесть настолько высока, что для достижения допустимого РИСКА вероятность их должна быть очень низкой. Уровни РИСКА должны быть заданы ОТВЕТСТВЕННОЙ ОРГАНИЗАЦИЕЙ (ОО) заранее для всех возможных комбинаций вероятности и тяжести, а также должно быть выполнено их сравнение с учетом заданных критериев допустимости. Общепринятой практикой является использование матрицы приемлемости РИСКА, см. пример в приложении D. Для каждой ОПАСНОЙ СИТУАЦИИ необходимо применить критерии приемлемости РИСКА, определенные в плане МЕНЕДЖМЕНТА РИСКА, для того, чтобы оценить является ли РИСК приемлемым.

В настоящем стандарте матрица приемлемости РИСКА примера была разделена на 3 области - высокая, умеренная и низкая степень РИСКА. Высокая степень риска считается недопустимой. Низкая считается допустимой. Умеренный РИСК должен соответствовать политике, определенной в плане МЕНЕДЖМЕНТА РИСКА, который может включать в себя снижение РИСКА, если это практически обосновано, дальнейшие организационные отчеты и т. д. В приложении D рассмотрена матрица приемлемости РИСКА и блок-схема применения ШАГОВ 5 и 6. В настоящем стандарте принято считать, что политика ОО требует дальнейших исследований умеренного РИСКА с целью его снижения, если это возможно.

7.4.6 ШАГ 6. Идентификация и документальное оформление предложенных мер по УПРАВЛЕНИЮ РИСКОМ и выполнение повторной оценки РИСКА (вернуться к ШАГУ 3)

7.4.6.1 Общие положения

Если оценка на ШАГЕ 5 дала высокую степень РИСКА, то необходимо идентифицировать возможности по УПРАВЛЕНИЮ РИСКОМ (выполнить данный шаг). Как правило, возможны несколько способов снижения РИСКА, поэтому необходимо выбрать лучшие меры по УПРАВЛЕНИЮ РИСКОМ.

Если оценка на ШАГЕ 5 дала умеренную степень РИСКА, то, основываясь на предположении, указанном выше, должны быть определены и реализованы дальнейшие возможности УПРАВЛЕНИЯ РИСКОМ (выполнен данный шаг), если это практически достижимо. Если дальнейшее уменьшение рассматриваемых РИСКОВ не представляется практически достижимым или если политикой ОО все же установлено, что в данном случае РИСК допустим, то можно опустить выполнение ШАГОВ 7-9.

Если оценка на ШАГЕ 5 дала низкую степень РИСКА, то в дальнейших возможностях по УПРАВЛЕНИЮ РИСКОМ нет нужды и ШАГИ 6-9 можно опустить.

7.4.6.2 Идентификация мер по УПРАВЛЕНИЮ РИСКОМ

Как было объяснено в 4.6 МЭК 80001-1:2010, меры по УПРАВЛЕНИЮ РИСКОМ способны уменьшить вероятность возникновения ОПАСНОЙ СИТУАЦИИ или же могут уменьшить вероятность возникновения НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ в случае, когда ОПАСНАЯ СИТУАЦИЯ уже возникла. Например, РИСК, возникающий в результате одиночного отказа может быть снижен устранением этого одиночного отказа (например, за счет резервной линии связи) или уменьшением последствий этого отказа (например, уведомлением о прерванном соединении).

Как установлено в 4.4.4.1 МЭК 80001-1:2010, при оценке мер реализации по УПРАВЛЕНИЮ РИСКОМ, следует рассмотреть следующие возможности в том порядке приоритетов, в котором они перечислены:

a) средства управления проектированием (например, надлежащее планирование пропускной способности сети). Предпочтительные меры по управлению РИСКОМ - устранение или снижение возможного РИСКА при проектировании сетевой системы или ее компонентов;

b) защитные меры (например, контроль использования пропускной способности сети и сигнализация о нарушении ограничений). Если РИСК не может быть устранен или уменьшен до допустимого уровня при проектировании, то можно прибегнуть к реализации защитных мер, как к альтернативной возможности. Эта возможность менее желательна, так как она обычно требует ответа, что должно изменяться. Данная категория может также включать конкретные клинические или ИТ-ПРОЦЕССЫ.

c) информация для обеспечения КЛЮЧЕВЫХ СВОЙСТВ (например, предупреждения, документация пользователя, обучение). Предоставление информации по РИСКУ считается менее эффективным методом, чем возможности УПРАВЛЕНИЯ РИСКОМ, потому что это основано на установлении РИСКА и реакции на него.

Примеры мер по УПРАВЛЕНИЮ РИСКОМ включены в МЭК 80001-1, а также в раздел 8.

Выбранные меры по УПРАВЛЕНИЮ РИСКОМ необходимо зафиксировать в ФАЙЛЕ МЕНЕДЖМЕНТА РИСКА МЕДИЦИНСКОЙ ИТ-СЕТИ. Если ОТВЕТСТВЕННАЯ ОРГАНИЗАЦИЯ по результатам деятельности МЕНЕДЖМЕНТА РИСКА решает, что установленный тип стандартного изменения может быть осуществлен с допустимым РИСКОМ, подчиняющимся установленным ограничениям, то эта ОТВЕТСТВЕННАЯ ОРГАНИЗАЦИЯ может выпустить РАЗРЕШЕНИЕ НА ИЗМЕНЕНИЕ, которое позволяет осуществлять такие стандартные изменения и устанавливает ограничения на них. В приложении F приведено больше информации о РАЗРЕШЕНИЯХ НА ИЗМЕНЕНИЕ.

7.4.6.3 Выбор мер по УПРАВЛЕНИЮ РИСКОМ

После идентификации возможностей УПРАВЛЕНИЯ РИСКОМ, необходимо выбрать средства по УПРАВЛЕНИЮ РИСКОМ, которые требуется реализовать для снижения ОСТАТОЧНОГО РИСКА до допустимых уровней.

В некоторых случаях необходимо провести оценку практической возможности УПРАВЛЕНИЯ РИСКОМ. УПРАВЛЕНИЕ РИСКОМ считается практически не выполнимым, если затрачиваемое время, усилия и расходы не пропорциональны пользе. Процедура оценки пропорциональности и практической возможности может включать в себя, но не ограничиваться:

- качественный анализ преимуществ и трудностей УПРАВЛЕНИЯ РИСКОМ;

- оценка повышения управляемости МЕДИЦИНСКОЙ ИТ-СЕТИ;

- оцениванием повышения устойчивости МЕДИЦИНСКОЙ ИТ-СЕТИ.

7.4.6.4 Повторная оценка РИСКА

После того как были выбраны меры по УПРАВЛЕНИЮ РИСКОМ, вероятность и основные НП должны быть повторно оценены (возвращение к ШАГУ 3 и 4), и ОСТАТОЧНЫЙ РИСК, связанный с индивидуальной ОПАСНОЙ СИТУАЦИЕЙ после УПРАВЛЕНИЯ РИСКОМ должен быть повторно оценен (ШАГ 5).

ОСТАТОЧНЫЙ РИСК это РИСК, который остается после реализации мер УПРАВЛЕНИЯ РИСКОМ. Это равносильно окончательному уровню РИСКА ОПАСНОЙ СИТУАЦИИ.

На данном этапе выбранная возможность УПРАВЛЕНИЯ РИСКОМ является просто идеей и поэтому повторная оценка основывается на умозаключении о том, каким может быть ее влияние на РИСК, к которому она применяется. Опасность заключается в том, что заключения об ожидаемом эффекте от выбранной возможности УПРАВЛЕНИЯ РИСКОМ могут оказаться слишком позитивными. Необходимо записать предположения, сделанные при повторной оценке РИСКА, так как они могут оказаться необходимыми для реализации возможности УПРАВЛЕНИЯ РИСКОМ и/или для КОНТРОЛЯ эффективности этой возможности в условиях эксплуатации. Следует внести все эти предположения в ФАЙЛ МЕНЕДЖМЕНТА РИСКА. Корректность этой начальной повторной оценки будет продемонстрирована на ШАГЕ 9.

7.4.6.5 Анализ соотношения РИСК/польза

Признано, что одним из возможных результатов анализа возможности по УПРАВЛЕНИЮ РИСКОМ может быть отсутствие практических методов снижения РИСКА до допустимых уровней. Как правило, если по результатам оценки ОПАСНАЯ СИТУАЦИЯ признана недопустимой и меры по УПРАВЛЕНИЮ РИСКОМ недостаточны для снижения РИСКА до допустимых уровней, то предлагаемый проект или его изменение должно быть прекращено, а принятое об этом решение зафиксировано в ФАЙЛЕ МЕНЕДЖМЕНТА РИСКА. Тем не менее, в некоторых случаях большие РИСКИ являются оправданными, если ожидаемая польза от внесенного изменения их не превосходит. В таком случае ОТВЕТСТВЕННАЯ ОРГАНИЗАЦИЯ должна провести и документально оформить анализ соотношения РИСК/польза, чтобы определить превосходит ли польза от реализации данного проекта возможные РИСКИ. После того, как все возможности по УПРАВЛЕНИЮ РИСКОМ были идентифицированы и выбраны, необходимо перейти к ШАГУ 7.

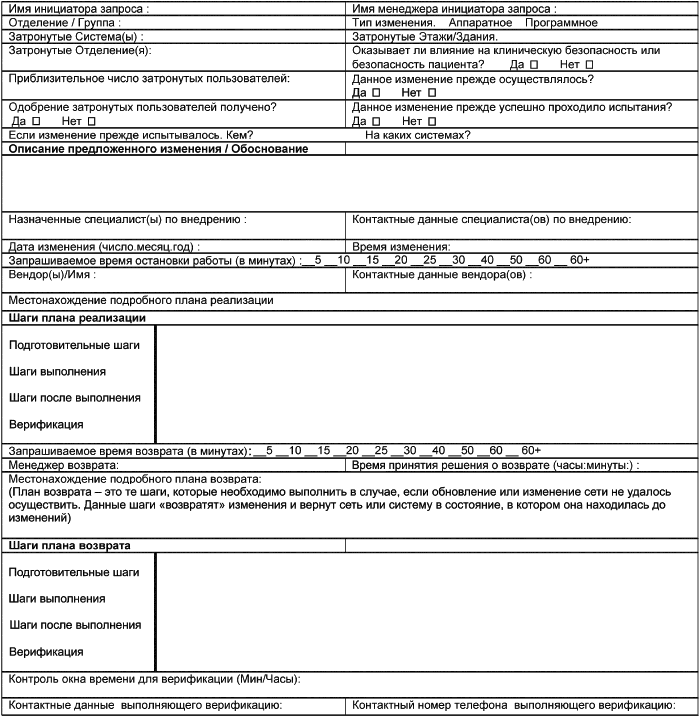

7.4.7 ШАГ 7. Реализация мер по УПРАВЛЕНИЮ РИСКОМ

Для снижения РИСКА идентифицированные меры по УПРАВЛЕНИЮ РИСКОМ должны быть реализованы. Реализация не может быть частью работающей системы, если ПРОЦЕСС МЕНЕДЖМЕНТА РИСКА не был успешно завершен. Для оценки эффективности мер по УПРАВЛЕНИЮ РИСКОМ при тестовых испытаниях должны проводиться теоретические анализы или практические исследования.

Если была выбрана и реализована в работающей сети конкретная мера по УПРАВЛЕНИЮ РИСКОМ, то за этим должен следовать ПРОЦЕСС УПРАВЛЕНИЯ ИЗМЕНЕНИЯМИ И ВЕРСИЯМИ, который необходимо зафиксировать в ФАЙЛЕ МЕНЕДЖМЕНТА РИСКА МЕДИЦИНСКОЙ ИТ-СЕТИ. См. 4.5 МЭК 80001-1:2010.

7.4.8 ШАГ 8. Верификация мер по УПРАВЛЕНИЮ РИСКОМ

7.4.8.1 Общие положения

ВЕРИФИКАЦИЯ мер по УПРАВЛЕНИЮ РИСКОМ включает в себя как верификацию реализации мер так и верификацию их эффективности. Порядок, в котором осуществляются эти верификации зависит от типа мер по УПРАВЛЕНИЮ РИСКОМ и от того, возможна ли верификация эффективности при тестировании.

7.4.8.2 ВЕРИФИКАЦИЯ эффективности

Эффективность мер по УПРАВЛЕНИЮ РИСКОМ должна быть верифицирована и документально оформлена в ФАЙЛЕ МЕНЕДЖМЕНТА РИСКА МЕДИЦИНСКОЙ ИТ-СЕТИ. Необходимо верифицировать соответствие мер управления ожидаемому эффекту. Например, мера по УПРАВЛЕНИЮ РИСКОМ при отказе канала сети может заключаться в применении резервного канала. ВЕРИФИКАЦИЯ ее эффективности будет включать симуляцию отказа основного канала и верификацию эффективности резервного канала, используемого в качестве меры по УПРАВЛЕНИЮ РИСКОМ. ВЕРИФИКАЦИЯ может происходить при выполнении тестов в условиях испытаний до фактической реализации в работающей системе. Для ВЕРИФИКАЦИИ, которая должна осуществляться в действующей системе, возникнет необходимость во временном окне изменений (см. пояснение ниже). Верификацию необходимо завершить до конца этого окна (до запуска в эксплуатацию).

В некоторых случаях эффективность не может быть ВЕРИФИЦИРОВАНА объективно и часто достаточно логического обоснования, используя профессиональную подготовку, клинические процедуры и т.п. В таких случаях КОНТРОЛЬ эффективности мер по УПРАВЛЕНИЮ РИСКОМ предоставляет более точный взгляд на эффективность мер по УПРАВЛЕНИЮ РИСКОМ.

ВЕРИФИКАЦИЯ эффективности мер по УПРАВЛЕНИЮ РИСКОМ на данном шаге осуществляется за счет информации и надлежащих методов, доступных на момент выполнения данного шага. После запуска в эксплуатацию и на протяжении всего периода использования МЕДИЦИНСКОЙ ИТ-СЕТИ КОНТРОЛЬ продолжает осуществляться для обеспечения постоянной эффективности мер по УПРАВЛЕНИЮ РИСКОМ. Новые технологические разработки, изменения в фактическом использовании МЕДИЦИНСКОЙ ИТ-СЕТИ, организация пользователя или оценка событий могут продемонстрировать непредвиденные слабости мер по УПРАВЛЕНИЮ РИСКОМ, требующие усовершенствований. В приложении Е представлены примеры методов оценки эффективности мер по УПРАВЛЕНИЮ РИСКОМ, осуществляемых как часть КОНТРОЛЯ.

Эффективность мер по УПРАВЛЕНИЮ РИСКОМ может быть установлена только при четком понимании того, какой эффект должен достигаться за счет этих мер. Стабильность эффективности на стадии эксплуатации можно контролировать только в том случае, если этот требуемый эффект четко определен и записан вместе с реализованной мерой по УПРАВЛЕНИЮ РИСКОМ.

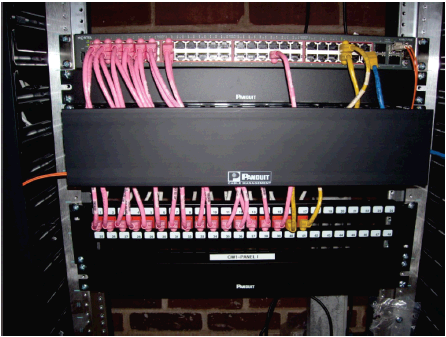

ВЕРИФИКАЦИЯ реализации

Реализация всех мер по УПРАВЛЕНИЮ РИСКОМ должна быть ВЕРИФИЦИРОВАНА и документально оформлена в ФАЙЛЕ МЕНЕДЖМЕНТА РИСКА МЕДИЦИНСКОЙ ИТ-СЕТИ. ВЕРИФИКАЦИЯ подтверждает, что меры по УПРАВЛЕНИЮ РИСКОМ были реализованы в МЕДИЦИНСКОЙ ИТ-СЕТИ и осуществляется до запуска сети в эксплуатацию. Запуск в эксплуатацию подразумевает использование МЕДИЦИНСКОЙ ИТ-СЕТИ, как правило, для ПАЦИЕНТОВ. Это может означать одно из:

- для новых сетей ВЕРИФИКАЦИЯ завершается до запуска в эксплуатацию или

- в случаях, когда сеть уже используется, определяется "временное окно для изменения", в пределах которого предполагается, что сеть находится в состоянии изменения. Действуют планы возврата, а также, вероятно, временные клинические процедуры (например, контроль у постели больного вместо центрального контроля). ВЕРИФИКАЦИЯ реализации должна осуществляться до конца временного окна для изменения. В приложении G рассмотрены примеры элементов, которые могут быть частью временного окна для изменения.

ВЕРИФИКАЦИИ реализации должен способствовать ПРОЦЕСС УПРАВЛЕНИЯ ИЗМЕНЕНИЯМИ И ВЕРСИЯМИ.

7.4.9 ШАГ 9. Выполнение оценки новых РИСКОВ, возникающих в связи с УПРАВЛЕНИЕМ РИСКОМ

Существует вероятность появления новых РИСКОВ в результате реализации мер по УПРАВЛЕНИЮ РИСКАМИ.

Примером может служить добавление слишком большого количества средств защиты, приводящее к тому, что практикующий врач не может получить информацию для ПАЦИЕНТА, когда это ему необходимо. В таком случае может потребоваться модифицировать или изменить меры по УПРАВЛЕНИЮ РИСКОМ так, чтобы они скорее служили целям клиники, чем являлись ИТ-решением.

Оценка новых РИСКОВ должна документально оформляться в ФАЙЛЕ МЕНЕДЖМЕНТА РИСКА МЕДИЦИНСКОЙ ИТ-СЕТИ. Любой новый риск должен подвергаться оценке в соответствии с ШАГАМИ 2-9. Это итеративный ПРОЦЕСС, который может состоять из нескольких циклов итерации.

7.4.10 ШАГ 10. Оценка совокупного ОСТАТОЧНОГО РИСКА и формирование отчета о нем

В дополнении к любым ОСТАТОЧНЫМ РИСКАМ, связанным с индивидуальными ОПАСНЫМИ СИТУАЦИЯМИ, ОТВЕТСТВЕННОЙ ОРГАНИЗАЦИИ требуется определить совокупный ОСТАТОЧНЫЙ РИСК, связанный с МЕДИЦИНСКОЙ ИТ-СЕТЬЮ. Определение ОСТАТОЧНОГО РИСКА включает оценку всех отдельных ОСТАТОЧНЫХ РИСКОВ и определение того, превышает ли всеобщий РИСК сумму РИСКОВ других частей. Например, хотя каждая из двух отдельных ОПАСНЫХ СИТУАЦИЙ может иметь допустимый ОСТАТОЧНЫЙ РИСК, если есть вероятность, что обе ОПАСНЫЕ СИТУАЦИИ возникнут одновременно, то совокупный ОСТАТОЧНЫЙ РИСК может оказаться недопустимым.

ОТВЕТСТВЕННАЯ ОРГАНИЗАЦИЯ должна определить и документально оформить сводку по ОСТАТОЧНОМУ РИСКУ, содержащую список всех отдельных ОСТАТОЧНЫХ РИСКОВ и совокупный ОСТАТОЧНЫЙ РИСК, остающийся после реализации мер по УПРАВЛЕНИЮ РИСКОМ. Эта сводная информация является реестром ОЦЕНКИ РИСКА.

Как описано в 7.4.6, один тип мер по УПРАВЛЕНИЮ РИСКОМ предназначен для предоставления информации для пользователей системы. Данная информация часто содержит в себе данные об обучении, маркировке или уведомлениях об определенных применениях, способных привести к ОПАСНОЙ СИТУАЦИИ. При оценке совокупного ОСТАТОЧНОГО РИСКА, следует учитывать наличие любой другой дополнительной информации, касающейся РИСКА в системе, которую следует донести до пользователей МЕДИЦИНСКОЙ ИТ-СЕТИ, а также нет ли необходимости установить каналы связи для передачи подобной информации.

Не существует никакого предпочтительного метода для оценки допустимости совокупного ОСТАТОЧНОГО РИСКА. ОТВЕТСТВЕННАЯ ОРГАНИЗАЦИЯ должна установить метод и критерии, которые необходимо соблюдать, в политике МЕНЕДЖМЕНТА РИСКА. Могут быть качественные или количественные подходы. Примером более качественного подхода оценки совокупного ОСТАТОЧНОГО РИСКА может быть определение допустимого максимального числа ОПАСНЫХ СИТУАЦИЙ, которое сохраняется на среднем уровне РИСКА после реализации мер по УПРАВЛЕНИЮ РИСКОМ. Более количественным подходом может быть прогнозирование суммарной частоты НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ или числа травм, связанных со всеми ОПАСНЫМИ СИТУАЦИЯМИ, возникающими после реализации УПРАВЛЕНИЯ РИСКОМ, и сравнение этого совокупного ОСТАТОЧНОГО РИСКА с предварительно установленным допустимым уровнем.

Если уменьшение совокупного ОСТАТОЧНОГО РИСКА до допустимого уровня не представляется практически достижимым, то необходимо провести и документально оформить анализ соответствия РИСКА/пользы для сравнения совокупного ОСТАТОЧНОГО РИСКА с той пользой, которая может быть получена от внесения запланированного изменения в МЕДИЦИНСКУЮ ИТ-СЕТЬ.

И индивидуальные ОСТАТОЧНЫЕ РИСКИ, и совокупный ОСТАТОЧНЫЙ РИСК необходимо документально оформить в ФАЙЛЕ МЕНЕДЖМЕНТА РИСКА МЕДИЦИНСКОЙ ИТ-СЕТИ.

7.5 Рассмотренные шаги и их связь с МЭК 80001-1 и ИСО 14971

Таблица 3 демонстрирует связь между настоящим стандартом, МЭК 80001-1:2010 и ИСО 14971:2007. Разделы и подразделы, не вошедшие в настоящий стандарт, не представлены.

Таблица 3 - Связь между настоящим стандартом, МЭК 80001-1:2010 и ИСО 14971:2007

Раздел/подраздел ИСО 14971 | Подраздел МЭК/ТО 80001-1 | Шаги | ||

4 | АНАЛИЗ РИСКА | |||

4.1 | ПРОЦЕСС АНАЛИЗА РИСКА | - | ||

4.2 | ПРЕДНАЗНАЧЕННОЕ ИСПОЛЬЗОВАНИЕ и идентификация характеристик, связанных с БЕЗОПАСНОСТЬЮ | (Медицинская ИТ-СЕТЬ, определенная и документально оформленная в соответствии с 4.3) | ||

4.3 | Идентификация ОПАСНОСТЕЙ | 4.4.2 | ШАГ 1. Идентификация ОПАСНОСТЕЙ | |

4.4 | Оценка РИСКА(ОВ) для каждой опасной ситуации "Необходимо рассматривать разумно предсказуемые последовательности или комбинации событий, приводящие к возникновению ОПАСНЫХ СИТУАЦИЙ, которые необходимо и регистрировать." | "Для каждой выявленной ОПАСНОСТИ, ОТВЕТСТВЕННАЯ ОРГАНИЗАЦИЯ должна дать оценку соответствующих РИСКОВ..." | ШАГ 2. Идентификация причин и возникающих ОПАСНЫХ СИТУАЦИЙ. | |

5 | ОЦЕНКА РИСКА | 4.4.3 | ОЦЕНКА РИСКА | ШАГ 5. Оценка РИСКА с учетом заданных критериев допустимости РИСКА. |

6 | УПРАВЛЕНИЕ РИСКОМ | 4.4.4 | УПРАВЛЕНИЕ РИСКОМ | |

6.1 | Снижение риска | - | ||

6.2 | Анализ возможностей УПРАВЛЕНИЯ РИСКОМ | 4.4.4.1 | Анализ возможностей УПРАВЛЕНИЯ РИСКОМ | ШАГ 6. Идентификация и документальное оформление предложенных мер по УПРАВЛЕНИЮ РИСКОМ(АМИ) и повторная оценка РИСКА (т.е. вернуться к ШАГУ 3) |

6.3 | Реализация мер по УПРАВЛЕНИЮ РИСКОМ | 4.4.4.3 | Реализация мер по УПРАВЛЕНИЮ РИСКОМ | ШАГ 7. Реализация мер по УПРАВЛЕНИЮ РИСКОМ |

4.4.4.4 | ВЕРИФИКАЦИЯ мер по УПРАВЛЕНИЮ РИСКОМ | ШАГ 8. ВЕРИФИКАЦИЯ мер по УПРАВЛЕНИЮ РИСКОМ | ||

6.4 | Оценка ОСТАТОЧНОГО РИСКА | (Рассмотрено в 4.4.4.1) | ||

6.5 | Анализ соотношения РИСК/ польза | (Рассмотрено в 4.4.4.1 и 4.4.5) | (Рассмотрено в ШАГЕ 6 и ШАГЕ 10) | |

6.6 | Риски, возникающие вследствие выполнения мер по УПРАВЛЕНИЮ РИСКОМ | 4.4.4.5 | Новые риски, возникающие в связи с УПРАВЛЕНИЕМ РИСКОМ | ШАГ 9. Оценка любых РИСКОВ, возникающих в связи с УПРАВЛЕНИЕМ РИСКОМ |

7 | Оценка допустимости совокупного ОСТАТОЧНОГО РИСКА | 4.4.5 | Оценка ОСТАТОЧНОГО РИСКА и уведомление о риске | ШАГ 10. Оценка совокупного ОСТАТОЧНОГО РИСКА и формирование отчета о нем |

8 Практические примеры

8.1 Общие положения

Примеры, приведенные ниже, демонстрируют, как протекает несколько действительно ОПАСНЫХ СИТУАЦИЙ, а также причины для каждого из трех сценариев. Данные примеры не являются исчерпывающими. Скорее в них представлены определенные общие элементы АНАЛИЗА РИСКА и ПРОЦЕССА управления для одной или двух конкретных ОПАСНЫХ СИТУАЦИЙ и одной или двух, связанных с ними причин. Для того чтобы РИСК был оценен, должны быть полностью определены элементы и область применения анализируемой системы.

Кроме того, должно быть известно фактическое использование сети и присоединенных к ней МЕДИЦИНСКИХ ПРИБОРОВ. Примеры, приведенные ниже, начинаются с разъяснения контекста и описания анализируемой сети. Затем, для каждого примера выполняются все шаги ПРОЦЕССА, подробно рассмотренные выше. Каждой ОПАСНОСТИ, ОПАСНОЙ СИТУАЦИИ, причине и мере по УПРАВЛЕНИЮ РИСКОМ назначен уникальный идентификатор.

Примеры являются вымышленными, и не стоит воспринимать их как действительные для всех организаций. Примеры данного раздела описаны в рамках следующего формата:

- задается полное описание контекста (случай клинического применения);

- задается анализируемая сеть;

- применяются следующие уникальные идентификаторы:

- ОПАСНОСТИ обозначаются как HAZ01, HAZ02...;

- ОПАСНЫЕ СИТУАЦИИ обозначаются как HS01, HS02...;

- причины обозначаются как С01, С02...;

- меры по УПРАВЛЕНИЮ РИСКОМ обозначаются как RC01, RC02...

8.2 Пример 1. Беспроводной контроль ПАЦИЕНТА во время его транспортировки

8.2.1 Полное описание контекста

Для передачи поступающих в реальном времени данных о ПАЦИЕНТЕ, находящемся в режиме транспортировки, используется беспроводная сеть. Тяжесть состояния больных может широко варьироваться. ПАЦИЕНТА могут перевозить из отделения неотложной помощи, рентгенологического отделения и других диагностических секторов в общую больничную палату или в отделение интенсивной терапии (ICU). Пациент подключен к активному беспроводному контролирующему прибору типа 802.11b/g. Во время перевозки данные о ПАЦИЕНТЕ в реальном времени передаются из контролирующего прибора на пост медсестры для осуществления наблюдения за ПАЦИЕНТАМИ и в систему электронной медицинской документации больницы для архивирования.

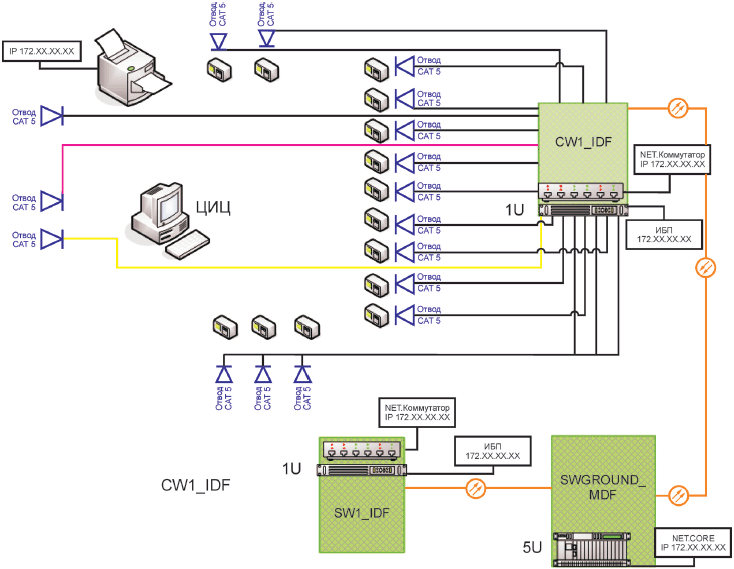

8.2.2 Описание анализируемой сети

Беспроводная локальная сеть 802.11 (WLAN) охватывает всю больницу и использует диапазон 802.11 a/b/g (2.4 и 5 ГГц). В этой локальной сети используется восемь сетевых идентификаторов, включая SSID (идентификатор набора служб) гостевого доступа и в некоторых участках зоны действия сети может находиться большое число беспроводных пользователей. Один из идентификаторов SSID предназначен для контроля ПАЦИЕНТОВ.

Отделение рентгенологии расположено рядом с главной кухней, на которой используются производственные микроволновые печи высокой мощности. В больнице также используются беспроводные телефоны типа DECT (телефон цифровой усовершенствованной беспроводной связи), работающие в диапазоне частот 2,4 ГГц. Для дальнейшего рассмотрения УПРАВЛЕНИЯ РИСКОМ беспроводных сетей см. МЭК 80001-02-3:2012.

8.2.3 10 Шагов

ШАГ 1. Идентификация ОПАСНОСТИ

HAZ01. Полная потеря соединения.

HAZ02. Неустойчивая связь.

ШАГ 2. Идентификация причин и возникающих ОПАСНЫХ СИТУАЦИЙ

С01. Внешняя радиопомеха, вызванная микроволновой печью, влечет за собой моментальную потерю связи между устройством-клиентом и WAP (точкой беспроводного доступа).

С02. Внешняя радиопомеха, вызванная DECT телефонами, влечет за собой временную потерю связи между устройством-клиентом и WAP.

С03. Слишком большое количество устройств-клиентов приводит к перегрузке WAP, которая влечет за собой временную потерю данных.

Идентифицированы следующие ОПАСНЫЕ СИТУАЦИИ:

HS01. Практикующий врач не осведомлен о нуждающемся в лечении ПАЦИЕНТЕ. Задержка начала лечения в связи с потерей данных (сигнал тревоги не дошел до практикующего врача вследствие причин С01, С02 или С03).

ШАГ 3. Определение НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ и оценка их возможной тяжести

В таблице D.2 предоставлены масштабы тяжести. Следует отметить, что оценка тяжести основана на уровне остроты состояния ПАЦИЕНТА.

НП для HS01. В данном случае, в связи с тем, что уровень остроты состояния ПАЦИЕНТОВ может широко варьироваться и во время транспортирования они не могут находиться под местным/непосредственным наблюдением практикующего врача, потеря данных, передающихся в реальном времени, может привести к серьезным последствиям для ПАЦИЕНТА, находящегося в тяжелом состоянии. (Следует отметить, что в зависимости от остроты состояния ПАЦИЕНТОВ могут быть подобраны средства смягчения последствий). Тяжесть - катастрофическая.

ШАГ 4. Оценка вероятности НЕПРЕДНАМЕРЕННЫХ ПОСЛЕДСТВИЙ

В данном примере выполняется оценка вероятности того, на сколько любая из причин, перечисленных выше, влечет за собой определенное выше НП установленной тяжести.

В таблице D.1 приведена шкала вероятностных оценок.

HS01. Маловероятно.

ШАГ 5. Оценка РИСКА с учетом заданных критериев допустимости

С помощью таблицы D.3 и основываясь на вероятности и тяжести, определенных на ШАГЕ 3 и 4, начальный уровень РИСКА был определен, как высокий.

HS01. (катастрофическая/маловероятно). Уровень РИСКА - высокий.

ШАГ 6. Идентификация и документальное оформление предложенных мер по УПРАВЛЕНИЮ РИСКОМ и оценка индивидуального ОСТАТОЧНОГО РИСКА

В данном случае были определены меры по УПРАВЛЕНИЮ РИСКОМ уменьшающие как Р1 так и Р2.

Для уменьшения Р1 каждая причина была рассмотрена отдельно, и были определены меры по УПРАВЛЕНИЮ РИСКОМ.

Причина 1. Внешняя радиопомеха (микроволновая печь).

RC01. Провести замену старой микроволновой печи, тем самым эффективно уменьшая радиоизлучение, так как новые модели лучше экранированы.

Причина 3. Перегрузка пропускной способности WAP

RC03. Спроектировать пропускную способность сети так, чтобы предоставить избыточное число WAP устройств на участке, чтобы одно WAP устройство обслуживало меньшее количество клиентов.

Для уменьшения Р2 определена следующая мера по УПРАВЛЕНИЮ РИСКОМ.

RC03. Практикующий врач обслуживает ПАЦИЕНТА во время транспортирования. Протокол практикующего врача может быть спроектирован таким образом, что присутствие врача во время транспортирования необходимо только для ПАЦИЕНТОВ с остротой состояния выше заданного уровня. Данная мера по УПРАВЛЕНИЮ РИСКОМ предназначена для снижения вероятности серьезных последствий при эффективном уменьшении возможной тяжести данной травмы.

Следует отметить, что никакие средства смягчения последствий специально не подбирались для низкой вероятности возникновения причины 3 и ее низкого уровня осуществимости (удаления всех DECT-телефонов).

HS01. (новая тяжесть/вероятность - средняя/практически невероятно). Уровень РИСКА - низкий.

ШАГ 7. Реализация мер по УПРАВЛЕНИЮ РИСКОМ

Меры по УПРАВЛЕНИЮ РИСКОМ должны быть реализованы для того, чтобы они могли быть ВЕРИФИЦИРОВАНЫ до запуска в эксплуатацию.

RC01. Замена микроволновой печи. Заменить микроволновую печь более новой с меньшим излучением. Включить в требования к закупкам микроволновых печей наличие подходящего экранирования для защиты от внешних радиопомех, чтобы в будущем обеспечить установку ЭМ-совместимых микроволновых печей.

RC02. Избыточный резерв точек WAP. Определить физические/географические участки (например, пункт медсестры и т.п.), на которых наблюдается большое скопление пользователей и плотный беспроводной трафик на единицу площади, и увеличить число точек WAP на данном участке.