ГОСТ Р МЭК 61513-2020

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

СИСТЕМЫ КОНТРОЛЯ И УПРАВЛЕНИЯ, ВАЖНЫЕ ДЛЯ БЕЗОПАСНОСТИ АТОМНОЙ СТАНЦИИ

Общие требования

Instrumental and control systems important to safety of nuclear power plants. General requirements

ОКС 27.120.20

Дата введения 2020-07-01

Предисловие

1 ПОДГОТОВЛЕН Акционерным обществом "Русатом Автоматизированные системы управления" (АО "РАСУ") на основе собственного перевода на русский язык англоязычной версии стандарта, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 322 "Атомная техника"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 18 февраля 2020 г. N 66-ст

4 Настоящий стандарт идентичен международному стандарту МЭК 61513:2011* "Атомные станции. Системы контроля и управления, важные для безопасности. Общие требования" (IEC 61513:2011 "Nuclear power plants - Instrumentation and control important to safety - General requirements for systems", IDT).

Наименование настоящего стандарта изменено относительно наименования указанного международного стандарта для приведения в соответствие с ГОСТ Р 1.5-2012 (пункт 3.5).

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные и межгосударственные стандарты, сведения о которых приведены в дополнительном приложении ДА.

Дополнительные сноски в тексте настоящего стандарта, выделенные курсивом, приведены для пояснения текста оригинала

5 Положения настоящего стандарта действуют в целом в отношении сооружаемых по российским проектам атомных станций за пределами Российской Федерации

6 ВЗАМЕН ГОСТ Р МЭК 61513-2011

Правила применения настоящего стандарта установлены в статье 26 Федерального закона от 29 июня 2015 г. N 162-ФЗ "О стандартизации в Российской Федерации". Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет ()

Введение

a) Технический опыт, основные вопросы и организация стандарта

МЭК 61513 устанавливает требования к системам контроля и управления (СКУ), которые предназначены для выполнения функций, важных для безопасности на атомных станциях (АС), а также к оборудованию этих СКУ. Стандарт демонстрирует отношения между:

- целями обеспечения безопасности АС и требованиями к общей архитектуре СКУ, важными для безопасности;

- общей архитектурой СКУ и требованиями отдельных систем, важных для безопасности.

Предполагается, что настоящий стандарт будет использоваться проектировщиками, эксплуатирующими организациями, аудиторами и регулирующими органами.

b) Положение настоящего стандарта в структуре серии стандартов подкомитета ПК 45 А МЭК

МЭК 61513 относится к первому уровню документов подкомитета ПК 45 А МЭК и устанавливает общие требования к системам. Он является базовым среди серии стандартов подкомитета ПК 45 А МЭК.

Более подробная информация о структуре серии стандартов подкомитета ПК 45 А МЭК приведена в пункте d) введения.

c) Рекомендации и ограничения в отношении применения настоящего стандарта

Необходимо отметить, что этот стандарт не устанавливает дополнительных функциональных требований для систем безопасности.

Для того чтобы стандарт сохранял свое значение в будущем, основное внимание в нем уделяется принципиальным вопросам, а не конкретным технологиям.

d) Описание структуры серии стандартов подкомитета ПК 45 А МЭК и взаимосвязи этих стандартов с другими документами МЭК и документами других организаций (МАГАТЭ, ИСО)

Документом верхнего уровня серии стандартов подкомитета ПК 45 А МЭК является стандарт МЭК 61513. Он содержит общие требования по безопасности к СКУ и оборудованию, которые используют для выполнения функций, важных для безопасности АС. Стандарт МЭК 61513 структурирует серию стандартов подкомитета ПК 45 А МЭК.

МЭК 61513 напрямую ссылается на другие стандарты подкомитета ПК 45 А МЭК по общим темам, связанным с категоризацией функций и классификацией систем, квалификацией, разделением систем, защитой от отказов по общей причине, программными аспектами компьютеризированных систем, аппаратными аспектами компьютеризированных систем и проектированием пунктов управления. Стандарты, указанные непосредственно на этом (втором) уровне, должны рассматриваться вместе с МЭК 61513, как согласованный набор документов.

На третьем уровне в серии стандартов подкомитета ПК 45 А МЭК представлены стандарты, не имеющие прямого отношения к МЭК 61513, являющиеся стандартами, относящимися к конкретному оборудованию, техническим методам или конкретным видам деятельности. Обычно эти документы, ссылающиеся по общим темам на документы второго уровня, могут использоваться сами по себе.

Четвертый уровень, расширяющий серию стандартов подкомитета ПК 45 А МЭК, соответствует техническим отчетам, которые не являются нормативными документами.

МЭК 61513 заимствовал формат представления из базовой публикации серии стандартов по безопасности МЭК 61508 с общей моделью жизненного цикла безопасности и схемой жизненного цикла системы. Что касается ядерной безопасности, то МЭК 61513 обеспечивает интерпретацию общих требований МЭК 61508-1 [1], МЭК 61508-2 и МЭК 61508-4 в отношении ядерной безопасности для сектора ядерных приложений. В этой структуре МЭК 60880 и МЭК 62138 соответствуют МЭК 61508-3 [2] в части применения в области использования атомной энергии.

В МЭК 61513 приведены ссылки на стандарты ИСО, а также на IAEA 50-C-QA (заменен IAEA 50-C/SG-Q) по темам, связанным с обеспечением качества.

Серия стандартов подкомитета ПК 45 А МЭК последовательно реализует и детализирует принципы и основные аспекты безопасности, представленные МАГАТЭ в кодексе по безопасности АС и серии стандартов МАГАТЭ по безопасности. В частности, это относится к документам: "Требования SSR-2/1", который устанавливает требования безопасности, связанные с проектированием атомных станций, и "Руководство по безопасности NS-G-1.3", который касается систем контроля и управления, важных для безопасности атомных станций. Термины и определения, используемые стандартами подкомитета ПК 45 А, соответствуют используемым МАГАТЭ.

1 Область применения

1.1 Общие положения

Системы контроля и управления (СКУ), важные для безопасности, могут быть реализованы на традиционном аналоговом оборудовании, оборудовании, основанном на применении компьютерной технологии (КТ), или с использованием комбинации оборудования обоих типов (см. примечание 1). Настоящий стандарт устанавливает требования и рекомендации (см. примечание 2) для общей архитектуры СКУ, которая может быть построена с использованием указанных технологий.

В настоящем стандарте придается большое значение полноте и точности требований, вытекающих из целей, связанных с безопасностью атомных станций (АС), как предусловия для выработки всесторонних требований к полной архитектуре СКУ, а следовательно, к отдельным СКУ, важным для безопасности.

В настоящем стандарте вводится понятие "концепция безопасности жизненного цикла" архитектуры СКУ в целом и для каждой системы в отдельности. Благодаря этому на первый план выдвигаются отношения между целями безопасности АС и требованиями к архитектуре СКУ, важные для безопасности, а также взаимосвязи между общей архитектурой СКУ и требованиями к отдельным системам, важным для безопасности. Жизненные циклы, представленные и рассмотренные в настоящем стандарте, не являются единственно возможными; могут применяться и другие жизненные циклы, если будут достигнуты цели, заявленные в настоящем стандарте.

Примечание 1 - СКУ могут также использовать электронные модули на основе сложных электронных компонентов, таких как СИС или ПЛИС. В зависимости от цели и функциональности этих компонентов, они могут быть разработаны как в соответствии с руководящими указаниями для обычного электронного оборудования, так и для компьютерного оборудования. Значительная часть руководства для компьютерного оборудования также применима к проектированию оборудования со сложными электронными компонентами, в том числе включая вопросы повторного применения существующих проектов, а также оценку проектных ошибок в программном обеспечении и сложных проектах аппаратного обеспечения.

Примечание 2 - Далее термин "требования" обозначает как собственно требования, так и рекомендации. Если необходимо, то различие между этими терминами отмечается, при этом требования характеризуются словом "должен", а рекомендации - словами: "следует", "целесообразно".

1.2 Применение: эксплуатирующиеся и вновь проектируемые станции

Стандарт применим как к СКУ на новых АС, так и к реконструируемым и модернизируемым СКУ на действующих станциях.

Для действующих станций применима Часть требований, объем применимых требований следует определять в начале любого проекта.

1.3 Структура

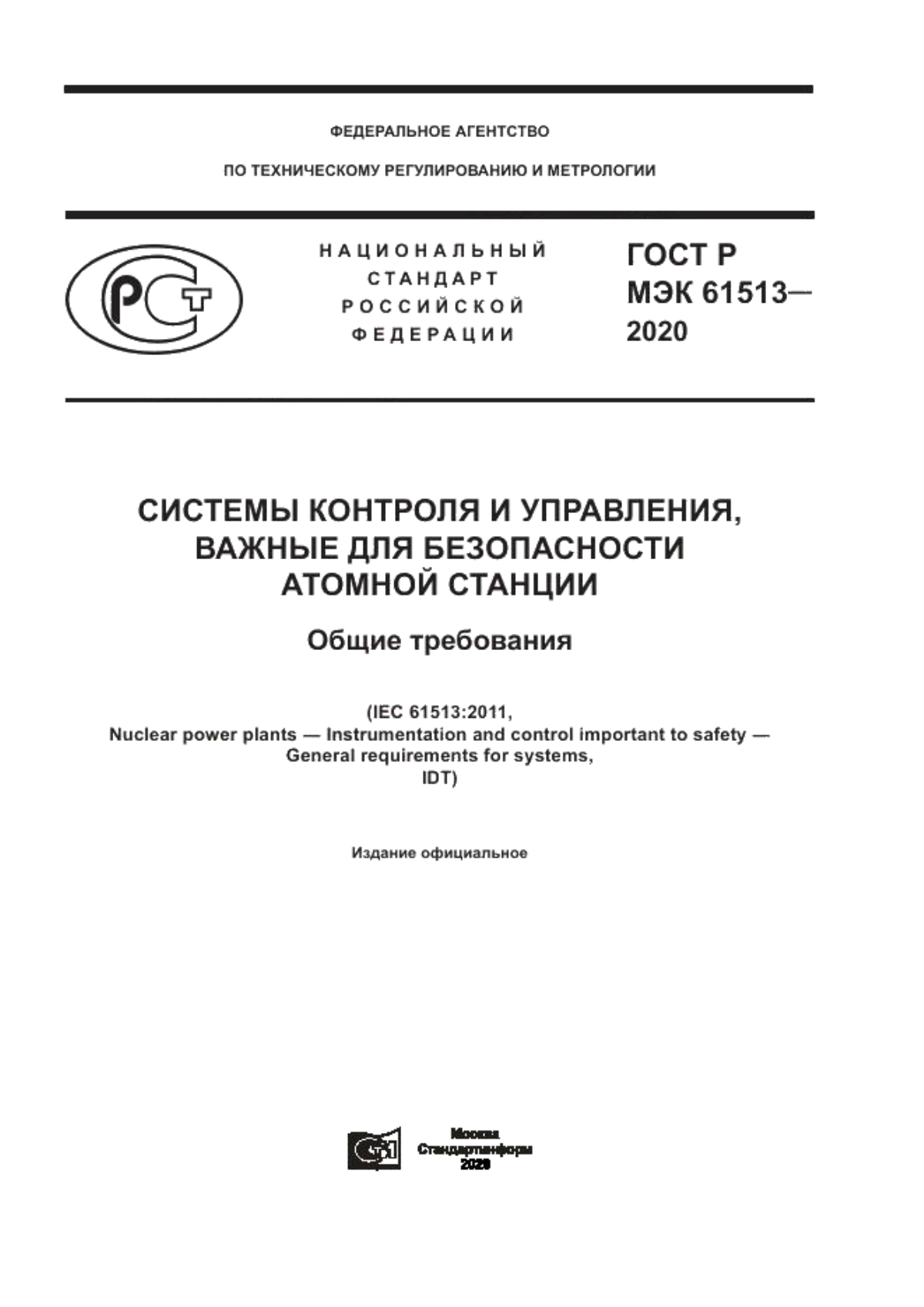

Стандарт состоит из четырех нормативных разделов: (описание приведено на рисунке 1):

- раздел 5 посвящен общей архитектуре СКУ, важных для безопасности, в том числе:

- определению (на основе анализа безопасности АС) требований к функциям контроля и управления и связанным с этими функциями СКУ и соответствующим оборудованием АС, категоризации функций контроля и управления, к компоновке оборудования и его эксплуатации;

- декомпозиции общей архитектуры СКУ с разделением ее на ряд систем и распределение функций контроля и управления между ними. Определяются проектные критерии, включая глубокоэшелонированную защиту и возможности минимизации отказа по общей причине (ООП);

- планированию общей архитектуры СКУ;

- раздел 6 посвящен требованиям к отдельным СКУ, важным для безопасности, в частности требованиям к компьютеризированным системам. Раздел включает дифференцирование требований в зависимости от категории безопасности реализованных функций СКУ;

- разделы 7 и 8 посвящены общей интеграции, вводу в эксплуатацию, эксплуатации и техническому обслуживанию СКУ.

Примечание - На рисунке 1 представлена структура стандарта. На рисунке не представлена информация по временной последовательности выполнения работ, которые могут выполняться либо параллельно, либо в режиме итераций.

Дополнительно стандарт содержит справочные приложения:

- приложение А приводит взаимосвязи между концепциями МАГАТЭ и общими концепциями безопасности, которые приведены по тексту настоящего стандарта;

- приложение В содержит информацию о принципах категоризации/классификации;

- приложение С приводит примеры чувствительности СКУ к отказам по общей причине (ООП);

- приложение D содержит рекомендации по сравнению настоящего стандарта с частями 1, 2 и 4 МЭК 61508. В этом приложении исследуются основные требования МЭК 61508 для целей верификации того, что аспекты, важные для безопасности, в достаточной степени учтены, а также рассматривается однообразное применение терминов и объясняются предпосылки применения дополнительных методик и терминов;

- приложение Е указывает изменения, которые будут внесены в последующие издания дочерних стандартов МЭК 61513, чтобы привести их в соответствие и свести к минимуму пересечения в их содержаниях.

|

Рисунок 1 - Общая структура настоящего стандарта

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие стандарты. Для датированных ссылок применяют только указанное издание ссылочного стандарта, для недатированных - последнее издание (включая все изменения).

IEC 60671, Nuclear power plants - Instrumentation and control systems important to safety - Surveillance testing (МЭК 60671, Атомные станции. Системы контроля и управления, важные для безопасности. Контрольные испытания)

IEC 60709, Nuclear power plants - Instrumentation and control systems important to safety - Separation (МЭК 60709, Атомные станции. Системы контроля и управления, важные для безопасности. Разделение)

_______________

IEC 60880:2006, Nuclear power plants - Instrumentation and control systems important to safety - Software aspects for computer-based systems performing category A functions (МЭК 60880:2006, Атомные станции. Системы контроля и управления, важные для безопасности. Аспекты программного обеспечения компьютерных систем, выполняющих функции категории А)

_______________

IEC 60965, Nuclear power plants - Control rooms - Supplementary control points for reactor shutdown without access to the main control room (МЭК 60965, Атомные станции. Пункты управления. Дополнительные пункты управления для остановки реактора без доступа к блочному пункту управления)

IEC 60980, Recommended practices for seismic qualification of electrical equipment of the safety system for nuclear generating stations (МЭК 60980, Рекомендуемые практики для сейсмической квалификации электрического оборудования системы безопасности для атомных станций)

IEC 60987:2007, Nuclear power plants - Instrumentation and control important to safety - Hardware design requirements for computer-based systems (МЭК 60987:2007, Атомные станции. Контроль и управление, важные для безопасности. Требования к аппаратному обеспечению компьютеризированных систем)

_______________

IEC 61000-4-2, Electromagnetic compatibility (EMC) - Part 4-2: Testing and measurement techniques - Electrostatic discharge immunity test [МЭК 61000-4-2, Электромагнитная совместимость (ЭМС). Часть 4-2. Тестирование и техники измерений. Устойчивость к электростатическим разрядам]

IEC 61000-4-3, Electromagnetic compatibility (EMC) - Part 4-3: Testing and measurement techniques - Radiated, radio-frequency, electromagnetic field immunity test [МЭК 61000-4-3, Электромагнитная совместимость (ЭМС). Часть 4-3. Тестирование и техники измерений. Устойчивость к радиочастотному электромагнитному полю]

IEC 61000-4-4, Electromagnetic compatibility (EMC) - Part 4-4: Testing and measurement techniques - Electrical fast transient/burst immunity test [МЭК 61000-4-4, Электромагнитная совместимость (ЭМС). Часть 4-4. Тестирование и техники измерений. Устойчивость к наносекундным импульсным помехам]

IEC 61000-4-5, Electromagnetic compatibility (EMC) - Part 4-5: Testing and measurement techniques - Surge immunity test ([ЭК* 61000-4-5, Электромагнитная совместимость (ЭМС). Часть 4-5. Тестирование и техники измерений. Испытание на устойчивость к броскам]

IEC 61000-4-6, Electromagnetic compatibility (EMC) - Part 4-6: Testing and measurement techniques - Immunity to conducted disturbances, induced by radio-frequency fields [МЭК 61000-4-6, Электромагнитная совместимость (ЭМС). Часть 4-6. Тестирование и техники измерений. Устойчивость к кондуктивным помехам, наведенным радиочастотными электромагнитными полями]

IEC 61226:2009, Nuclear power plants - Instrumentation and control systems important to safety - Classification of instrumentation and control functions (МЭК 61226:2009, Атомные станции. Системы контроля и управления, важные для безопасности. Классификация функций контроля и управления)

IEC 61500, Nuclear power plants - Instrumentation and control important to safety - Data communication in systems performing category A functions (МЭК 61500, Атомные станции. Контроль и управление, важные для безопасности. Передача данных в системах, выполняющих функции категории А)

IEC 61508-2:2010, Functional safety of electrical/electronic/programmable electronic safety-related systems - Part 2: Requirements for electrical/electronic/programmable electronic safety-related systems (МЭК 61508-2:2010, Функциональная безопасность электрических/электронных/программируемых электронных систем, связанных с безопасностью. Часть 2. Требования к системам)

IEC 61508-4:2010, Functional safety of electrical/electronic/programmable electronic safety-related systems - Part 4: Definitions and abbreviations (МЭК 61508-4:2010, Функциональная безопасность электрических/электронных/программируемых электронных систем, связанных с безопасностью. Часть 4. Термины и определения)

_______________

IEC 62340, Nuclear power plants - Instrumentation and control systems important to safety - Requirements for coping with common cause failure (CCF) [МЭК 62340, Атомные станции. Системы контроля и управления, важные для безопасности. Требования по предотвращению отказов по общей причине (ООП)]

_______________

IAEA INSAG-10:1996, Defence in Depth in Nuclear Safety (МАГАТЭ INSAG-10:1996, Глубокоэшелонированная защита в ядерной безопасности)

_______________

IAEA GS-R-3:2006, The Management System for Facilities and Activities Safety - Requirements (МАГАТЭ GSR Part 2:2017, Лидерство и менеджмент для обеспечения безопасности. Общие требования безопасности)

IAEA GS-G-3.1:2006, Application of the Management System for Facilities and Activities - Safety Guide (МАГАТЭ GS-G-3.1:2006, Применение системы управления для установок и деятельности. Руководство по безопасности)

IAEA NS-G-1.3:2002, Instrumentation and Control Systems Important to Safety in Nuclear Power Plants (МАГАТЭ NS-G-1.3:2002, Системы контроля и управления, важные для эксплуатации на атомных станциях)

IAEA 75-INSAG-3 Rev.1 - INSAG 12:1999, Basic Safety Principles for Nuclear Power Plants (МАГАТЭ 75-INSAG-3 Rev.1 - INSAG 12:1999, Основные принципы безопасности для атомных станций)

3 Термины и определения

В настоящем стандарте применены следующие термины с соответствующими определениями:

3.1 прикладная функция (application function): Функция СКУ, которая выполняет задачу, связанную в большей степени с контролируемым процессом, а не с работой самой системы.

Примечание 1 - См. также термины "СКУ функция", "СКУ", "прикладное программное обеспечение".

Примечание 2 - Прикладная функция обычно является подфункцией СКУ функции.

3.2 прикладное программное обеспечение (application software): Часть программного обеспечения СКУ, которая обеспечивает выполнение прикладных функций.

Примечание 1 - См. также термины "прикладная функция", "библиотека прикладных программ", "системное программное обеспечение системы".

Примечание 2 - Прикладное программное обеспечение отличается от системного программного обеспечения.

Примечание 3 - См. также рисунок 2.

Примечание 4 - В некоторых случаях для данного стандарта, в области сложных электронных компонентов, термин "прикладная логика" может являться заменой термину "прикладное программное обеспечение".

3.3 библиотека прикладных программ (application software library): Собрание программных модулей, предназначенных для выполнения типовых прикладных функций.

Примечание 1 - Если используется ранее разработанное оборудование, такая библиотека считается частью системного программного обеспечения и квалифицируется соответствующим образом.

Примечание 2 - См. также рисунок 2.

_______________

Примечание 1 - См. также термины: "класс СКУ", "функция СКУ".

Примечание 2 - МЭК 61226 определяет категории функций СКУ. Каждой категории соответствует набор требований, применяемый как к каждой функции (относительно их спецификаций, проекта, реализации, верификации и валидации), так и к целому набору элементов, которые необходимы для реализации функции (относительно свойств и требуемой квалификации) независимо от того, как эти элементы распределены в ряду взаимосвязанных СКУ. Для большей ясности этот стандарт определяет категории функций СКУ и классы СКУ и устанавливает связь между категорией функции и минимальным требуемым классом соответствующих систем и оборудования.

_______________

[Глоссарий МАГАТЭ, издание 2007] [3]

_______________

Примечание - См. также термины "категории функций СКУ", "элементы, важные для безопасности", "системы безопасности".

3.7 ввод в эксплуатацию (commissioning): Процесс, посредством которого системы и элементы сооруженных установок и деятельности приводят в рабочее состояние и проверяют на их соответствие проекту и требуемым рабочим параметрам.

Примечание - Ввод в эксплуатацию может включать в себя как неядерные и/или нерадиоактивные, так и ядерные и/или радиоактивные испытания.

[Глоссарий МАГАТЭ, издание 2007]

_______________

Примечание 1 - Общие причины могут быть внутренними или внешними к СКУ.

Примечание 2 - Определение МЭК отличается от определения МАГАТЭ в двух местах:

1) термин "конкретный" был удален, потому что иначе определение ООП не согласовывается с определением "общий отказ" (CMF, common mode failure). Кроме того, это дополнительное слово не является необходимым для понимания этого определения;

2) слово "и" было заменено на "или", потому что эксперты подкомитета ПК 45 А МЭК полагают, что это была опечатка. В онлайн-словаре МАГАТЭ (NUSAFE) это изменение уже выполнено.

[Глоссарий МАГАТЭ, издание 2007, модифицировано]

3.9 сложность (complexity): Степень, при которой проектирование, реализация или поведение системы или элемента является трудной для понимания или верификации.

[IEEE 610, модифицировано] [4]

3.10 компонент (component): Одна из составных частей системы. Компонент может представлять собой аппаратное или программное обеспечение и может сам состоять из других компонентов.

[IEEE 610]

Примечание 1 - См. также термины "СКУ", "оборудование".

Примечание 2 - Термины "оборудование", "компонент" и "модуль" часто используют как взаимозаменяемые. Взаимоотношения между этими терминами пока не стандартизованы.

_______________

3.11 компьютеризированная система (computer-based system): СКУ, функции которой в большей степени зависят или полностью выполняются с использованием микропроцессоров, программируемого электронного оборудования или компьютеров.

Примечание - Эквивалент - цифровая система, система с программным обеспечением, программируемая система.

3.12 управление конфигурацией (configuration management): Процесс определения и документирования характеристик конструкций, систем и компонентов установки (в том числе компьютерных систем и программного обеспечения), а также обеспечения того, чтобы изменения этих характеристик должным образом прорабатывались, оценивались, утверждались, распространялись, вводились, проверялись, регистрировались и включались в документацию установки.

[Глоссарий МАГАТЭ, издание 2007]

3.13 данные (data): Представление информации или сообщений в виде, подходящем для передачи, интерпретации или обработки с помощью компьютеров.

[IEEE 610, модифицировано]

Примечание - См. рисунок 2.

3.14 глубокоэшелонированная защита (defence-in-depth): Применение более чем одной защитной меры для достижения какой-либо конкретной цели безопасности, так чтобы эта цель была достигнута, даже если одна из принятых защитных мер окажется безрезультатной.

[Глоссарий МАГАТЭ, издание 2007]

Примечание - См. также раздел А.4.

_______________

[Глоссарий МАГАТЭ, издание 2007, модифицировано]

Примечание 1 - Если термин "разнообразие" используют в сочетании с дополнительными признаками, то собственно разнообразие имеет основное значение "существование двух или более различных путей или средств достижения конкретной цели", а дополнительные признаки указывают характеристики применяемых различных путей, т.е. функциональное разнообразие, разнообразие оборудования, разнообразие сигнальных устройств.

Примечание 2 - См. также термин "функциональное разнообразие".

3.16 оборудование (equipment): Одна или более частей системы. Единица оборудования - отдельный (обычно заменяемый) элемент или часть системы.

Примечание 1 - См. также термины "компонент", "СКУ".

Примечание 2 - Оборудование может включать в себя программное обеспечение.

Примечание 3 - Термины "оборудование", "компонент", "модуль" часто используются как взаимозаменяемые. Взаимоотношение между этими терминами пока не стандартизировано.

Примечание 4 - Это определение отличается от приведенного определения в МЭК 60780. Отклонение оправдано тем, что МЭК 61513 рассматривает термин "оборудование" как часть системы, тогда как МЭК 60780 рассматривает оборудование как объект квалификации.

_______________

Примечание 1 - См. также термины "функциональность", "прикладное программное обеспечение", "библиотека прикладных программ".

Примечание 2 - Комплекс оборудования может быть как продуктом от определенного производителя, так и набором продуктов, соединение и адаптация которых выполнены поставщиком.

Примечание 3 - Термин "платформа оборудования" иногда используется как синоним термина "комплекс оборудования".

3.18 ошибка (error): Различие между рассчитанным, наблюдаемым или измеренным значением или состоянием и истинным, установленным или теоретическим значением или состоянием.

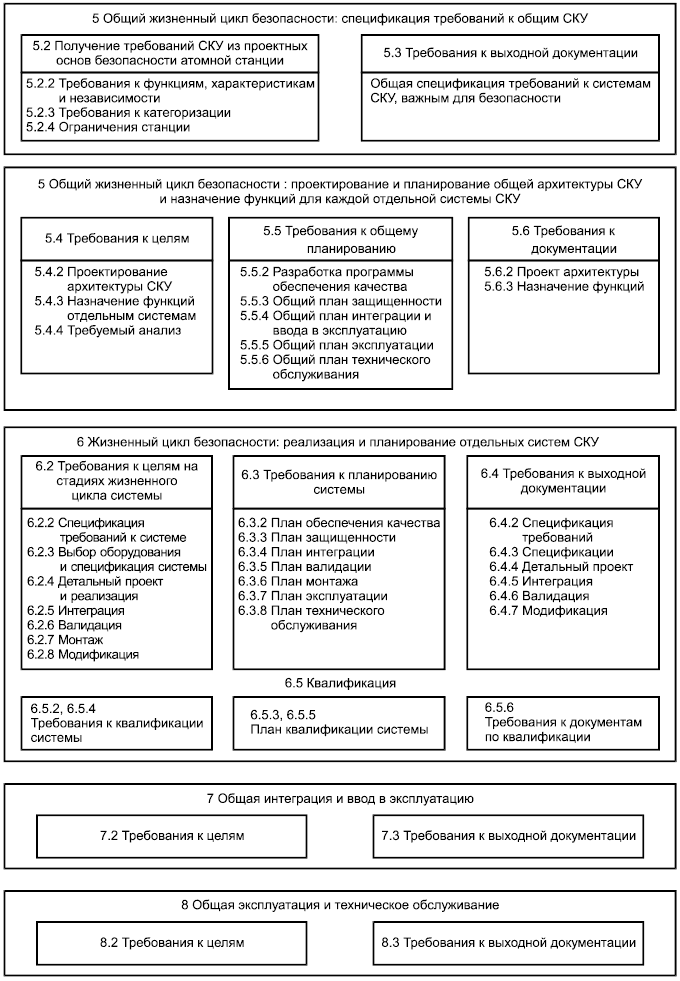

Примечание - См. рисунок 3.

3.19 оценка (свойства системы) (evaluation (of a system property)): Отнесение качественного или количественного значения данному свойству системы.

[МЭК 61069-1:1991, пункт 2.2.2] [5]

3.20 отказ (failure): Потеря возможности конструкции, системы или компонента функционировать в пределах критериев приемлемости.

[Глоссарий МАГАТЭ, издание 2007, модифицировано]

Примечание 1 - Оборудование считается отказавшим, когда оно становится неспособным функционировать, независимо от того, требуется ли его функционирование в данный момент или нет. Отказ, например, в резервной системе может не проявляться до тех пор, пока система не будет задействована во время испытаний либо при отказе резервируемой системы.

Примечание 2 - Отказ является результатом дефекта аппаратного обеспечения, дефекта программного обеспечения, дефекта системы или ошибки оператора или технического обслуживания и связан с траекторией сигнала, которая приводит к отказу.

Примечание 3 - См. также термины: "дефект", "дефект программного обеспечения".

Примечание 4 - Эксперты подкомитета ПК 45 А МЭК считают, что в определении МАГАТЭ не учтено, что отказ является событием, а не состоянием. Эксперты подкомитета ПК 45 А МЭК предложили модифицировать определение с учетом данной точки зрения.

3.21 дефект (fault): Неисправность в аппаратуре, программном обеспечении или в компоненте системы.

Примечание 1 - См. также рисунок 3.

Примечание 2 - Дефекты могут быть результатом случайных отказов, которые возникают, например, из-за деградации аппаратуры в результате старения; возможны систематические дефекты, например дефекты в программном обеспечении, возникающие из-за ошибок при проектировании.

Примечание 3 - Дефект (особенно дефекты, связанные с проектированием) может оставаться незамеченным, пока сохраняются условия, при которых он не отражается на выполнении функции, т.е. пока не произойдет отказ.

Примечание 4 - См. также термин "дефект программного обеспечения".

3.22 функциональное разнообразие (functional diversity): Применение разнообразия на уровне прикладных функций производственных процессов (например, приведение в действие механизма автоматического отключения при достижении предельных значений давления и температуры).

[МЭК 60880:2006, пункт 3.19, модифицировано]

Примечание - Глоссарий МАГАТЭ по безопасности издания 2007 года не дает определения функционального разнообразия, но приводит примеры средств по его достижению. Это определение подкомитета ПК 45 А МЭК совместимо со средствами достижения, обозначенными в Глоссарии МАГАТЭ по безопасности.

3.23 функциональная валидация (functional validation): Верификация правильности спецификаций прикладных функций относительно функциональных и рабочих требований верхнего уровня. Функциональная валидация дополняет системную валидацию, которая верифицирует соответствие системы спецификации функций.

3.24 функциональность (functionality): Характеристика функции, которая определяет действия, преобразующие входную информацию в выходную информацию.

Примечание - Функциональность прикладных функций обычно влияет на работу станции. Входная информация может быть получена от датчиков, операторов, иного оборудования или программного обеспечения. Выходная информация может воздействовать на исполнительные механизмы, операторов, прочее оборудование и программное обеспечение (см. МЭК 61508-2).

_______________

Примечание 1 - Внутренние угрозы представляют собой, например, пожар и затопление, внутренние опасности могут являться последствиями ПИС (например, авария с потерей теплоносителя, разрыв паропровода).

Примечание 2 - Примером внешних опасностей может служить землетрясение или удар молнии.

_______________

[МЭК 60880:2006, пункт 3.21]

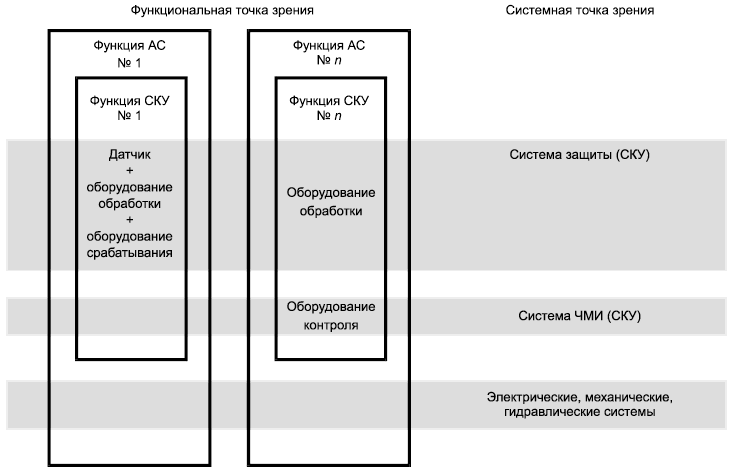

3.27 архитектура СКУ (l&C architecture): Организационная структура СКУ станции, которые являются важными для безопасности.

Примечание 1 - См. также термины: "архитектура СКУ", "СКУ".

Примечание 2 - Организационная структура определяет, главным образом, основные функции, класс и границы каждой системы, взаимосвязь и независимость систем, приоритетность и голосование между одновременно действующими сигналами, ЧМИ.

Примечание 3 - В этом стандарте термин определяет только часть общей архитектуры СКУ станции. Позднее включаются также неклассифицируемые системы и оборудование.

Примечание 4 - Для простоты использования термин "общая архитектура СКУ" используется как краткая форма термина "общая архитектура СКУ, важных для безопасности".

_______________

Примечание 1 - Термин "функция СКУ" используется инженерами-технологами, чтобы структурировать функциональные требования к СКУ. Функция СКУ определена следующим образом:

- дает полное представление о функциональных целях;

- может быть категоризирована в соответствии с ее степенью важности для безопасности;

- для достижения функциональной цели учитывает малейшие сущности: от датчика до исполнительного устройства.

Примечание 2 - Функция СКУ может быть подразделена на несколько подфункций (например, на функцию измерения, функцию управления, функцию приведения в действие) в целях распределения по СКУ.

3.29 СКУ (l&C system): Система, основанная на применении электрической и/или электронной, и/или программируемой электронной технологии, выполняющая функции СКУ, а также функции обслуживания и наблюдения, связанные с эксплуатацией самой системы.

Термин используется как обобщающий, охватывающий все элементы системы, включая внутренние источники питания, датчики и другие входные устройства, скоростные линии передачи данных и другие связи, интерфейсы исполнительных устройств и других выходных устройств (см. примечание 2). Различные функции системы могут использовать как выделенные, так и разделенные ресурсы.

Примечание 1 - См. также термины "система", "функция СКУ".

Примечание 2 - Элементы, входящие в состав определенной системы контроля и управления, определяют границы этой системы.

Примечание 3 - В соответствии с их типовой функциональностью МАГАТЭ устанавливает различие между системами автоматического и ручного управления, системами взаимодействия "человек-машина", системами защиты и блокировки (см. раздел В.4).

3.30 архитектура СКУ, функциональная структура СКУ (l&C architecture): Организационная структура СКУ.

Примечание - См. также термин "архитектура СКУ".

_______________

1) способность выполнять требующуюся функцию не зависит от работы или отказа другого оборудования;

2) способность выполнять предназначенную функцию не зависит от эффектов, возникающих в результате постулируемого в проекте исходного события, при наступлении которого оно должно функционировать.

[Глоссарий МАГАТЭ, издание 2007]

Примечание - Средствами достижения независимости в проекте является электрическая изоляция (в документах МАГАТЭ употребляется также термин "функциональная изоляция"), физическое разделение и коммуникационная независимость.

3.32 прерывание (interrupt): Приостановка процесса, например выполнения компьютерной программы, вызванное внешним по отношению к данному процессу событием.

[IEEE 610] [4]

_______________

Узлы, важные для безопасности, включают:

a) конструкции, системы и компоненты, неисправность или отказ которых могут приводить к чрезмерному радиационному облучению персонала на площадке или лиц из населения;

b) конструкции, системы и компоненты, которые препятствуют тому, чтобы ожидаемые при эксплуатации события приводили к аварийным условиям;

c) средства, которые предусматриваются для смягчения последствий неисправности или отказа конструкций, систем и компонентов.

[Глоссарий МАГАТЭ, издание 2007]

Примечание 1 - Определение охватывает все аспекты ядерной безопасности.

Примечание 2 - В этом стандарте рассматриваемые элементы будут, главным образом, СКУ или функциями СКУ.

Примечание 3 - См. также "функции СКУ".

3.34 общий жизненный цикл безопасности СКУ (overall l&C safety life cycle): Необходимая деятельность, относящаяся к реализации систем и оборудования, важных для безопасности, общей архитектуры СКУ и выполняемая в течение периода времени, который начинается с формирования требований СКУ из проектных основ безопасности АС и заканчивается, когда ни одна из СКУ не доступна к использованию.

[МЭК 61508-4:2010, пункт 3.7.1, модифицировано] [6]

Примечание 1 - Общий жизненный цикл системы контроля и управления (жизненный цикл СКУ) определяет требования к жизненным циклам безопасности отдельных систем.

Примечание 2 - См. также термин "жизненный цикл безопасности системы".

3.35 постулированное исходное событие (postulated initiating event): Событие, определяемое на стадии проектирования как способное привести к ожидаемым при эксплуатации событиям или аварийным условиям.

[Глоссарий МАГАТЭ, издание 2007]

3.36 существующие узлы (pre-existing items): Аппаратное или программное обеспечение или оборудование с программным обеспечением, которые уже существуют как коммерческий или специализированный продукт и доступно для применения.

Примечание - Это определение включает ранее разработанное программное обеспечение, см. МЭК 60880:2006, пункт 3.28.

_______________

Примечание - Этот термин введен для более четкого отличия от термина "эксплуатирующая организация".

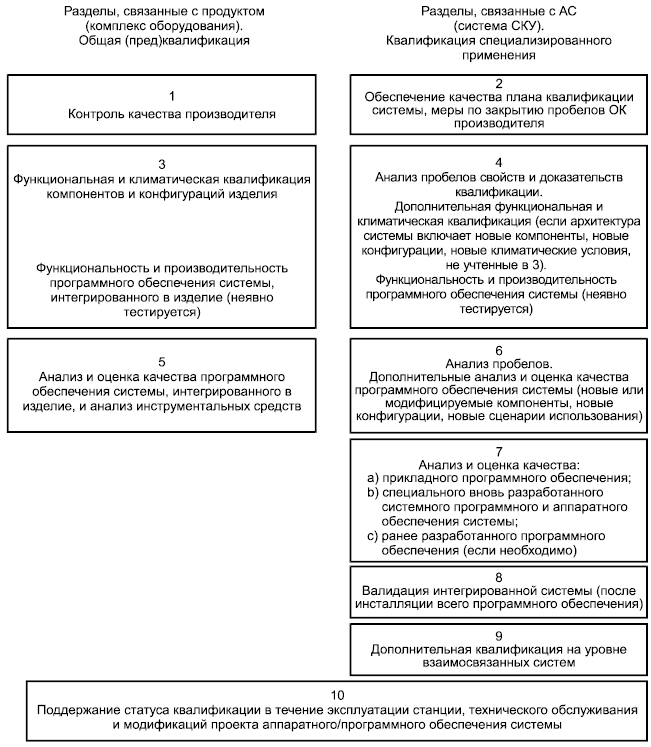

3.38 квалификация (qualification): Процесс определения, подходит ли система или компонент для эксплуатации. Квалификация осуществляется с учетом класса СКУ и специальных квалификационных требований.

Примечание 1 - Квалификационные требования получают из определенного класса СКУ и из особого контекста применения.

Примечание 2 - СКУ, как правило, создают на основе взаимодействующих комплектов оборудования. Такое оборудование может быть разработано как часть проекта или это может быть существующее оборудование (т.е. разработанное в рамках предыдущего проекта или быть коммерческим стандартным продуктом). Обычно квалификация "СКУ" осуществляется поэтапно: на первом этапе осуществляется квалификация отдельного существующего оборудования (обычно на раннем этапе процесса реализации системы); на втором этапе осуществляется квалификация интегрированной СКУ (т.е. финальный реализованный проект).

Примечание 3 - Квалификация СКУ всегда является определенной деятельностью для конкретного приложения и применения на станции. Однако она может основываться в значительной степени на работе по квалификации, выполненной вне рамок конкретного проекта станции (эта деятельность называется "общая квалификация или "предварительная квалификация"). Предварительная квалификация может значительно снизить трудозатраты на специальную станционную квалификацию, однако следует продемонстрировать соответствие требованиям для конкретного применения.

3.39 качество (quality): Степень, с которой совокупность собственных характеристик выполняет требования.

[ИСО 9000:2005] [6]

3.40 обеспечение качества (quality assurance): Функция системы управления, которая обеспечивает уверенность в том, что установленные требования будут выполнены.

[Глоссарий МАГАТЭ, издание 2007]

Примечание - Это определение соответствует определению ИСО 8402:1994, пункт 3.5 [7].

3.41 план качества (quality plan): Документ, определяющий специальные меры в области качества, ресурсы и последовательность действий в отношении конкретного продукта, проекта или контракта.

_______________

[Глоссарий МАГАТЭ, издание 2007]

3.43 надежность (reliability): Вероятность того, что устройство, система или установка будут выполнять назначенные функции удовлетворительно в течение определенного времени в определенных условиях эксплуатации.

[Глоссарий МАГАТЭ, издание 2007, модифицировано]

Примечание 1 - Надежность компьютеризированной системы включает в себя надежность его аппаратного обеспечения, которая обычно определяется количественно, и надежность его программного обеспечения, которая обычно является качественной мерой, т.к. не существует общепризнанных средств для определения количественной оценки надежности программного обеспечения.

Примечание 2 - Это определение отличается от издания Глоссария МАГАТЭ по безопасности 2007 года в части "вероятность того, что система или компонент будут удовлетворять минимальным требованиям в отношении рабочих характеристик, когда это требуется". Эксперты подкомитета ПК 45 А МЭК указали, что в определение МАГАТЭ не включено понятие "время выполнения задания", что не согласовывается с общей практикой.

3.44 требование (requirement): Выражение в содержании документа, передающее критерии, которые необходимо выполнить в случае заявления о соответствии данному документу и отклонение от которых недопустимо.

[ИСО/МЭК Директивы, часть 2, 2004, пункт 3.12.1] [8]

Примечание 1 - В документах подкомитета ПК 45 А МЭК различают следующие виды требований:

требования безопасности - требования, налагаемые полномочными органами (законодательными органами, регулирующими органами или органами по стандартизации) и проектными организациями, по безопасности АС с точки зрения воздействия на людей, общество и окружающую среду в течении жизненного цикла АС;

функциональные и эксплуатационные требования - функциональные требования определяют действия, которые будут совершены системой в ответ на определенные сигналы или условия, а эксплуатационные требования определяют характеристики, такие как время отклика и точность;

производственные требования - требования к производственной мощности и возможности станции, налагаемые эксплуатирующей организацией;

требования к проекту станции - технические требования к общему проекту станции по выполнению требований безопасности и производственных требований;

требования к проекту системы - требования проекта к отдельным системам для целей реализации проекта станции в целом, отвечающего требованиям к проекту станции;

требования к оборудованию - требования к отдельному оборудованию для выполнения требований к проекту системы.

Примечание 2 - Глоссарий МАГАТЭ по безопасности 2007 года содержит следующее определение:

требуемый, требование - требуемый (национальными или международными) законами или регулирующими положениями, либо основами безопасности или требованиями безопасности МАГАТЭ.

Это определение МАГАТЭ полезно в структуре публикаций МАГАТЭ, но слишком узкое для использования в техническом стандарте. Оно соответствует определению подкомитета ПК 45 А МЭК "требование безопасности", приведенному в примечании 1.

Примечание 3 - Подразумевается, что любые отклонения от требований будут обоснованы.

3.45 повторно используемое программное обеспечение (reusable software): Программный модуль, который может использоваться более чем в одной компьютерной программе или программном комплексе.

[IEEE 610, модифицировано]

3.46 группа безопасности (safety group): Группа оборудования, предназначенная для выполнения всех действий, требующихся в случае конкретного постулируемого в проекте исходного события, с целью обеспечить невозможность превышения пределов, установленных в проекте для ожидаемых при эксплуатации событий и проектных аварий.

[Глоссарий МАГАТЭ, издание 2007]

_______________

[Глоссарий МАГАТЭ, издание 2007]

3.48 защищенность, информационная безопасность (кибербезопасность) (security): Способность компьютеризированной системы защитить информацию и данные так, чтобы не допустить их прочтения или изменения неавторизованными системами и отдельными лицами, и для того, чтобы авторизованные системы и лица не получали отказов.

[ИСО/МЭК 12207:2008, пункт 4.39, модифицировано] [9]

3.49 единичный отказ (single failure): Потеря способности компонента выполнять предписанные ему функции безопасности (функцию безопасности), а также любые последующие отказы, являющиеся результатом этого.

[Глоссарий МАГАТЭ, издание 2007, модифицировано]

_______________

_______________

[Глоссарий МАГАТЭ, издание 2007]

Примечание - См. также МАГАТЭ SSR-2/1 (Rev.1), для руководства, как критерий единичного отказа достигается и как это применяется к группе безопасности.

3.51 программное обеспечение (software): Программы (т.е. набор упорядоченных команд), данные, правила и любая связанная с этим документация, имеющая отношение к работе компьютеризированной СКУ.

3.52 отказ программного обеспечения (software failure): Отказ системы из-за проявившейся проектной ошибки в компоненте программного обеспечения.

Примечание 1 - Все отказы программного обеспечения являются следствием дефектов проектирования, т.к. программное обеспечение состоит исключительно из проектирования и не изнашивается или подвергается физическим отказам. Т.к. запуск активации дефектов программного обеспечения происходят случайным образом в период эксплуатации системы, то отказы программного обеспечения также происходят случайно.

Примечание 2 - См. также термины "отказ", "дефект", "дефект программного обеспечения".

3.53 дефект программного обеспечения (software fault): Ошибка проектирования, содержащаяся в одном из компонентов программного обеспечения.

Примечание - См. также термин "отказ".

3.54 надежность программного обеспечения (software reliability): Компонент надежности системы, связанный с отказами программного обеспечения.

_______________

[МЭК 60880:2006, пункт 3.39]

_______________

[МЭК 61508-4:2010, пункт 3.3.1, модифицировано]

Примечание 1 - См. также термин "СКУ".

Примечание 2 - СКУ отделяют от механических систем и электрических систем АС.

Примечание 3 - Это определение подкомитета ПК 45 А МЭК полностью соответствует определению "системы", данному в Глоссарии МАГАТЭ издания 2007 года в группе терминов "структуры систем и компонентов (SCC)".

3.57 жизненный цикл безопасности системы (system safety life cycle): Необходимая деятельность, относящаяся к реализации СКУ, важных для безопасности, и выполняемая в течение периода времени, который начинается со спецификации системных требований на стадии концепта и заканчивается, когда СКУ не доступна к использованию.

Примечание 1 - Жизненный цикл безопасности системы ссылается к деятельности в рамках жизненного цикла СКУ.

Примечание 2 - См. также термин "общий жизненный цикл безопасности системы контроля и управления (жизненный цикл СКУ)".

3.58 системное программное обеспечение (system software): Программное обеспечение, спроектированное для определенной компьютерной системы или семейства компьютерных систем с целью упрощения эксплуатации и обслуживания компьютерной системы и связанных программ, например операционные системы, ЭВМ, утилиты. Системное программное обеспечение обычно состоит из программного обеспечения операционной системы и инструментальных программ.

Примечание 1 - Программное обеспечение операционной системы: программы, исполняемые в заданном процессоре в течение времени работы системы, такие как операционная система, драйверы ввода/вывода, обработчик исключений, коммуникационное программное обеспечение, библиотеки прикладного программного обеспечения, онлайн-диагностика, управление избыточностью и амортизацией отказов (мягкой деградацией).

Примечание 2 - Инструментальные программы: программное обеспечение, применяемое для разработки, тестирования или обслуживания другого программного обеспечения и систем, такое как компиляторы, генераторы кода, графический редактор, офлайн-диагностика, средства верификации и валидации и т.д.

Примечание 3 - См. также термин "прикладное программное обеспечение".

Примечание 4 - См. также рисунок 2.

3.59 валидация системы (system validation): Подтверждение путем проверки и предоставления других свидетельств того, что система полностью удовлетворяет спецификации требований, как запланировано (функциональность, время отклика, устойчивость к дефектам и ошибкам, надежность).

[МЭК 60880:2006, пункт 3.42]

Примечание - Глоссарий МАГАТЭ издания 2007 г. предоставляет два следующих определения:

валидация - процесс определения пригодности продукта или услуги для удовлетворительного выполнения определенных функций. Валидация по своему содержанию шире, чем верификация, и может включать более значительный элемент суждения;

валидация компьютерной системы - процесс испытаний и оценки интегрированной компьютерной системы (аппаратные средства и программное обеспечение) с целью обеспечения соблюдения функциональных, эксплуатационных и интерфейсных требований;

во-первых, определение "системная валидация" является частным случаем валидации. Это относится к определенному продукту, а именно к валидации СКУ. Это согласовывается с определением МАГАТЭ. Во-вторых, определение МЭК определяет базу для валидации, а именно, это спецификация требований, тогда как определение МАГАТЭ только ссылается на "определенную функцию".

3.60 систематический дефект (systematic fault): Дефект, связанный детерминированным образом с какой-либо причиной, который может быть исключен только путем модификации проекта или производственного процесса, эксплуатационных процедур, документации либо других важных факторов.

[МЭК 61508-4:2010, пункт 3.6.6, модифицировано]

_______________

[МЭК 60050-394:2007, пункт 40-02] [10]

_______________

[МЭК 62138:2004, пункт 3.35]

Примечание 1 - Глоссарий МАГАТЭ издания 2007 г. предоставляет два следующих определения:

валидация - процесс определения пригодности продукта или услуги для удовлетворительного выполнения определенных функций. Валидация по своему содержанию шире, чем верификация, и может включать более значительный элемент суждения;

верификация - процесс определения соответствия качества или характеристик продукта, или услуги тому, что предписывается, предопределяется или требуется.

Определение МАГАТЭ "верификация" очень похоже на определение МАГАТЭ "валидация", поскольку оба адресованы к конечному продукту или сервису.

В стандартах подкомитета ПК 45 А МЭК термины "верификация" и "валидация" относятся к процессам жизненного цикла определенных продуктов, а именно, оборудования и СКУ, но не к услугам в целом.

Кроме того, "верификация" и "валидация" применяются для идентификации двух разных и дополняющих друг друга типов оценок.

"Верификация" отражает оценку результатов отдельной деятельности на соответствие ее входам.

"Валидация" отражает оценку конечного продукта на соответствие задокументированным целям и требованиям.

|

Рисунок 2 - Характерные взаимосвязи между аппаратным обеспечением и программным обеспечением компьютерной системы

|

Рисунок 3 - Связь между отказом системы, случайным отказом и систематическим дефектом

4 Обозначения и сокращения

АС - атомная станция;

АСУ ТП - автоматизированная система управления технологическим процессом;

ООП - отказ по общей причине;

ППВМ - программируемая пользователем вентильная матрица;

ОК (QA) - обеспечение качества;

ПИС (PIE) - постулированное исходное событие;

ПЛИС - программируемая логическая интегральная схема;

ПНР - пусконаладочные работы;

СКУ (I&C) - система контроля и управления;

СМР - строительно-монтажные работы;

ЧМИ (HMI) - человеко-машинный интерфейс;

СВ - оборудование, основанное на применении компьютерной технологии;

COTS - готовый коммерческий продукт;

FAT - заводские приемочные испытания;

SAT - приемочные испытания на площадке;

SIT - интеграционные испытания на площадке

5 Общий жизненный цикл безопасности систем контроля и управления

5.1 Общие положения

Целью данного раздела является определение:

- требований к архитектуре СКУ, важных для безопасности, исходя из проектных основ безопасности АС (см. разделы А.2 и А.3); и

- требований к отдельным СКУ, важным для безопасности, исходя из этих общих требований.

Для того чтобы убедиться, что все требования безопасности, которым должны соответствовать СКУ, учтены, выполнены и подтверждены, требуется системный подход. Системный подход достигается путем помещения деятельности, связанной с разработкой, реализацией и эксплуатацией СКУ, в контекст жизненного цикла безопасности всей СКУ. Этот жизненный цикл связан, в свою очередь, с жизненными циклами безопасности отдельных СКУ (см. раздел 6).

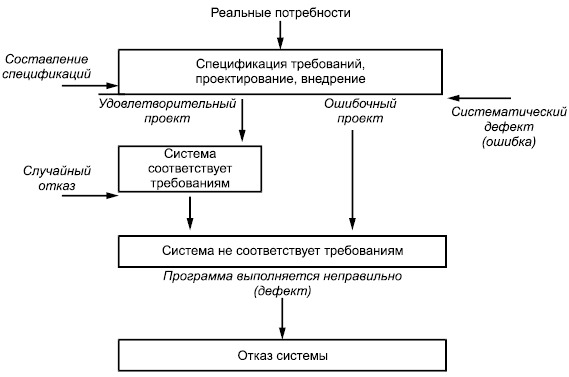

Этапы типового общего жизненного цикла безопасности СКУ включают следующее:

a) рассмотрение проектных основ безопасности АС, включая (см. 5.2):

- функциональные и эксплуатационные требования, а также требования к независимости;

- функциональную категоризацию;

- ограничения в рамках проекта станции;

b) определение общей спецификации требований к функциям СКУ, системам и оборудованию, важным для безопасности (см. 5.3);

c) проектирование общей архитектуры СКУ и назначение функций СКУ отдельным системам и оборудованию (см. 5.4);

d) общее планирование (см. 5.5);

e) реализацию отдельных систем (см. раздел 6);

f) общую интеграцию СКУ и ввод в эксплуатацию систем (см. раздел 7);

g) общую эксплуатацию СКУ и техническое обслуживание (см. раздел 8).

В скобках указаны раздел и подраздел настоящего стандарта, в которых рассматривается соответствующий этап, а в таблице 1 представлена информация о цели, исходных данных, результатах и назначении каждой стадии (этапа).

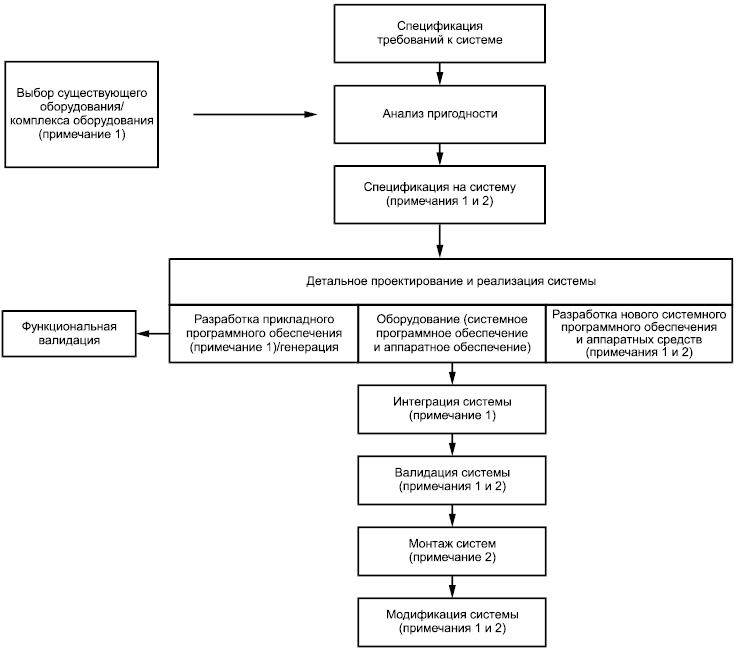

Связи между рассматриваемым общим жизненным циклом и жизненными циклами безопасности отдельных СКУ упрощенно показаны на рисунке 4:

a) общий жизненный цикл безопасности СКУ является итеративным процессом, где выходы каждого этапа должны быть верифицированы на согласованность со входами предшествующей деятельности. Этап может начаться, даже если деятельности предыдущих этапов не завершены, если при этом применяются адекватные средства контроля конфигурации, которые гарантируют, что общая последовательность процесса разработки сохраняется;

b) этап должен быть закончен, только если все предшествующие этапы завершены.

Таблица 1 - Обзор общего жизненного цикла безопасности СКУ

Раздел или подраздел | Входы | Цели деятельности | Объект | Выходы |

5 Требования, распространяемые на общий жизненный цикл СКУ, и их связь с жизненными циклами систем | ||||

5.2 Получение требований СКУ из проектных основ безопасности АС | ||||

5.2.2 Рассмотрение функциональных и эксплуатационных требований, требований к независимости | Документы по проектным основам безопасности станции. Принципы работы станции | Определить: - общие функциональные и эксплуатационные требования к СКУ, важным для безопасности; - концепцию глубокоэшелонированной защиты станции и требования к независимости, распространяемые на функции СКУ; - автоматические функции и ручное управление | Системы станции и связанные СКУ, важные для безопасности | Определение входных требований для 5.3 |

5.2.3 Рассмотрение требований к категоризации | Категоризация безопасности станции | Определить категории функций СКУ. Верифицировать полноту. Верифицировать выполнимость комплексных требований | Функции СКУ, важные для безопасности | Определение входных требований для 5.3 |

5.2.4 Рассмотрение ограничений проекта станции | Документы по размещению станции и исходные данные для проектирования | Определить: - границы систем станции и СКУ; - ограничения вспомогательных систем и размещения станции, условий окружающей среды; - источники потенциальных внутренних и внешних опасностей; - принципы эксплуатации станции и техническое обслуживание | Схема размещения станции. Системы станции. СКУ | Определение ограничений станции для проекта архитектуры (см. 5.4) и спецификации требований к отдельным СКУ (см. 6.2) |

5.3 Выходная документация | Выходы 5.2 | Разработать общую спецификацию требований к СКУ, важным для безопасности, в терминах функциональных и эксплуатационных требований, требований к независимости и категоризации | СКУ | Общая спецификация требований к СКУ для 5.4 |

5.4 Проектирование общей архитектуры СКУ и назначение функций СКУ | ||||

5.4.2 Проектирование архитектуры СКУ | Выход 5.3 | Спроектировать общую архитектуру СКУ, подходящую для реализации спецификации общих требований СКУ, важных для безопасности. Разработать соответствующие меры против потенциального отказа по общей причине | Функции СКУ и СКУ | Детальный проект архитектуры безопасности СКУ в терминах автоматизированных систем, ЧМИ и взаимосвязей, инструментальных средств (см. 5.6.2) |

5.4.3 Назначение функций | Выходы 5.4.2 и 5.5 (итерация с выхода 6.4) | Назначить функции СКУ отдельным системам и оборудованию СКУ. Разработать требования (границы, классификация, функциональность, надежность и другие требуемые характеристики) к отдельным системам | Функции СКУ и СКУ | Требования к прикладным функциям систем и ЧМИ, проекту СКУ и инструментальным средствам (см. 5.6.3) |

5.4.4 Необходимый анализ | Выходы 5.4.2 и 5.4.3 | Оценить надежность и защиту от ООП. Оценить человеческие факторы | Функции СКУ и СКУ | Оценка надежности и защиты от ООП (5.4.4.2). Оценка человеческих факторов (5.4.4.3) |

5.5 Общее планирование | Выход 5.4 | Разработать планы ОК, защищенности, интеграции, ввода в эксплуатацию, эксплуатации и технического обслуживания системы | Совместно работающие СКУ | Планы для указанной деятельности |

6 Жизненный цикл безопасности системы | Выход 5.6 | Определить и создать СКУ, соответствующие спецификации архитектуры СКУ (см. раздел 6) | Отдельные СКУ | Выходы, представленные в таблице 3 |

7 Общая интеграция и ввод в эксплуатацию | Выходы 5.5.4 и 6.3.6 | Испытать и ввести в эксплуатацию взаимосвязанные системы архитектуры СКУ | СКУ архитектуры СКУ | Полностью интегрированные и принятые в эксплуатацию системы. Отчет об общем вводе в эксплуатацию (см. 7.3) |

8 Эксплуатация и техническое обслуживание | Выходы 5.5.5, 5.5.6 и 7.2 | Эксплуатировать, выполнять техническое обслуживание и ремонт систем для того, чтобы безопасность была обеспечена | СКУ архитектуры СКУ | Непрерывное выполнение функций. Записи по эксплуатации и техническому обслуживанию (см. 8.3) |

Примечание - Сравнение приведенных в таблице этапов с этапами по МЭК 61508-1 дано в приложении D. | ||||

|

Рисунок 4 - Связь между общим жизненным циклом безопасности СКУ и жизненными циклами безопасности отдельных СКУ

5.2 Получение требований систем контроля и управления из проектных основ безопасности атомной станции

5.2.1 Общие положения

Цель требований данного подраздела состоит в том, чтобы получить входные требования для спецификации СКУ и определить входные ограничения для проекта архитектуры СКУ, вытекающие из проектных основ безопасности АС и требований проекта АС.

75-INSAG-3 определяет набор отдельных "принципов безопасности", которые совместно образуют "интегрированный подход к общей безопасности", обеспечивающий безопасность АС. Эти принципы будут использоваться в проекте МАГАТЭ SSR-2/1 (Rev.1) за счет рассмотрения всех возможных ПИС и последовательных физических барьеров, ограничивающих радиационное воздействие на персонал, население и окружающую среду в рамках установленных пределов (см. разделы А.2, А.3 и А.4). В соответствии с этим подходом в проектные основы безопасности станции определяют соответствующий уровень качества для функций станции и систем, необходимый для поддержания нормальной эксплуатации станции, обеспечения должной реакции на все ПИС и осуществления долговременного управления станции после аварии.

5.2.2 Рассмотрение функциональных и эксплуатационных требований, требований к независимости

Функциональные и эксплуатационные требования и требования к независимости функций СКУ, важных для безопасности, а также принципы эксплуатации станции определяются в проектных основах безопасности станции и являются неотъемлемой частью проекта по проектированию СКУ. Требования, касающиеся взаимодействий человек-машина, учитывают как принципы эксплуатации, так и эргономики, для целей минимизации отказов вследствие человеческого фактора.

Для процесса проектирования СКУ требуется предоставить следующие входные данные из проектных основ безопасности станции:

- концепцию глубокоэшелонированной защиты станции (см. раздел А.4) и группы функций, предназначенных при устранении последствий ПИС для достижения целей безопасности (см. раздел А.3);

Примечание 1 - В тех случаях, когда требуется очень высокая надежность функции, в спецификации требований к станции и СКУ оговаривают различные уровни защиты от одного и того же ПИС, например два или более независимых и функционально разнообразных физических критерия инициирования и, если возможно, вторая, функционально разнообразная, независимая, резервируемая, механическая система для управления аварией.

Примечание 2 - Уровни глубокоэшелонированной защиты могут включать как функции, важные для безопасности, так и другие функции. Требования настоящего стандарта распространяются только на те функции, которые являются важными для безопасности.

- функциональные и эксплуатационные требования к важным для безопасности функциям станции, которые должны соответствовать общим требованиям безопасности (см. раздел А.4);

Примечание 3 - Там, где требуется функциональная валидация (см. 6.2.4.2), в проектных основах указывают начальные условия, допустимые пределы и допустимые скорости изменения параметров станции, которые должны управляться СКУ, важными для безопасности.

- роль автоматизации и регламентированные действия оператора при управлении ожидаемыми эксплуатационными событиями и в аварийных условиях (см. раздел А.4);

- анализ задач в соответствии с 6.3 МЭК 60964:2009, определяющий, какие функции следует назначать оператору, а какие - автоматике;

- переменные, которые должны отображаться оператору для выполнения им действий вручную;

- принципы приоритетности между действиями, инициированными автоматически и вручную, принимая во внимание функциональные категории, пункты или посты управления.

5.2.3 Рассмотрение требований к категоризации

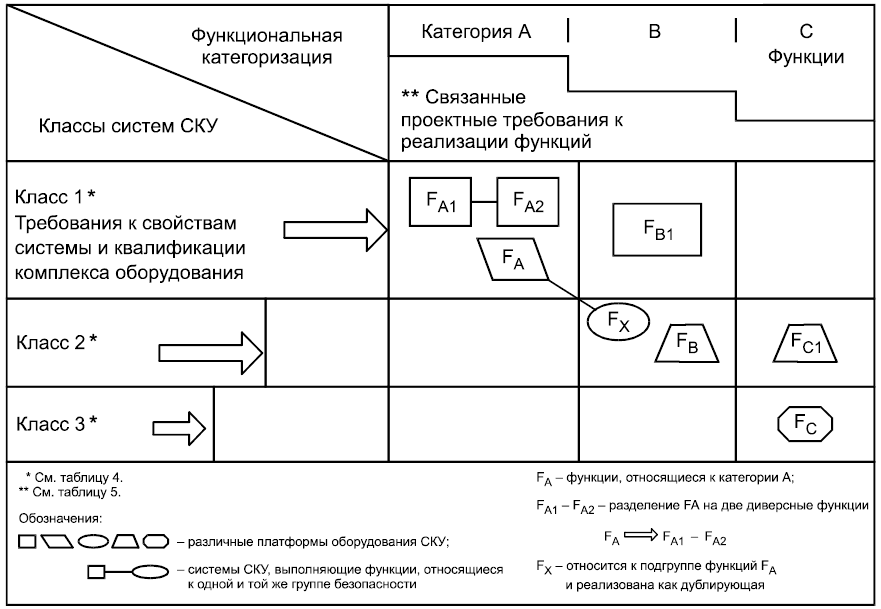

5.2.3.1 Допущения данного стандарта, касающиеся категоризации функций и классификации систем

_______________

Примечание 1 - Термины "категоризация" и "классификация" иногда используются как синонимы даже в МЭК 61226. Для ясности в настоящем стандарте термин "категоризация" относят к функциям, а термин "классификация" - к системам.

Эти категории характеризуются набором требований к спецификации, проектированию, реализации, верификации и валидации функций СКУ, а также требованием к свойствам систем в соответствии с категориями, их квалификацией, прикладным функциям, сервисным функциям, функциям системного программного обеспечения системы соответственно.

Согласованные требования применяют ко всей цепочке элементов, которые необходимы для реализации функции данной категории, независимо от того, как она распределяется в ряде взаимосвязанных СКУ. Поэтому целесообразно определить классы систем, которые подходят для реализации функций СКУ вплоть до определенной категории.

Категоризация функций СКУ является частью проектных основ безопасности станции и находится за рамками настоящего стандарта. Этот стандарт предполагает, что в проектных основах безопасности станции отдельные важные для безопасности функции СКУ распределены по трем категориям: А, В или С и что основные требования проекта к системам и оборудованию, связанные с этими категориями, согласуются с требованиями раздела 7 МЭК 61226:2009. Кроме того, требования категории А согласуются с требованиями МАГАТЭ к системам безопасности.

Примечание 2 - Нормативные базы для категоризации функций могут варьироваться в разных странах и отклоняться от базы данного стандарта (МЭК 61226). Особый случай может также возникнуть при применении этого стандарта к существующим станциям, где новые требования к категоризации действительны только для части элементов в рамках проекта модернизации. В таких случаях может потребоваться специальный анализ для определения минимальных требований для каждого класса системы.

Классификацию СКУ определяет проектная организация СКУ на этапе проектирования архитектуры СКУ до назначения функций СКУ системам (см. 5.4.2 и 5.4.3).

5.2.3.2 Требования:

a) категоризация функций СКУ должна содержаться в проектных основах безопасности станции и должна формировать исходные данные к спецификации общих требований СКУ (см. 5.3);

b) проектная организация СКУ должна рассматривать категоризацию и верифицировать ее на полноту и выполнимость. В случае невыполнимости (например, назначение высокой категории для функции, которая не может удовлетворить критерию единичного отказа из-за проекта станции) определение и категоризация функций СКУ должны быть рассмотрены на соответствие функциональным требованиям СКУ станции. Рассмотрение функциональных требований и связанная с ними категоризация должны повторяться, пока не будет найдено приемлемое решение.

5.2.4 Рассмотрение ограничений проекта станции

Контекст проекта станции накладывает ограничения на проект архитектуры СКУ.

a) Проектная организация СКУ должна определить ограничения, накладываемые на оборудование СКУ схемой размещения станции, интерфейсами с оборудованием станции и событиями вне СКУ, включая:

- границы между системами и оборудованием СКУ и системами станции, в том числе взаимодействие с электрическими/механическими исполнительными системами и вспомогательными системами, такими как системы электроснабжения и кондиционирования;

- диапазон переходных и стационарных условий окружающей среды в нормальных условиях и при отклонении от нормальных условий, включая аварии, при которых СКУ должны функционировать;

- диапазон переходных и стационарных условий генерируемой и потребляемой мощности в нормальных условиях, при отклонении от нормальных условий и аварийные условия, при которых СКУ должны функционировать;

- общие ограничения по трассировке и прокладке кабелей;

- особые ограничения по трассировке и прокладке кабелей к центрам их концентрации, таким как пункт управления и помещения для разводки кабеля;

- ограничения по заземлению и распределению электропитания;

- внешние и внутренние опасности, рассматриваемые в соответствии с допущениями об опасностях на станции. Они включают следующее: пожар, подтопление, обледенение, удар молнии, действие повышенного напряжения, электромагнитные помехи, землетрясение, взрыв или химическое воздействие.

b) Проектная организация СКУ должна определить ограничения, накладываемые на оборудование СКУ принципами эксплуатации, т.е. ограничениями со стороны:

- защищенности;

- эксплуатации и технического обслуживания (см. 5.6 МЭК 60964:2009);

- техническое обслуживание СКУ во время эксплуатации.

Обычно это приводит к дополнительным требованиям, определяющим деление архитектуры СКУ на отдельные подсистемы. При этом необходимо учитывать следующее:

- станция обычно подразделяется на отдельные системы, которые сгруппированы на участках таким образом, чтобы организовать деятельность по инжинирингу, монтажу, пуску и испытаниям;

- оптимальное планирование работ по техническому обслуживанию, периодическим испытаниям и модификации отдельных подсистем станции и подсистем СКУ следует выполнять при полной работоспособности остальных подсистем;

- влияние распределения и разделения обязанностей обслуживающего персонала следует проанализировать и принять во внимание при разделении СКУ;

- требования следует определять в отношении инструментальных средств и рабочих станций для технического обслуживания и диагностики, включая интерфейсы инженерных систем. Эти требования могут касаться человеко-машинного интерфейса для обслуживающего СКУ персонала, интерфейсов с центральными системами управления станцией и т.д.

5.3 Выходная документация

Выходная документация о деятельности, описанной в 5.2, представляет собой спецификации требований для отдельных СКУ, важных для безопасности.

Примечание 1 - Спецификации требований охватывают всю функцию СКУ в целом, начиная от ее входов (датчиков, операторов или другого оборудования) и заканчивая выходами (направленными на исполнительные устройства, операторов или другое оборудование). Дальнейшее разбиение этих спецификаций требований будет формировать спецификации требований к подфункциям на уровне каждой СКУ. Это будет зависеть от выбранной архитектуры СКУ (см. 5.4) и от того, как функции реализуются распределенным оборудованием (измерительные приборы, обработка и исполнительные механизмы).

a) Спецификация требований должна быть установлена для каждой функции СКУ. Она должна включать:

1) спецификацию функциональных требований, определяющих, каким образом функция преобразует входную информацию в выходную с целью эксплуатации или мониторинга работы станции;

2) спецификацию эксплуатационных требований, определяющую диапазон, точность и динамические характеристики функции.

Примечание 2 - Сюда включают требования к своевременности реакции, которые раньше для аппаратных систем могли не учитываться;

3) спецификацию категории функции.

Примечание 3 - Категория однозначно определяет минимальные классификационные требования к СКУ, требуемых для реализации функции (см. таблицу 2).

b) Общая спецификация требований должна определять любую зависимость между функциями, которые задают ограничения при назначении функций СКУ. Это включает следующее:

1) комбинации функций, подлежащие мониторингу, для управления защитными действиями;

2) комбинации функций, обеспечивающих глубокоэшелонированную защиту;

3) комбинации функций, образующих группу безопасности.

c) Спецификации требований всех функций СКУ должны быть верифицированы, чтобы гарантировать, что полный и согласованный набор функций и ограничений определен для целей назначения функций системам и разработки спецификаций этих систем (см. 6.2).

Примечание 4 - Когда начинается подготовка спецификации требований функции СКУ, возможны ситуации, где полный набор датчиков или исполнительных механизмов, связанных с этой функцией, не будет полностью определен. В дальнейшем будет необходимо постепенно доработать спецификацию, для того чтобы все датчики и исполнительные устройства были в нее включены. Также управление каким-либо дополнительным исполнительным механизмом, которое могло быть ранее не учтено, требуется оценить и категорировать. Это возможно осуществлять итеративно при работе со спецификацией требований.

5.4 Проектирование общей архитектуры систем контроля и управления и назначение функций систем контроля и управления

5.4.1 Общие положения

Данный подраздел описывает:

- применение ограничений по 5.2.4 и требования по 5.3 к проектированию общей архитектуры СКУ, важных для безопасности (кратко - "архитектура СКУ");

- назначение отдельной СКУ функции СКУ.

5.4.2 Проектирование архитектуры СКУ

5.4.2.1 Общие положения

Проект архитектуры СКУ обеспечивает верхнеуровневое определение СКУ АС, связи между этими системами и инструментальные средства, необходимые для обеспечения согласованного интерфейса между этими системами.

5.4.2.2 Общие требования:

a) проект архитектуры СКУ должен охватывать все СКУ, необходимые для реализации функций СКУ, важных для безопасности, определенных в 5.3;

b) проект архитектуры СКУ должен декомпозировать всю СКУ на соответствующие системы и оборудование, чтобы соответствовать требованиям:

- по независимости функций на различных уровнях защиты;

- соответствующему разделению систем различных классов;

- выполнению ограничений по физическому разделению и электрической изоляции в соответствии с ограничениями окружающей среды и компоновочными ограничениями, анализом опасностей, а также с ограничениями, связанными с работами по пуску-наладке, испытаниями, техническим обслуживанием и эксплуатацией (см. 5.2.4);

c) проект архитектуры СКУ должен обеспечивать достаточное разделение систем и подсистем так, чтобы принцип единичного отказа выполнялся для функций категории А во всех допустимых конфигурациях систем и станции (см. 4.17-4.21 МАГАТЭ NS-G-1.3:2002);

d) каждая СКУ должна быть классифицирована в соответствии с ее пригодностью выполнять функции СКУ в соответствии с определенной категорией;

Таблица 2 - Соотношение между классами СКУ и категориями функций СКУ

Категории функций контроля и управления, важных для безопасности | Соответствующий класс СКУ, важных для безопасности | ||

А | (В) | (С) | 1 |

| В | (С) | 2 |

|

| С | 3 |

Примечание - Особый случай рассмотрен в 7.3.2.1 МЭК 61226:2009. | |||

e) интерфейсы со станцией и взаимосвязи между СКУ должны быть указаны как часть проекта архитектуры с целью определения:

- совместного использования сигналов (измерений) по различным функциям, важным для безопасности;

- мажоритарной логики и приоритета между исполнительными сигналами от различных систем;

- путей прохождения сигналов и оборудования, которые являются общими для выполнения автоматического или ручного приведения в действие функций на различных линиях защиты;

f) описание систем, оборудования и их взаимодействия в проектной архитектуре СКУ должно быть достаточно подробным, чтобы выполнить анализ вопросов безопасности СКУ.

5.4.2.3 Человеко-машинные интерфейсы:

a) проект архитектуры СКУ должен структурировать системы ЧМИ разных помещений станции, предназначенных для управления и контроля, включая блочный пункт управления, дополнительные пункты управления, местные пульты управления и противоаварийный пункт управления, с такой степенью резервирования и удобства пользования, чтобы были учтены ограничения, накладываемые эксплуатацией и техническим обслуживанием станции (см. 5.2.4);

b) проект архитектуры СКУ должен соответствовать принципам эксплуатации станции, установленным в проектных основах станции (см. 5.2.2), включая:

- принципы приоритетности между автоматическими сигналами и сигналами управления, инициируемыми вручную;

- принципы приоритетности между различными системами ЧМИ при нормальной, аварийной и послеаварийной эксплуатациях;

- принципы приоритетности между основными и резервными системами ЧМИ;

- принципы условий переключения между основными и резервными системами ЧМИ;

c) проект архитектуры должен определять, каким образом информация о дефектах и отказах, обнаруживаемая оборудованием диагностики отдельных систем, предоставляется оператору станции. Форма представления должна быть такой, чтобы оператор мог:

- немедленно по индикации опознавать отказ и отличать его от других отображаемых эксплуатационных данных;

- решить, следует ли применить ручное управление для перевода станции в безопасное состояние;

- обозначить обслуживающему персоналу системы, работа которых вызывает сомнения.

Примечание 1 - Под ручными управляющими воздействиями понимается использование элементов управления и дисплеев для получения информации. Прямое вмешательство в оборудование СКУ, например путем установления имитации на разъемах или отсоединения проводов, не подразумевается;

d) должна быть продемонстрирована согласованность проекта архитектуры СКУ с основными решениями, касающимися технологии систем ЧМИ (например, компьютеризированная или традиционная). Для представления информации операторам следует применять более сложные системы, если это снижает влияние человеческого фактора на возникновение отказа и если это влияние можно уменьшить благодаря получению более полной информации. Возможность ООП компьютеризированных информационных систем следует рассматривать с учетом возможности отказов вследствие влияния человеческих факторов;

e) проект архитектуры СКУ должен:

- назначить функции ручного или автоматического управления в соответствии с анализом задачи проектных основ станции (см. 5.2.2);

- определить техническую возможность СКУ, необходимую для обработки информации и выполнения задач, определенных для взаимодействия с оператором (см. 6.3.3 МЭК 60964:2009);

- гарантировать, что информация по характеристикам ЧМИ и времени, имеющаяся у оператора для выполнения ручного управления, согласуется с требованиями проектных основ станции (см. 5.2.2);

f) для обеспечения эффективности ЧМИ в проекте блочного пункта управления и других пунктов управления станции должна быть учтена методология учета человеческого фактора, основанная на МЭК 60964 и МЭК 60965.

Примечание 2 - Первоначально для анализа человеческого фактора должны быть рассмотрены соответствующие задачи оператора и их эксплуатационные требования, которые приводят к надлежащей интеграции дисплеев и органов управления, особенно задачи, которые будут выполняться часто, в режиме цейтнота или с повышенным риском в случае человеческой ошибки;

g) при анализе проекта должны быть приняты во внимание задачи оператора и оптимизация требований ЧМИ при выполнении как важных для безопасности, так и не влияющих на безопасность задач.

5.4.2.4 Передача данных

Передача данных между системами, образующими архитектуру СКУ, включает все связи, обеспечивающие передачу одного или более сигналов или сообщений по одному или более путям с использованием последовательной передачи данных.

a) Линии связи должны удовлетворять общим спецификациям эксплуатационных требований (см. 5.3) при всех требуемых состояниях станции.

b) Архитектура и технология линий связи должны гарантировать, что выполняются требования по независимости между системами. При этом дополнительно к физическому разделению и электрической изоляции в проекте должны быть предусмотрены средства, обеспечивающие, что отказы и нарушения в линиях связи не влияют на результаты работы модулей обработки сигналов с точки зрения безопасности.

c) Линии связи должны включать в себя средства проверки работоспособности коммуникационного оборудования и целостности передаваемых данных.

d) Для смягчения последствий отказов следует предусматривать резервирование линий связи.

е) Линии связи должны быть спроектированы так, чтобы передача данных и выполнение функции более высокой категории безопасности не нарушались при передаче данных систем более низкого класса.

Подробнее см. МЭК 61500 и МЭК 60709.

5.4.2.5 Инструментальные средства

a) Проект архитектуры СКУ должен включать инструментальные средства, обычно на базе компьютеров (см. раздел 14 МЭК 60880:2006 и 5.1.4, 6.1.4 МЭК 62138:2004), которые необходимы для обеспечения соответствия данных при обмене между СКУ, работающими совместно, и гарантировали бы согласованность данных с базой данных АС.

Примечание - Инструментальные средства, специфичные для отдельных систем, определяются на этапе спецификации системы (см. 6.2.3.2).

b) Инструментальные средства следует использовать на всех этапах общего жизненного цикла СКУ, если могут быть достигнуты улучшение качества и надежность функций, важных для безопасности, например для поддержки:

- всех аспектов, связанных с проектированием интерфейсов между СКУ;

- общей интеграции и ввода в эксплуатацию распределенных функций.

c) Инструментальные средства должны быть выбраны и методы для достижения должного качества вывода должны быть определены в соответствии с требованиями МЭК 60880 (для 1-го класса систем) и МЭК 62138 (для 2-го и 3-го классов систем) соответственно.

5.4.2.6 Защита от ООП

СКУ с резервированной архитектурой могут отказать, если в двух или более резервных каналах одновременно произойдет отказ (ООП) (т.е. при запросе мажоритарная логика голосования резервных каналов не будет выполняться). Такая ситуация может произойти, если один или более скрытых дефектов существуют в некоторых или во всех резервных каналах на постоянной основе и если существует механизм, который может инициировать такой существующий скрытый дефект в двух или более резервированных каналах так, что они откажут одновременно (см. МЭК 62340).

Происхождение системных скрытых дефектов в основном связано с человеческими ошибками. Они могут быть внесены на любом этапе жизненного цикла СКУ. Применение компьютеров позволяет использовать более сложные алгоритмы и процессы, чем было это возможно ранее только с аппаратным обеспечением. Более того, трудоемкость проектирования СКУ на основе компьютеров, в том числе деятельности, связанной с проектированием лежащей в основе платформы СКУ, выше для аппаратных СКУ, и сам проект может быть более сложным.

Варианты проекта следует оценивать с целью минимизации сложных решений, которых возможно избежать.

Защита СКУ от ООП включает следующие уровни:

a) функциональную валидацию спецификации требований к прикладным функциям следует выполнять для систем класса 1 (см. 6.2.4.2.1) с целью снижения вероятности скрытых дефектов в спецификации требований;

b) четко структурированный инжиниринговый процесс должен выполняться с высоким вниманием ко всем работам по верификации и валидации, для того чтобы уменьшить вероятность скрытых дефектов в проекте. Объем трудозатрат следует дифференцировать по классам систем 1, 2 и 3;

c) СКУ класса безопасности 1 и их обеспечивающие системы следует проектировать так, чтобы они работали независимо от влияющих факторов производственных процессов станции, чтобы минимизировать возможность проявления потенциально скрытых дефектов (например: компоненты аппаратного обеспечения, предназначенные для смягчения ПИС, не должны подвергаться воздействию неблагоприятных условий окружающей среды, вытекающих из этого ПИС; порядок выполнения программного обеспечения не должен зависеть от сигналов станции).

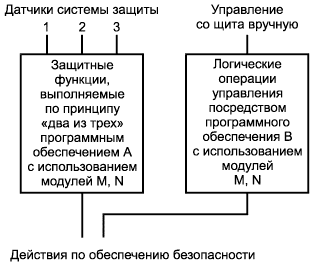

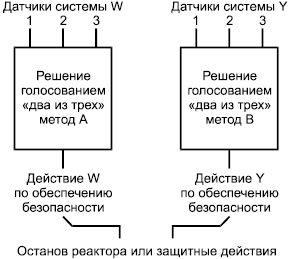

Примечание 1 - Эта рекомендация соответствует требованию МЭК 62340, что СКУ следует работать независимо от "режима работы станции";